Backdoor PLAYFULGHOST – mối đe dọa mới với nhiều tính năng nguy hiểm

PLAYFULGHOST là một họ malware mới đang lợi dụng các ứng dụng VPN để phát tán mã độc, đánh cắp dữ liệu và kiểm soát hệ thống từ xa. Mã độc này lây lan qua phishing, SEO poisoning và sử dụng các kỹ thuật tấn công tinh vi như DLL hijacking, rootkit và đánh cắp thông tin trình duyệt. Chuyên gia FPT IS cảnh báo về mối nguy hiểm của PLAYFULGHOST và đưa ra khuyến nghị nhằm bảo vệ hệ thống trước các cuộc tấn công mạng.

Tổng quan

Gần đây có các báo cáo liên quan đến việc các kẻ tấn công đang sử dụng các ứng dụng VPN phổ biến như là một backdoor để lây lan malware, một trong số đó là PLAYFULGHOST. PLAYFULGHOST là một họ malware mới với khả năng bao gồm keylogging, chụp màn hình, ghi âm, truy câp vào remote shell, truyền và thực thi file.

Cách thức lây lan

Các nhà nghiên cứu Google đã phân tích một họ malware mới tên là PLAYFULGHOST hỗ trợ nhiều tính năng bào gồm keylogging, chụp màn hình, ghi âm, remote shell và truyền/thực thi file.

Backdoor PLAYFULGHOST chia sẻ nhiều chức năng với Gh0st RAT mà source code được công khai vào năm 2008, tuy nhiên backdoor có điểm khác biệt là có cách mã hóa khác. Theo báo cáo của Mandiant Defense Team đến từ Google thì backdoor này được lan truyền thông qua:

- Các email phishing với tiêu đề như là “code of conduct“ để lừa người dùng tải xuống mã độc.

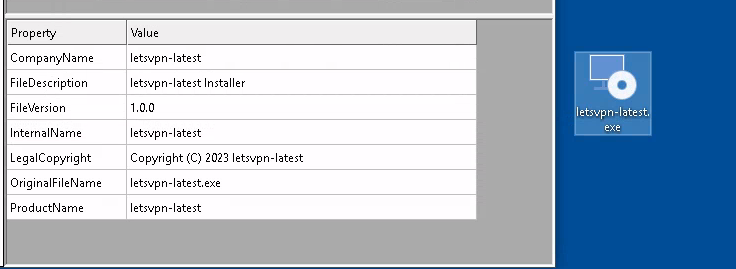

- Đóng gói các đoạn code độc hại với các phần mềm nổi tiếng như là LetsVPN và phân phối chúng thông qua SEO poisoning (hình thức kẻ tấn công thao túng các công cụ tìm kiếm, khiến cho người dùng truy cập vào các trang web độc hại, trang web giả mạo).

Cách thức tấn công

Trong trường hợp phishing, chuỗi tấn công bắt đầu với việc lừa người dùng mở một file RAR khả nghi được ngụy trang thành các một file hình ảnh với phần mở rộng .jpg. Khi người dùng mở và thực thi file nén, nó sẽ drop một file thực thi Windows mà được sử dụng để tải và thực thi PLAYFULGHOST payload từ một remote server.

Còn với trường hợp của SEO poisoning thì sẽ lừa các nạn nhân tải xuống một bộ cài đặt phần mềm giả mạo như là LetsVPN cho phép tải xuống các thành phần của backdoor từ một remote server.

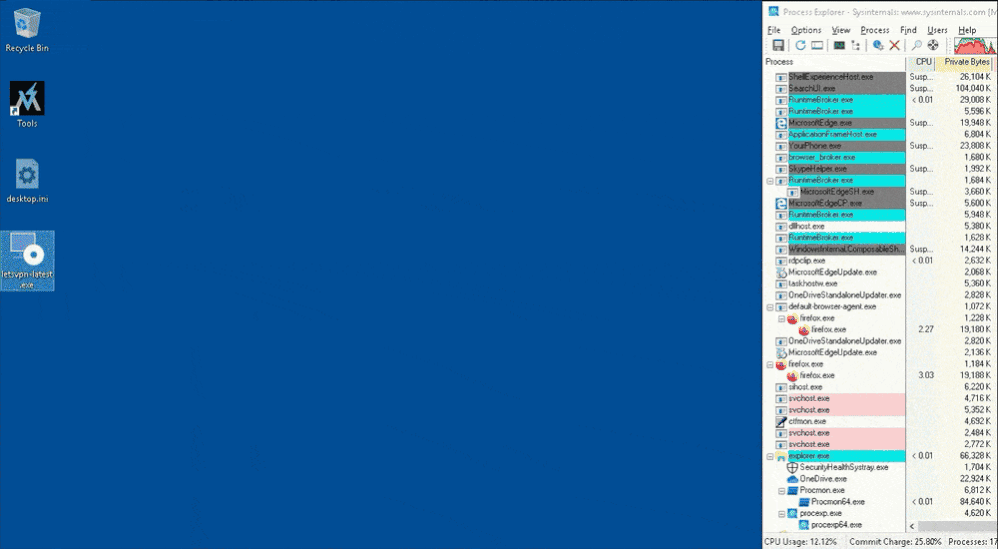

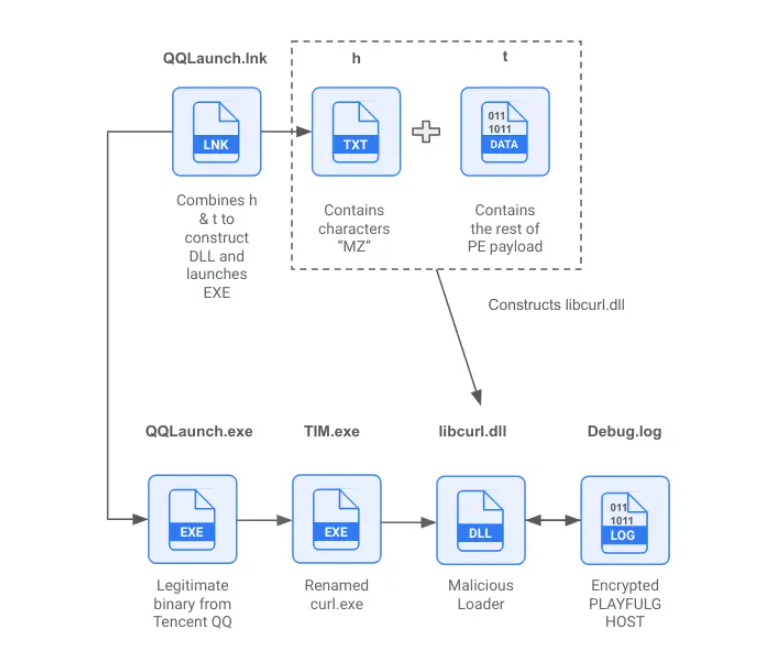

PLAYFULGHOST sử dụng kỹ thuật DLL search order hijacking và side-loading để thực thi một DLL độc hại. Các nhà nghiên cứu ở Mandiant phát hiện một trường hợp phức tạp trong đó một Windows shortcut được đổi tên thành “curl.exe“ để tải phần mềm độc hại.

Theo báo cáo công khai bởi Google: “Mandiant đã quan sát một trường hợp thực thi thứ 2 phức tạp hơn, bắt đầu với file Windows LNK được đặt tên là QQLaunch.Ink. File LNK này được kết hợp từ một file text tên là h có chứa ký tự MZ và một file nữa tên là t có chứa PE payload để tạo nên một DLL độc hại mới tên là libcurl.dll. Sau đó file LNK sẽ chạy QQLaunch.exe, một file hợp lệ của Tencent QQ, rồi sau đó sẽ chạy một file hợp lệ khác tên là TIM.exe là một phiên khác đã bị đổi tên của CURL. TIM.exe sau đó sẽ load một DLL launcher độc hại tên là libcurl.dll mà sẽ giải mã và load PLAYFULGHOST payload từ một file bị mã hóa tên là Debug.log.“

Các nhà nghiên cứu Mandiant đã theo dõi các họ malware và các công cụ liên quan tới PLAYFULGHOST, thông tin như sau:

| Malware/Công cụ | Mô tả | Use case |

| BOOSTWAVE | BOOSTWAVE là một shellcode hoạt động như là một dropper trong bộ nhớ cho một Portable Executable (PE) payload chèn vào. | Trong một trường hợp, Mandiant quan sát thấy một PLAYFULGHOST payload được nhúng cùng với BOOSTWAVE. |

| TERMINATOR | TERMINATOR là một công cụ open source viết bằng C++, tái tạo lại kỹ thuật Spyboy để ngừng các tiến trình của EDR/XDR/AV bằng cách lạm dụng driver zam64.sys | Mandiant đã theo dõi công cụ này được triển khai dưới tên là 1.sys cùng với việc tải xuống các thành phần của PLAYFULGHOST. |

| QAssist.sys | QAssist.sys là một rootkit được nhúng trong PLAYFULGHOST có khả năng ẩn registry, file và các tiến trình được chỉ định bởi kẻ tấn công. | Mặc dù chưa quan sát thấy được sử dụng, Mandiant đánh giá rằng rootkit này được sử dụng mục đích che giấu các hành vi độc hại trên hệ thống. |

| CHROMEUSERINFO.dll | CHROMEUYSERINFO.dll là một DLL được sử dụng bởi PLAYFULGHOST để đánh cắp dữ liệu người dùng Google Chrome bao gồm cả thông tin đăng nhập được lưu trữ. | Mandiant đã phát hiện một file nén có chứa CHROMEUSERINFO.dll cùng với các thành phần khác của PLAYFULGHOST. |

PLAYFULGHOST cũng có khả năng để cài đặt Mimikatz, một chương trình open source sử dụng để trích xuất mật khẩu trên máy tính. Ngoài ra còn che dấu, duy trì họat động thông qua các phương thức như là registry key, scheduled task, thư mục startup và các dịch vụ Windows.

Backdoor này có thể tải về thêm các payload khác, chặn đầu vào như bàn phím, chuột, xóa event log, xóa clipboard, xóa dữ liệu trình duyệt, xóa profile của các ứng dụng như Skype, Telegram, QQ…

Các nhà nghiên cứu tại Google cung cấp các rule sử dụng Google Operations để phát hiện các hành vi PLAYFULGHOST.

Khuyến nghị

Để ngăn chặn các hành vi lây lan mã độc nói chung cũng như đối với PLAYFULGHOST, FPT Threat Intelligent khuyến nghị như sau:

- Không mở và làm theo chỉ dẫn trong các mail không rõ người gửi, mail phishing.

- Không tải các phần mềm không rõ nguồn gốc, phần mềm crack hoặc tải tại các trang web không uy tín.

- Nâng cao nhận thức của người dùng, tuyên truyền về an toàn thông tin và thực hiện diễn tập phising.

Tham khảo

| Bài viết độc quyền bởi Chuyên gia công nghệ FPT ISVũ Nhật Lâm

Trung tâm An toàn, bảo mật thông tin FPT |