Làn sóng tấn công mới nhắm vào iOS và Android SMS mang tên Lucid

Tổng quan

Một nền tảng Phishing-as-a-Service (PhaaS) mang tên Lucid đang nhắm tới hơn 88 quốc gia trên toàn cầu, trong đó có Viettel Post của Việt Nam. Chúng sử dụng các tin nhắn gửi trên iMessage (iOS) và RCS (Android) để thực hiện hành vi lừa đảo. Đây là một nền tảng với 129 phiên bản đang hoạt động và hơn 1000 tên miền đã được đăng ký, Lucid được đánh giá là một trong các nền tảng PhaaS nổi bật, cùng với Darcula (Darcula PhaaS v3, nền tảng phishing mới của các tội phạm mạng) và Lighthouse. Nền tảng này được triển khai bởi các tội phạm mạng Trung Quốc được biết đến với tên XinXin kể từ mùa hè 2023 và nhóm này cũng sử dụng nền tảng Darcula V3 để thực hiện tấn công.

Chi tiết về Lucid

Thông qua một vài dịch vụ lừa đảo khác nhau do XinXin thực hiện, các nhà nghiên cứu cho rằng các tin nhắn có vẻ hợp phép được gửi tới những người dùng ngẫu nhiên. Thông tin số điện thoại được các kẻ tấn công lấy được thông qua đánh cắp dữ liệu, kỹ thuật OSINT hoặc mua từ chợ đen. Đối với iMessage, chúng sẽ tạo AppleID tạm thời với tên hiển thị mạo danh, còn với RCS trên Andoid, chúng sẽ lợi dụng sự không nhất quan trong việc triển khai cung cấp dịch vụ trong xác minh người gửi. Việc lựa chọn tấn công trên iMessage và RCS được lựa chọn do không phải chịu chi phí cho mỗi tin nhắn như SMS truyền thống, tiết kiệm chi phí.

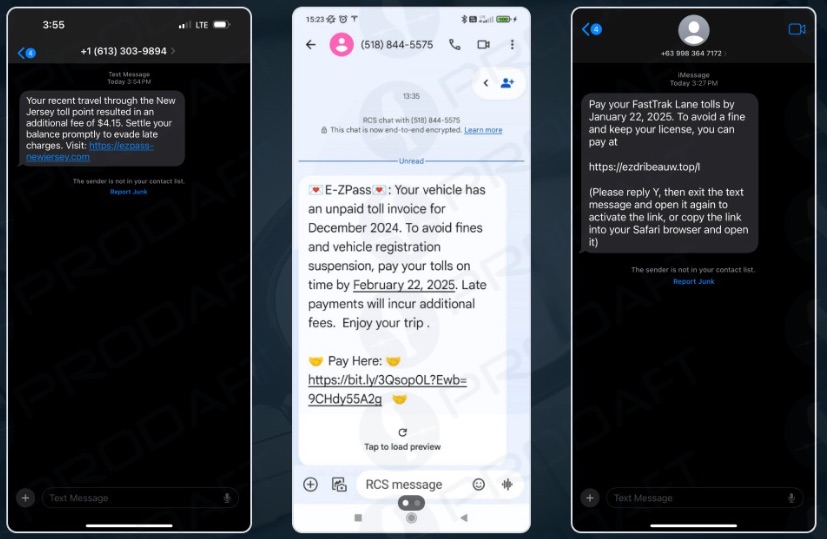

Những tin nhắn này có nội dung liên quan đến phí cầu đường, phí vận chuyển và thanh toán thuế và các đường link trong đó được thiết kế với kỹ thuật tinh vi, sử dụng URL dùng một lần. Những tin nhắn này được gửi đi với số lượng lớn, không nhắm cụ thể vào một nhóm hay người dùng cụ thể.

Khi nạn nhân nhấn vào đường link trong tin nhắn, nó sẽ chuyển hướng tới một trang landing page giả mạo các trang web hợp pháp. Mục đích của trang giả mạo này là đánh cắp thông tin thẻ tín dụng, họ tên, địa chỉ email và địa chỉ nhà. Kẻ tấn công sẽ thiết kế nội dung lừa đảo trên bảng điều khiển của nền tảng, trong đó có nhiều điều chỉnh cho phép tránh bị phát hiện như whitelist địa chỉ IP được phép truy cập, xác thực người dùng…

Mỗi khi nạn nhận nhấn vào đường link sẽ được lưu lại theo thời gian thực trên giao diện access log. Kẻ tấn công có thể theo dõi thời gian truy cập, thiết bị được sử dụng, tên miền phising được truy cập và thông tin nạn nhân cung cấp. Mọi thông tin của nạn nhân sẽ được điền vào bảng dữ liệu nhưu trong mẫu sau

Nền tảng này cũng cung cấp chức năng xác thực thẻ tín dụng bị đánh cắp và những thẻ hợp lệ sẽ được đem bán hoặc phục vụ cho mục đích lừa đảo khác.

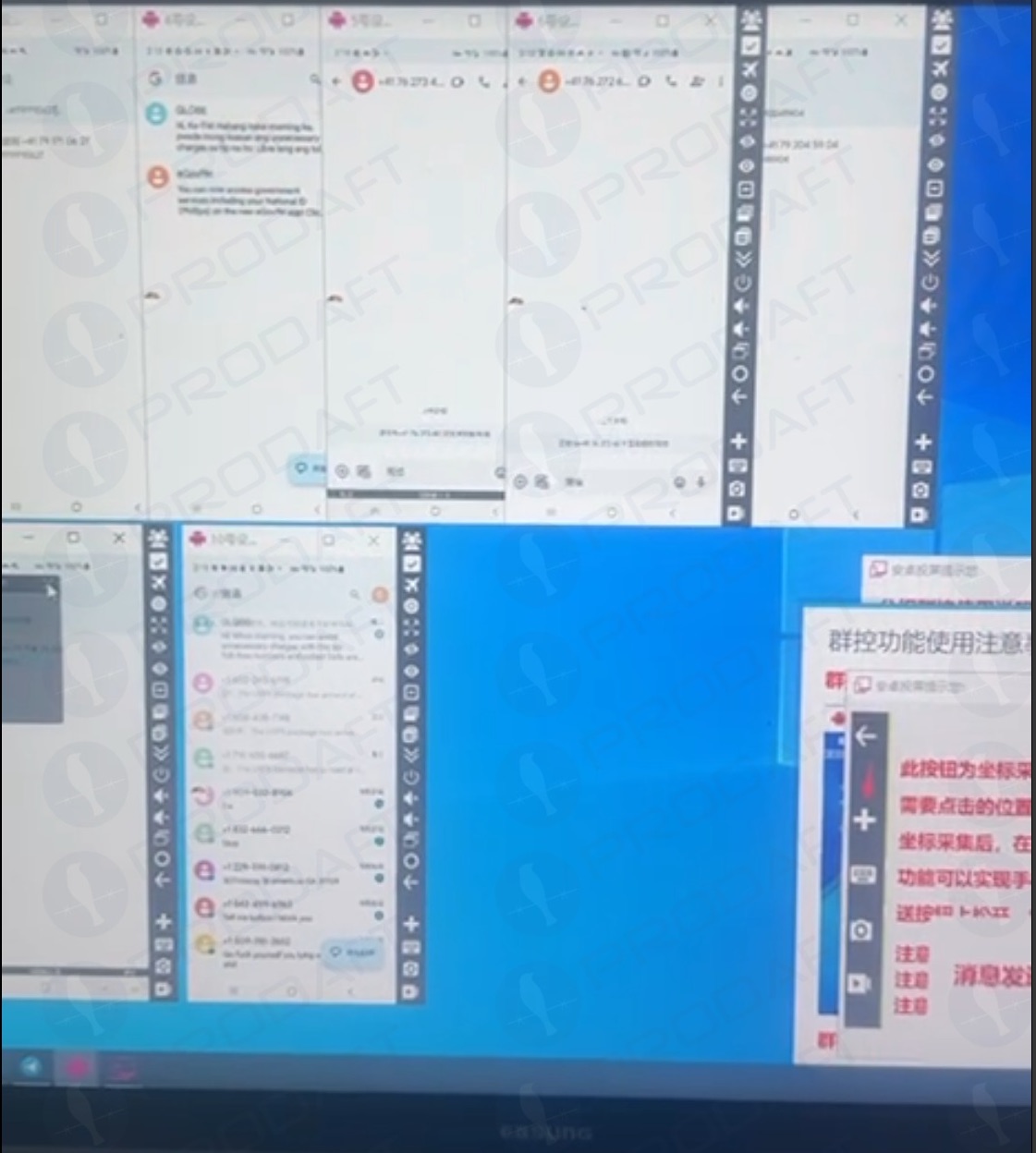

Chiến dịch phishing này được thực hiện quy mô lớn, hàng tá điện thoại ảo được chạy cùng lúc trên một thiết bị hoặc chúng xây dựng những nông trại điện thoại. Mỗi chiếc sử dụng cho một chiến dịch khác nhau như trong ảnh được cung cấp bởi những kẻ đứng sau:

Khuyến nghị:

Với việc các tội phạm sử dụng nhiều nền tảng khác nhau giúp cho việc thực hiện lừa đảo, phishing gia tăng, người dùng cần phải có kiến thức để phòng ngừa. Phía FPT Threat intelligence đưa ra các khuyến nghị sau:

-

Cảnh giác với các tin nhắn và email được gửi từ người gửi không uy tín, không thể nhận dạng được.

- Kiểm tra kỹ đường link liên kết và không nhấn vào đường link lạ, không cung cấp thông tin cá nhân.

-

Người dùng cần phải bình tĩnh, cẩn trọng trước các tin nhắn, email với nội dụng mang tính khẩn cấp, cần thiết phải hành động.

Tham khảo

Phishing platform ‘Lucid’ behind wave of iOS, Android SMS attacks

| Bài viết độc quyền của chuyên gia FPT IS

Vũ Nhật Lâm – Trung tâm An toàn, bảo mật thông tin FPT |