7-Zip dính lỗ hổng nghiêm trọng: Một file ZIP cũng có thể chiếm quyền hệ thống của bạn

Gần đây hai lỗ hổng nghiêm trọng đã được phát hiện trong 7-zip, một phần mềm giải nén mã nguồn mở phổ biến nhất hiện nay. Các lỗ hổng lần lượt được ghi nhận là: CVE-2025-11001 và CVE-2025-11002. Cả hai lỗ hổng đều liên quan đến cách 7-Zip xử lý symbolic links (liên kết tượng trưng) bên trong file ZIP.

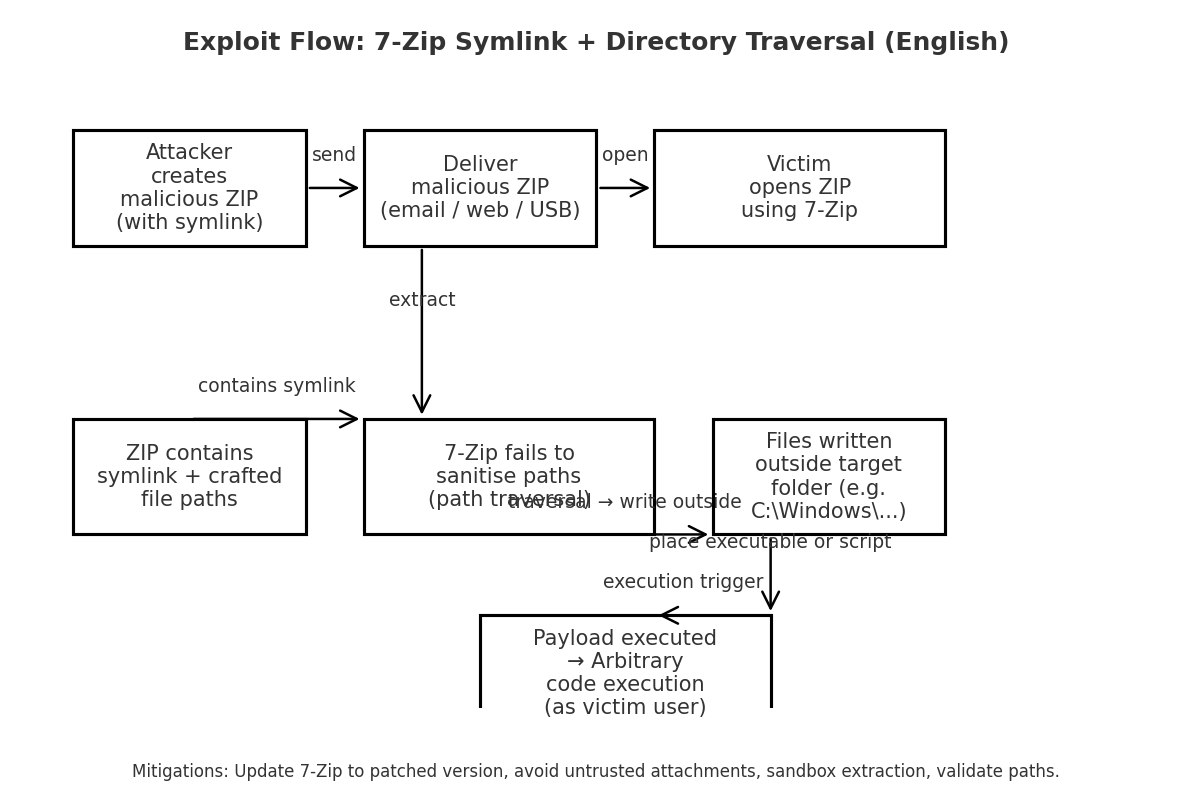

Kẻ tấn công có thể tạo ra file ZIP độc hại được thiết kế để khai thác lỗ hổng này. Tức là khi người dùng mở hoặc giải nén file, quá trình có thể bị lợi dụng để thực hiện traversal thư mục – tức là giải nén các file ra ngoài thư mục dự định, thậm chí chèn file độc hại vào các vị trí nhạy cảm trên hệ thống.

Nếu khai thác thành công, kẻ tấn công có thể chạy mã tùy ý trên hệ thống bằng quyền của tài khoản người dùng hoặc dịch vụ sử dụng 7-Zip.

Mô tả lỗ hổng

- CVE-2025-11001

- Mô tả lỗ hổng: CVE-2025-11001.

- Điểm CVSS: 7.0/10, cho thấy mức độ trung bình đến cao

- Phạm vi ảnh hưởng: Lỗ hổng ảnh hưởng hầu hết các bản 7-Zip bản 25.00 trở về trước.

- Hậu quả: Cho phép kẻ tấn công có thể thực thi mã tùy ý trên hệ thống từ đó có thể ghi đè tập tin độc hại bên ngoài phạm vi mong muốn.

- CVE-2025-11002

- Mô tả lỗ hổng: CVE-2025-11002

- Điểm CVSS: 7.0/10, cho thấy mức độ trung bình đến cao.

- Phạm vi ảnh hưởng: Lỗ hổng ảnh hưởng hầu hết các bản 7-Zip bản 25.00 trở về trước.

- Hậu quả: Kẻ tấn công có thể ghi đè tệp hệ thống hoặc đặt payload để chiếm quyền trong ngữ cảnh tài khoản người dùng – đủ để gây xâm phạm hệ thống trên máy cá nhân hoặc gây hậu quả lớn hơn nếu hệ thống đang xử lý tự động file từ người dùng.

Cách lỗ hổng hoạt động

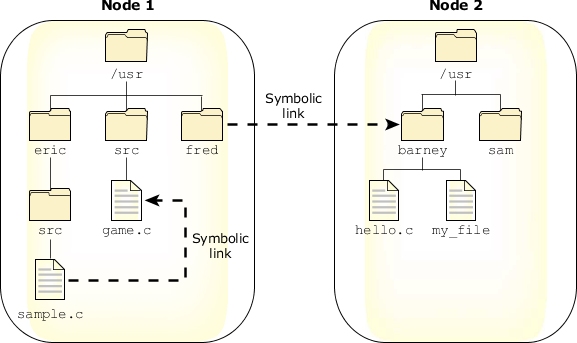

Đầu tiên chúng ta cần nhìn nhận tại sao mà kẻ tấn công có thể khai thác được? Vấn đề nằm ở cách mà 7-zip xử lý các liên kết tượng trưng bên trong tệp ZIP. Tức là 7-ZIP không kiểm soát chặt chẽ đường dẫn đích của symbolic link bên trong file ZIP, liên kết này có thể trỏ ra ngoài thư mục giải nén (directory traversal), từ đó cho phép ghi/ghi đè file ở các đường dẫn nhạy cảm.

Khi đã nắm bắt được điểm yếu này, kẻ tấn công sẽ tạo các file ZIP độc hại. File ZIP này sẽ chứa một entry được đánh dấu là symbolic link (symlink) với nội dung biểu thị target path (có thể là đường dẫn tuyệt đối, đường dẫn dẫn tới vị trí nhạy cảm, hoặc chứa ../ để thoát khỏi thư mục đích)

\=> ví dụ: symlink_name/payload.exe chứa nội dung payload mà kẻ tấn công muốn đặt trên hệ thống mục tiêu.

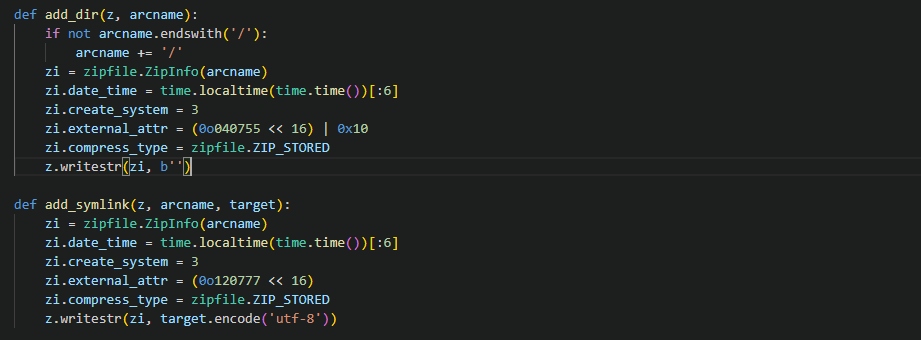

\=> Trong một đoạn mã khai thác kẻ tấn công sẽ sử dụng hai hàm:

-

add_dir(z, arcname) add_symlink(z, arcname, target)

Sau khi đã chuẩn bị file ZIP độc hại thì kẻ tấn công sẽ thực hiện phân phối chúng tới nạn nhân có thể bằng cách qua Email Phishing hoặc là upload vào web app xử lý tự động…và đương nhiên hai lỗ hổng này cần nạn nhân mở ZIP bằng phiên bản 7-ZIP 25.0 trở về trước.

Và đương nhiên do sai sót trong logic xử lý entry symlink (không canonicalize đường dẫn, không kiểm tra rằng target nằm trong thư mục đích, hoặc tạo symlink trước khi xử lý entry con), extractor có thể tạo symlink trỏ tới vị trí ngoài thư mục đích. Khi đến entry con (ví dụ symlink_name/payload.exe), extractor ghi dữ liệu vào target/payload.exe (tức ghi ngoài thư mục được dự kiến).

Và cuối cùng khi mà kẻ tấn công đặt Payload ở thư mục có khả năng thực thi (ví dụ thư mục khởi chạy của ứng dụng, thư mục script startup, cron, đường dẫn %PATH%…), tại đây kẻ tấn công có thể chờ cơ chế hệ thống khởi động/đọc file đó để đạt thực thi. Ngoài ra trong môi trường doanh nghiệp, tệp ZIP độc hại có thể len vào các quy trình tự động hoặc bị mở bởi nhân viên khi di chuyển giữa người dùng, hệ thống và dịch vụ nền, từ đó dẫn tới chuỗi tấn công nghiêm trọng, bao gồm chiếm quyền hệ thống, rò rỉ dữ liệu và triển khai ransomware.

Kết luận

CVE-2025-11001 và CVE-2025-11002 là hai lỗ hổng nghiêm trọng trong cách 7-Zip/p7zip xử lý symbolic link và đường dẫn trong file ZIP. Về bản chất chúng cho phép ghi file tùy ý ra ngoài thư mục giải nén (arbitrary write). Điều này có thể dẫn tới thực thi mã, mất tính toàn vẹn dữ liệu, lộ thông tin và gián đoạn dịch vụ tùy theo ngữ cảnh.

Khuyến nghị

- Cập nhật ngay lập tức lên phiên bản mới

- 7-Zip: cập nhật lên phiên bản ≥ 25.00 (tốt nhất là 25.01 hoặc mới hơn).

- p7zip (Linux): cài bản vá bảo mật do nhà phân phối cung cấp:

- Debian/Ubuntu:

sudo apt update && sudo apt install p7zip-full - RHEL/CentOS/Fedora:

sudo dnf update p7zip - openSUSE/SUSE: kiểm tra bản vá trong SUSE-Security Advisory (SA-2025:11001/11002).

- Debian/Ubuntu:

- Link cập nhật bản vá: 7-Zip

- Biện pháp giảm thiểu tạm thời (nếu chưa thể cập nhật)

- Không mở hoặc giải nén file ZIP từ nguồn không tin cậy.

- Vô hiệu hóa hoặc hạn chế việc tự động giải nén.

- Kiểm tra canonical path: Khi giải nén, xác thực rằng đường dẫn đích nằm trong thư mục hợp lệ

- Chạy trong sandbox hoặc container: Với các hệ thống xử lý file không tin cậy, chạy 7-Zip trong môi trường cô lập (

chroot,Docker, sandbox). - Kiểm tra file nén trước khi giải nén

- Kiểm tra & giám sát hệ thống

- Rà soát nhật ký (logs): xem các tiến trình hoặc hành vi ghi đè file trái phép, đặc biệt ở

/etc/,%APPDATA%, hoặc thư mục hệ thống.

- Rà soát nhật ký (logs): xem các tiến trình hoặc hành vi ghi đè file trái phép, đặc biệt ở

Tham khảo

- 7-Zip Vulnerabilities Let Attackers Execute Arbitrary Code Remotely

- ZDI-25-949 | Zero Day Initiative

- ZDI-25-950 | Zero Day Initiative

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |