Bảo mật thông tin – Khái niệm, vai trò và giải pháp thực tiễn

Trong thời đại số, dữ liệu là tài sản quý giá nhất của doanh nghiệp. Hiểu rõ bảo mật thông tin là gì giúp tổ chức xây dựng chiến lược bảo vệ dữ liệu hiệu quả, giảm thiểu rủi ro rò rỉ và duy trì niềm tin của khách hàng.

1. Bảo mật thông tin là gì?

Theo GeeksforGeeks, Bảo mật thông tin không chỉ đơn thuần là việc bảo vệ thông tin khỏi truy cập trái phép. Về cơ bản, đây là hoạt động ngăn chặn việc truy cập, sử dụng, tiết lộ, làm gián đoạn, sửa đổi, kiểm tra, ghi lại hoặc phá hủy thông tin một cách trái phép.

Thông tin có thể tồn tại dưới dạng vật lý hoặc điện tử. Nó có thể là bất kỳ dữ liệu nào, chẳng hạn như thông tin cá nhân, hồ sơ mạng xã hội, dữ liệu trên điện thoại di động, dữ liệu sinh trắc học,…

Do đó, bảo mật thông tin bao phủ nhiều lĩnh vực nghiên cứu khác nhau như mật mã học (cryptography), điện toán di động (mobile computing), điều tra số (cyber forensics), mạng xã hội trực tuyến (online social media), và nhiều lĩnh vực khác.

2. Tại sao bảo mật thông tin quan trọng?

Bảo mật dữ liệu yếu kém có thể dẫn đến mất mát hoặc đánh cắp thông tin quan trọng, gây trải nghiệm khách hàng kém và tổn hại uy tín. Trong bối cảnh tấn công mạng, gian lận và rò rỉ dữ liệu ngày càng gia tăng do sự phụ thuộc lớn vào công nghệ, việc triển khai hệ thống bảo mật thông tin là cấp thiết.

Một số lý do chính:

- Mối đe dọa ngày càng gia tăng: Virus, mã độc tống tiền (ransomware), đánh cắp tài sản trí tuệ, đánh cắp danh tính và thiết bị vật lý là những rủi ro thường gặp và ngày càng gia tăng.

- Chi phí vi phạm dữ liệu: Vi phạm an ninh có thể gây thiệt hại lớn. Ví dụ, nếu không tuân thủ GDPR tại Vương quốc Anh và Liên minh châu Âu, có thể dẫn đến phạt đến 17,5 triệu bảng Anh hoặc 4% doanh thu toàn cầu, hoặc bị hạn chế tạm thời hoặc vĩnh viễn trong việc xử lý và thu thập dữ liệu.

- Tấn công do nhà nước tài trợ: Một số chính phủ tài trợ cho các nhóm tin tặc nhằm phá hoại hoặc can thiệp vào công việc của các quốc gia khác.. Ví dụ, vụ tấn công năm 2020 do nhóm tin tặc Nga tài trợ đã ảnh hưởng đến hàng nghìn tổ chức tại Mỹ, NATO và Nghị viện châu Âu.

- Nguy cơ từ IoT: Các thiết bị IoT như điện thoại thông minh, đồng hồ thông minh, nhà thông minh dễ trở thành mục tiêu tấn công mạng vì tồn tại nhiều lỗ hổng bảo mật.

Bảo mật thông tin không chỉ bảo vệ dữ liệu, mà còn giúp tổ chức tuân thủ quy định, duy trì lòng tin khách hàng và giảm thiểu rủi ro an ninh mạng.

3. Phân biệt An ninh thông tin & An ninh mạng

Dù liên quan mật thiết, an ninh thông tin và an ninh mạng vẫn có những điểm khác biệt rõ ràng về phạm vi và mục tiêu

| Tiêu chí | Information Security (InfoSec) | Cybersecurity |

| Phạm vi | Bảo vệ mọi dạng thông tin: kỹ thuật số, vật lý, thậm chí cả thông tin truyền miệng. | Tập trung bảo vệ thông tin số, hệ thống máy tính, mạng và thiết bị điện tử. |

| Biện pháp | Sử dụng biện pháp hành chính, kỹ thuật và vật lý để ngăn chặn truy cập trái phép, tiết lộ, gián đoạn, thay đổi hoặc phá hủy dữ liệu. | Sử dụng các công nghệ và quy trình để ngăn chặn tấn công mạng: hacking, phần mềm độc hại (malware), mã độc tống tiền (ransomware), tấn công giả mạo (phishing), … |

| Đối tượng bảo vệ | Thông tin trong quá trình lưu trữ, xử lý và truyền tải. | Chủ yếu bảo vệ dữ liệu số, mạng, ứng dụng, điểm cuối (endpoint) và xử lý sự cố an ninh mạng. |

| Mối quan hệ | Có phạm vi rộng hơn, bao phủ tất cả loại thông tin. | Là một nhánh của InfoSec, chuyên biệt trong việc xử lý các mối đe dọa và lỗ hổng trên không gian mạng. |

| Mục tiêu chung | Đảm bảo tính bảo mật (confidentiality), toàn vẹn (integrity) và khả dụng (availability) của thông tin. | Cùng mục tiêu với InfoSec nhưng tập trung vào tài sản số và mối đe dọa mạng như hacking, malware, ransomware, phishing… |

Xem thêm: An toàn thông tin là gì

4. Các mối đe dọa bảo mật thông tin phổ biến

Có nhiều rủi ro có thể gây hại cho dữ liệu và hệ thống của doanh nghiệp. Hiểu rõ các mối đe dọa này sẽ giúp doanh nghiệp bảo vệ tốt hơn.

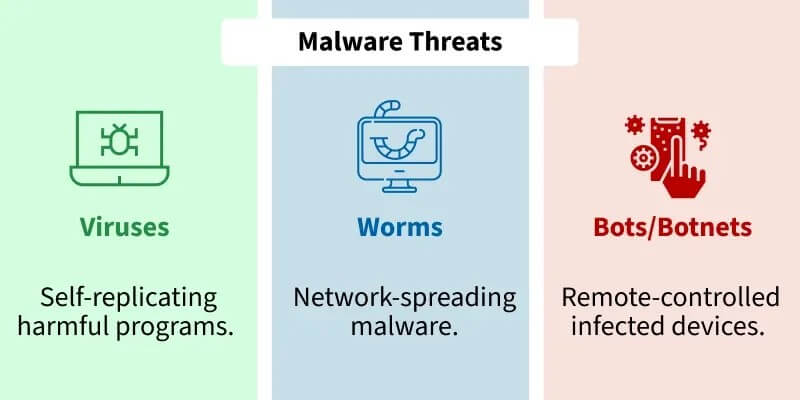

4.1. Mối đe dọa từ Malware (phần mềm độc hại)

Malware là phần mềm độc hại được tạo ra nhằm phá hoại hoặc chiếm quyền kiểm soát hệ thống. Chúng có thể lây lan nhanh và gây thiệt hại lớn.

- Virus: là chương trình tự sao chép, bám vào các tệp hoặc chương trình khác và lây lan qua các phương tiện bị nhiễm như nhạc, video, hoặc phần mềm tải xuống. Ví dụ: virus tệp tin, virus macro, virus boot sector, virus ẩn.

- Worms (Sâu máy tính): cũng có khả năng tự sao chép nhưng hoạt động độc lập, không cần gắn vào chương trình khác. Chúng lan qua các máy tính kết nối mạng và thường gây tiêu tốn tài nguyên, làm chậm hệ thống.

- Bots: là dạng nâng cao của worm, hoạt động tự động trên internet không cần người điều khiển. Bots độc hại có thể biến thiết bị thành một phần của botnet (mạng máy tính bị kiểm soát từ xa).

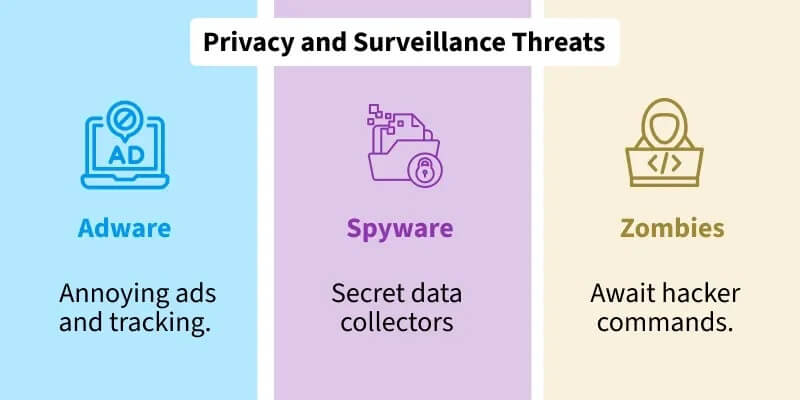

4.2. Mối đe dọa từ xâm phạm quyền riêng tư & giám sát

Một số mối đe dọa âm thầm theo dõi hoạt động của bạn và đánh cắp thông tin cá nhân.

- Adware: thường đi kèm phần mềm miễn phí, hiển thị quảng cáo dựa trên thói quen người dùng. Adware có thể chứa mã độc để theo dõi hoạt động hệ thống.

- Spyware: theo dõi và gửi dữ liệu về cho kẻ tấn công, thường được phát tán qua trojan, virus hoặc worm. Ví dụ: keylogger, ghi lại thao tác bàn phím để đánh cắp tài khoản, mật khẩu, thông tin thẻ tín dụng.

- Zombies: tương tự spyware nhưng chủ yếu chờ lệnh từ hacker để tham gia vào các cuộc tấn công có phối hợp.

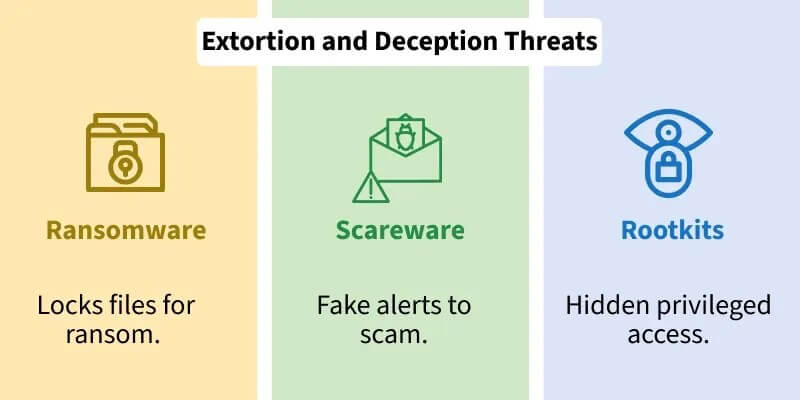

4.3. Mối đe dọa từ tống tiền & lừa đảo

Một số tấn công lừa hoặc ép buộc nạn nhân trả tiền hay cung cấp quyền truy cập.

- Ransomware: mã hóa dữ liệu hoặc khóa hệ thống, yêu cầu tiền chuộc để khôi phục. Đây là một trong những mối đe dọa tài chính nghiêm trọng nhất.

- Scareware: giả dạng công cụ sửa lỗi hoặc phần mềm bảo mật hợp pháp, hiển thị cảnh báo giả để ép người dùng trả tiền mua các bản phần mềm giả mạo, trong khi thực chất gây hại cho hệ thống.

- Rootkits: cho phép kẻ tấn công chiếm quyền quản trị hệ thống, từ đó đánh cắp dữ liệu nhạy cảm hoặc kiểm soát hệ thống lâu dài.

5. Các nguyên tắc cơ bản trong bảo mật thông tin

Hoạt động này nhằm đảm bảo tính bảo mật (Confidentiality), toàn vẹn (Integrity) và sẵn sàng (Availability) của dữ liệu, dù ở dạng số hóa hay tài liệu giấy. Đây được gọi chung là mô hình CIA.

(1) Confidentiality (Tính bảo mật): Đảm bảo thông tin không bị tiết lộ cho cá nhân, tổ chức hoặc quy trình trái phép.

Ví dụ: nếu mật khẩu Gmail bị người khác nhìn thấy khi đăng nhập, tính bảo mật đã bị vi phạm.

(2) Integrity (Tính toàn vẹn): Đảm bảo dữ liệu luôn chính xác và đầy đủ, không bị chỉnh sửa trái phép.

Ví dụ: khi nhân viên nghỉ việc, dữ liệu trong hệ thống cần được cập nhật chính xác với trạng thái “Nghỉ việc”, và chỉ người có thẩm quyền mới được chỉnh sửa.

(3) Availability (Tính sẵn sàng): Đảm bảo thông tin luôn sẵn sàng khi cần thiết.

Ví dụ: khi cần tra cứu số ngày nghỉ của nhân viên, nhiều bộ phận (vận hành mạng, vận hành hệ thống, ứng phó sự cố, quản lý thay đổi) phải phối hợp. Các cuộc tấn công từ chối dịch vụ (DoS) có thể ảnh hưởng đến tính sẵn sàng này.

Ngoài mô hình CIA, một số nguyên tắc quan trọng khác gồm:

- Non-repudiation (Chống chối bỏ): đảm bảo một bên không thể phủ nhận việc đã gửi hoặc nhận dữ liệu/giao dịch. Trong mật mã học, chữ ký số chứng minh dữ liệu không thể bị sửa đổi trong quá trình truyền.

- Authenticity (Tính xác thực): xác minh người dùng và nguồn dữ liệu, đảm bảo thông tin đến từ nguồn đáng tin cậy.

- Accountability (Tính trách nhiệm): mọi hành động phải truy vết được đến đúng thực thể thực hiện. Ví dụ: chỉ phòng ban có thẩm quyền mới được thay đổi dữ liệu nhân viên và phải có phê duyệt từ cấp quản lý.

6. Giải pháp và công nghệ bảo mật thông tin nổi bật

Không thể liệt kê hết hàng nghìn công cụ và công nghệ bảo mật mà các tổ chức hiện nay đang sử dụng. Tuy nhiên, dưới đây là những công cụ phổ biến thường có trong một hệ thống bảo mật toàn diện:

(1) Tường lửa (Firewalls): Tường lửa là thiết bị bảo mật mạng, giám sát lưu lượng ra vào và đóng vai trò như rào chắn giữa mạng nội bộ tin cậy và mạng bên ngoài không tin cậy. Tường lửa sử dụng các quy tắc định sẵn để cho phép hoặc chặn lưu lượng dựa trên địa chỉ IP, cổng (port), giao thức…, giúp ngăn chặn truy cập trái phép và lưu lượng độc hại.

(2) Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS)

- IDS (Intrusion Detection System): Công nghệ bảo mật theo dõi lưu lượng mạng để phát hiện dấu hiệu hoạt động độc hại hoặc vi phạm chính sách, sau đó cảnh báo cho đội ngũ an ninh.

- IPS (Intrusion Prevention System): Chủ động hơn, không chỉ phát hiện mà còn ngăn chặn, chặn lưu lượng độc hại theo thời gian thực.

Cả IDS và IPS có thể triển khai ở mức host-based (dựa trên máy chủ) hoặc network-based (giám sát toàn bộ mạng).

(3) Hệ thống quản lý sự kiện và thông tin bảo mật (SIEM): SIEM thu thập, tổng hợp và phân tích dữ liệu log từ nhiều nguồn (tường lửa, IDS/IPS, máy chủ, ứng dụng…). Nó hỗ trợ phát hiện, điều tra và phản ứng sự cố bảo mật với khả năng giám sát theo thời gian thực, phân tích nâng cao và phản ứng tự động. SIEM cũng giúp đáp ứng yêu cầu tuân thủ (compliance) qua báo cáo và kiểm toán tập trung.

(4) Quản lý lỗ hổng (Vulnerability Management): Là quá trình nhận diện, đánh giá và xử lý các điểm yếu bảo mật trong hạ tầng CNTT, phần mềm và ứng dụng. Bao gồm quét, giám sát và đánh giá liên tục để phát hiện lỗ hổng, sau đó khắc phục bằng bản vá (patching), thay đổi cấu hình hoặc các biện pháp bảo mật khác. Mục tiêu chính: giảm khả năng và tác động của tấn công mạng bằng cách hạn chế các lỗ hổng có thể khai thác.

(5) Quản lý bề mặt tấn công (Attack Surface Management): Là việc xác định, lập bản đồ và giảm thiểu các điểm xâm nhập tiềm năng (attack vectors) mà kẻ tấn công có thể lợi dụng. Bao gồm bảo mật tất cả thành phần trong môi trường CNTT: phần cứng, phần mềm, mạng, dịch vụ đám mây và tích hợp bên thứ ba. Hoạt động chính: giám sát liên tục, mô hình hóa mối đe dọa, quản lý cấu hình an toàn, kiểm soát truy cập hợp lý.

(6) Quản lý tư thế bảo mật đám mây (Cloud Security Posture Management – CSPM): CSPM hỗ trợ duy trì và cải thiện mức độ an toàn trong môi trường đám mây bằng cách giám sát liên tục hạ tầng, phát hiện sai cấu hình, đưa ra khuyến nghị khắc phục. CSPM còn giúp thực thi chính sách bảo mật, đánh giá tuân thủ và giảm rủi ro trong quá trình triển khai đám mây.

(7) Tình báo mối đe dọa (Threat Intelligence): Là quá trình thu thập, phân tích và chia sẻ thông tin về các mối đe dọa hiện tại và mới nổi (tác nhân đe dọa, chiến thuật, kỹ thuật, quy trình – TTPs, lỗ hổng, chỉ báo xâm nhập – IoCs). Giải pháp tình báo mối đe dọa giúp tổ chức nhận diện và giảm thiểu rủi ro chủ động, ưu tiên nguồn lực bảo mật và cải thiện khả năng phòng thủ tổng thể.

Xem thêm: Data Loss Prevention: Giải pháp chống thất thoát dữ liệu

7. Dịch vụ bảo mật thông tin toàn diện cho tổ chức từ FPT IS

FPT IS là một trong những đơn vị dẫn đầu Việt Nam về an toàn thông tin (ATTT), nổi bật với các chứng chỉ quốc tế uy tín ISO27001, ISO20000, ISO9001, bên cạnh đó

- Dịch vụ Pentest và Dịch vụ Giám sát & ứng cứu sự cố ATTT của FPT IS đạt chứng nhận quốc tế CREST

- Dịch vụ tư vấn và đánh giá PCI DSS đạt chứng chỉ PCI.QSA

Với đội ngũ chuyên gia giàu kinh nghiệm và trung tâm giám sát, quản trị ATTT toàn cầu, FPT IS đặt mục tiêu đến năm 2026 sẽ phục vụ hơn 100 khách hàng quốc tế cùng hơn 1.000 nhân sự

FPT IS sẵn sàng đồng hành, cung cấp các dịch vụ bảo mật thông tin toàn diện cho tổ chức, doanh nghiệp, bao gồm:

- Giám sát ATTT & xử lý sự cố 24/7 (FPT.EagleEye mSOC & FPT.EagleEye MDR)

- Tư vấn tuân thủ ISO 27001 và PCI DSS

- Đánh giá & kiểm thử lỗ hổng bảo mật (FPT.EagleEye VA & FPT.EagleEye Pentest)

- Tư vấn kiến trúc & hạ tầng bảo mật

- Tối ưu hạ tầng bảo mật

Với đội ngũ kỹ sư giàu kinh nghiệm, FPT IS hỗ trợ doanh nghiệp đánh giá toàn diện mức độ ATTT theo chuẩn quốc tế và trong nước, xây dựng lộ trình đạt chứng nhận, đồng thời nâng cao uy tín với đối tác và khách hàng.

FPT IS tự hào được đồng hành cung cấp các giải pháp bảo mật cho các khách hàng lớn trong và ngoài nước như Bảo Việt, VMS, SHB, VPBank, Agribank Tổng cục Thuế Việt Nam, AGDBank (Myanmar), Hệ thống quản lý thuế VAT Bangladesh…, ứng phó sự cố ATTT cho Cảng vụ hàng không Miền Bắc…

Đầu tư cho bảo mật thông tin chính là bảo vệ sự phát triển bền vững của doanh nghiệp. Nếu Quý Doanh nghiệp quan tâm đến giải pháp bảo mật thông tin, vui lòng để lại thông tin liên hệ TẠI ĐÂY để được chuyên gia FPT IS tư vấn chi tiết.