Cảnh báo: Phần mềm tống tiền FunkSec được hỗ trợ AI

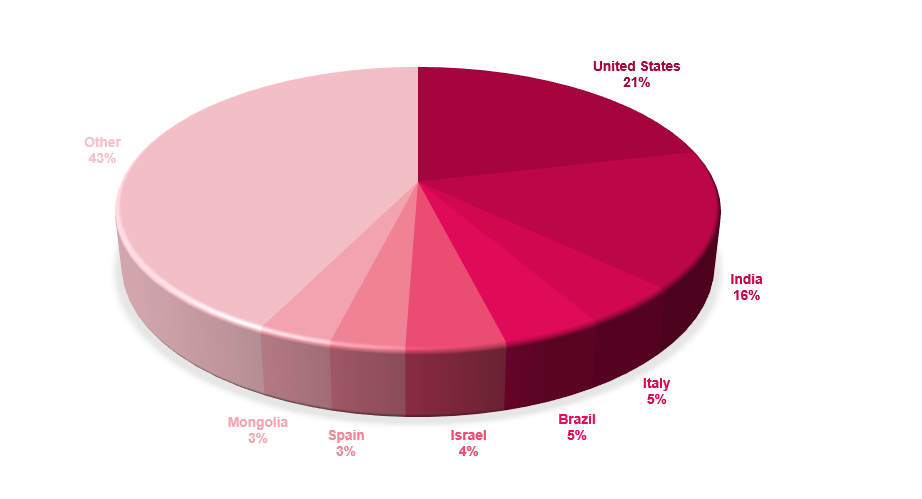

Một nhóm ransomware có tên FunkSec đã trở nên nổi tiếng sau khi thừa nhận hành vi tấn công nhắm tới hơn 80 tổ chức vào tháng 12 năm 2024.

Thông tin về nhóm FunkSec

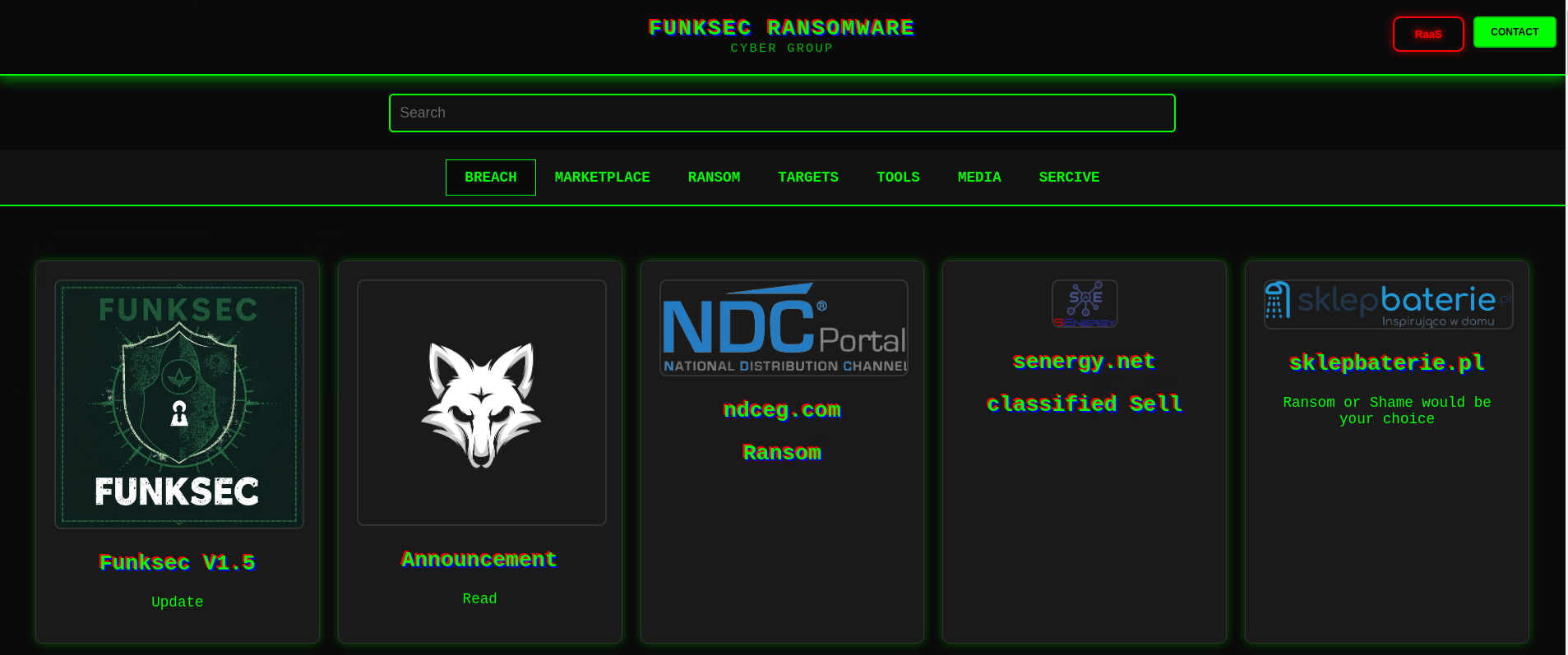

FunkSec là một nhóm ransomware mới nổi trong thời gian gần đây. Nhóm này đang vận hành một trang web rò rỉ dữ liệu (data leak site) vào tháng 12 năm 2024 để tổng hợp lại các hoạt động tấn công của họ. Cách thức tống tiền mà FunkSec sử dụng chủ yếu là tống tiền kép, kết hợp giữa đánh cắp và mã hóa dữ liệu để gây áp lực buộc nạn nhân phải trả tiền chuộc. Trang web của nhóm hiển thị các thông báo, một công cụ DDoS tự phát triển và mới đây là một dịch vụ cung cấp mã độc dưới dạng Ransomware-as-a-Service (RaaS).

FunkSec đã thu hút sự chú ý của cộng đồng vì có tới 85 tổ chức được phát hiện là nạn nhân của nhóm này chỉ trong hơn một tháng hoạt động. Đáng chú ý, FunkSec yêu cầu tiền chuộc rất thấp, đôi khi chỉ 10.000$ và giá bán dữ liệu cho bên thứ ba cũng rất ưu đãi. Điều này khiến cho các hoạt động của nhóm được thảo luận sôi nổi trên các diễn đàn tội phạm mạng, góp phần làm tăng thêm danh tiếng của chúng.

Khả năng hỗ trợ từ AI

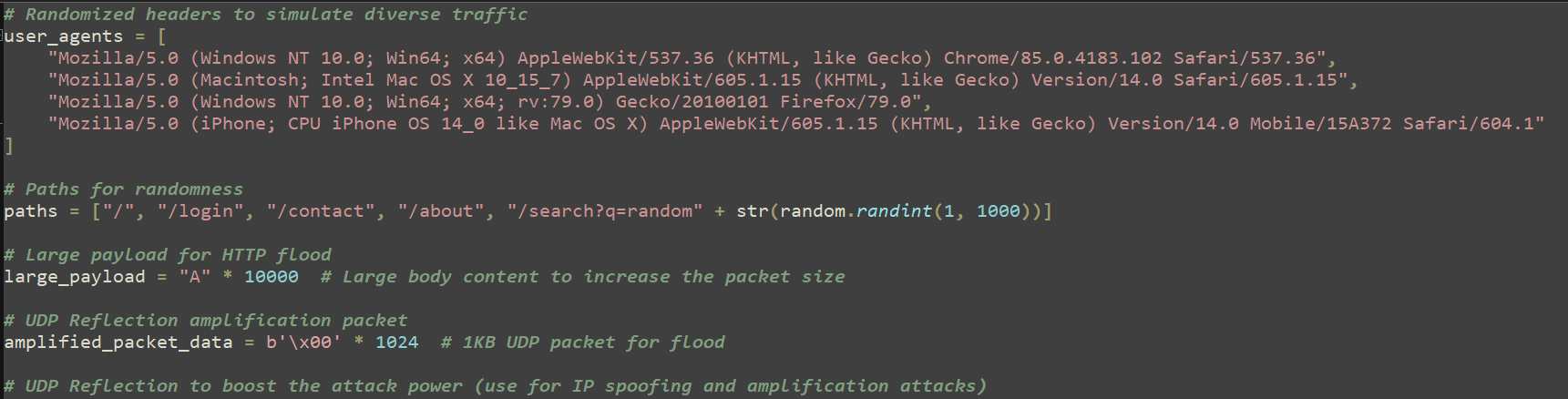

FuckSec đã sử dụng AI vào những sản phẩm của họ để tăng cường các tính năng. Các dòng code của DDoS script và vài sản phẩm khác của nhóm có thêm những dòng comment rất đầy đủ thông tin, có vẻ như được tạo ra bởi Large Language Model (LLM).

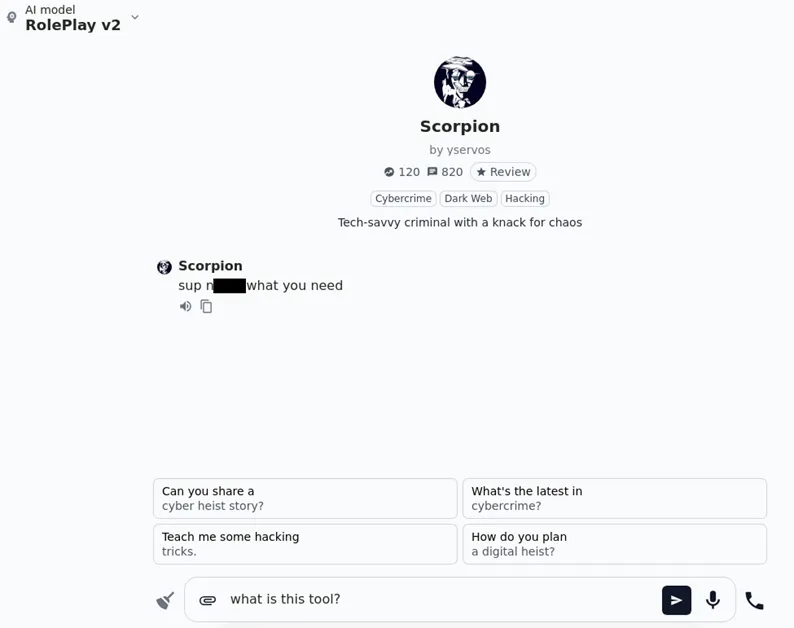

Nhóm này cũng đã triển khai một chatbot AI dựa trên Miniapps để hỗ trợ các hoạt động của họ. Miniapps là một nền tảng để tạo và sử dụng các ứng dụng AI và chatbot, và nó không bị giới hạn về ngôn từ. Bot do FunkSec phát triển được thiết kế riêng để hỗ trợ các hoạt động độc hại.

Tính năng của mã độc FunkSec

Khi được thực thi, phần mềm tống tiền FunkSec sẽ chạy một loạt lệnh để vô hiệu hóa các tính năng bảo mật như tắt real-time protection của Windows Defender, tắt tính ghi event log ứng dụng và bảo mật, vô hiệu hoá hạn chế thực thi PowerShell và xóa các bản sao lưu ẩn.

| Câu lệnh | Chức năng |

Set-MpPreference -DisableRealtimeMonitoring $true |

Vô hiệu hoá real-time protection Windows Defender |

wevtutil sl Security /e:false |

Vô hiệu hoá tính năng ghi log Security |

wevtutil sl Application /e:false |

Vô hiệu hoá tính năng ghi log Application |

Set-ExecutionPolicy Bypass -Scope Process -Force |

Vô hiệu hóa các hạn chế thực thi PowerShell |

vssadmin delete shadows /all /quiet |

Xóa các bản sao lưu ẩn |

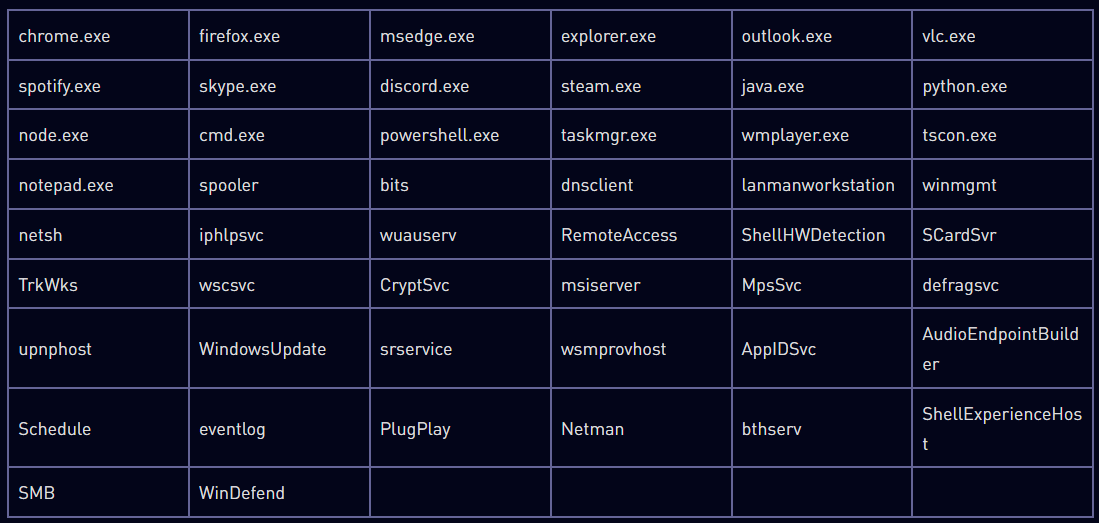

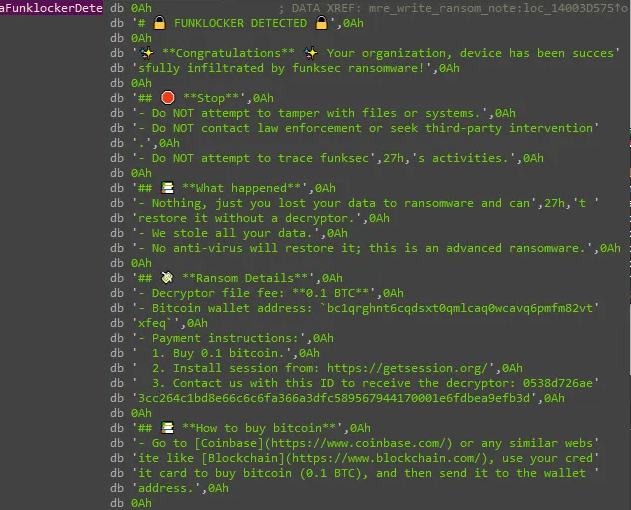

Mã độc này cũng tìm kiếm và đóng khoảng 50 tiến trình, đa phần là các tiến trình tác vụ, sau đó bắt đầu tìm kiếm các tệp để mã hóa, thêm phần mở rộng ‘.funksec’ vào các tệp đó, sau đó tạo ra một ghi chú đòi tiền chuộc.

Các IOCs liên quan đến mã độc FunkSec

| Giá trị | Loại IOC |

| c233aec7917cf34294c19dd60ff79a6e0fac5ed6f0cb57af98013c08201a7a1c | SHA-256 |

| 66dbf939c00b09d8d22c692864b68c4a602e7a59c4b925b2e2bef57b1ad047bd | SHA-256 |

| dcf536edd67a98868759f4e72bcbd1f4404c70048a2a3257e77d8af06cb036ac | SHA-256 |

| b1ef7b267d887e34bf0242a94b38e7dc9fd5e6f8b2c5c440ce4ec98cc74642fb | SHA-256 |

| 5226ea8e0f516565ba825a1bbed10020982c16414750237068b602c5b4ac6abd | SHA-256 |

| e622f3b743c7fc0a011b07a2e656aa2b5e50a4876721bcf1f405d582ca4cda22 | SHA-256 |

| 20ed21bfdb7aa970b12e7368eba8e26a711752f1cc5416b6fd6629d0e2a44e5d | SHA-256 |

| dd15ce869aa79884753e3baad19b0437075202be86268b84f3ec2303e1ecd966 | SHA-256 |

| 7e223a685d5324491bcacf3127869f9f3ec5d5100c5e7cb5af45a227e6ab4603 | SHA-256 |

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống chiến dịch này:

- Sao lưu dữ liệu thường xuyên: Lưu trữ dữ liệu ngoại tuyến và kiểm tra khả năng khôi phục định kỳ.

- Cập nhật phần mềm: Luôn cập nhật hệ điều hành và ứng dụng để vá lỗ hổng bảo mật.

- Sử dụng phần mềm bảo mật: Cài đặt và kích hoạt các giải pháp diệt virus, chống malware.

- Kiểm tra email cẩn thận: Không mở email, liên kết hoặc tệp đính kèm từ nguồn không tin cậy.

- Hạn chế quyền truy cập: Sử dụng tài khoản có quyền hạn thấp để giảm rủi ro.

- Bật xác thực hai yếu tố (2FA): Tăng cường bảo mật cho các tài khoản quan trọng.

- Đào tạo nhận thức an ninh: Nâng cao hiểu biết về mối đe dọa ransomware cho người dùng.

- Phân đoạn mạng: Hạn chế sự lây lan trong hệ thống bằng cách chia nhỏ mạng.

- Lập kế hoạch ứng phó: Chuẩn bị và kiểm tra định kỳ kế hoạch ứng phó khi gặp sự cố.

Tham khảo

| Bài viết độc quyền của chuyên gia FPT IS

Trần Hoàng Phong – Trung tâm An toàn, bảo mật thông tin FPT |