Khi cơ hội việc làm trở thành chiếc bẫy: Chiến dịch tuyển dụng giả của hacker Việt Nam

Gần đây một nhóm tội phạm mạng được theo dõi với tên UNC6229 đã thực hiện một chiến dịch lừa đảo nhắm vào các chuyên gia Digital Market tại Việt Nam

Tổng quan

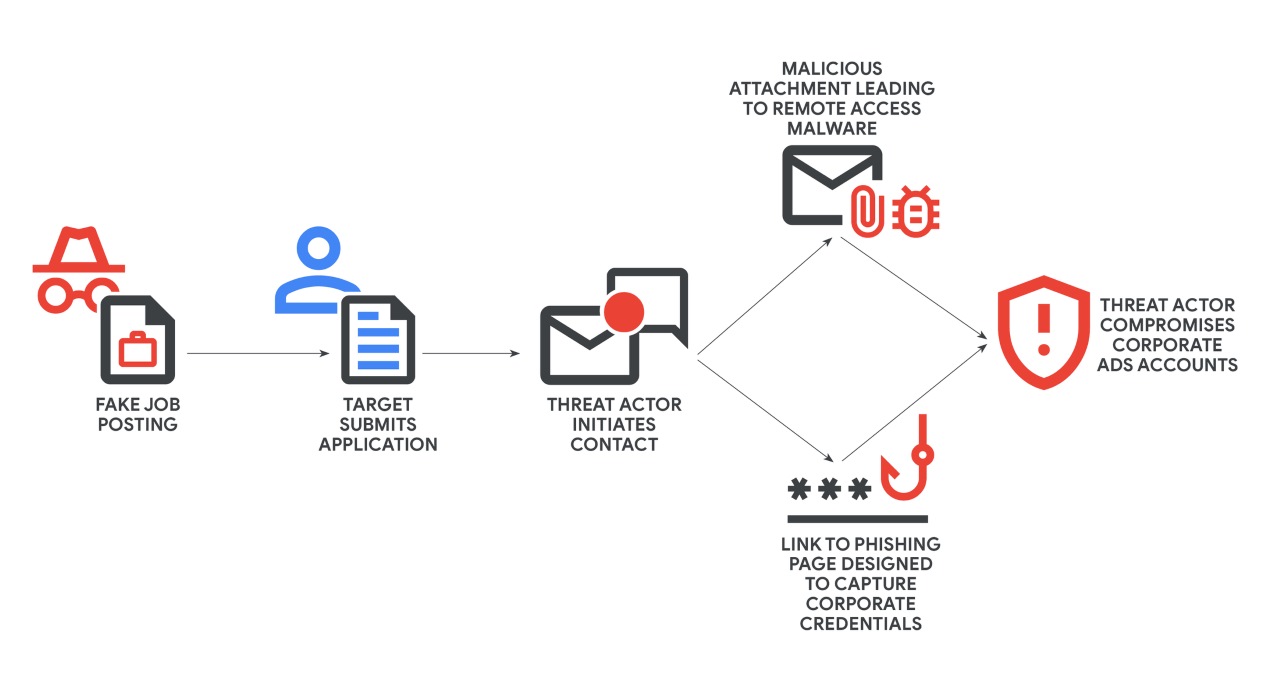

Tháng 10 năm 2025 vừa qua nhóm tình báo mối đe dọa của Google (Google Threat Intelligence Group – GTIG) đã phát hiện ra một chiến dịch lừa đảo quy mô lớn đến từ các Hacker của Việt Nam, chúng đã lợi dụng các tin tuyển dụng giả mạo trên các nền tảng hợp pháp để nhắm mục tiêu vào các cá nhân trong lĩnh vực tiếp thị và quảng cáo kỹ thuật số. Kẻ tấn công đã sử dụng nhiều hình thức tinh vi để phát tán phần mềm độc hại và bộ công cụ lừa đảo, cuối cùng nhằm mục đích xâm phạm các tài khoản công ty có giá trị cao để chiếm đoạt các tài khoản quảng cáo kỹ thuật số. GTIG đã định danh chiến dịch lần này với mã theo dõi là UNC6229.

Google Threat Intelligence Group cho biết chiến dịch lần này chủ yếu nhắm đến những nhân viên quảng cáo kỹ thuật số từ xa, những người có hợp đồng hoặc vị trí bán thời gian và có thể tích cực tìm kiếm việc làm. Cuộc tấn công bắt đầu khi nạn nhân tải xuống và thực thi phần mềm độc hại hoặc nhập thông tin xác thực vào một trang web lừa đảo. Đương nhiên điều đó vô tình đã lấy đi toàn bộ thông tin của nạn nhân, không những thế máy của người dùng vô tình trở thành bàn đạp để chúng phát tán mã độc hay triển khai Backdoor chiếm quyền hệ thống.

Chi tiết chiến dịch

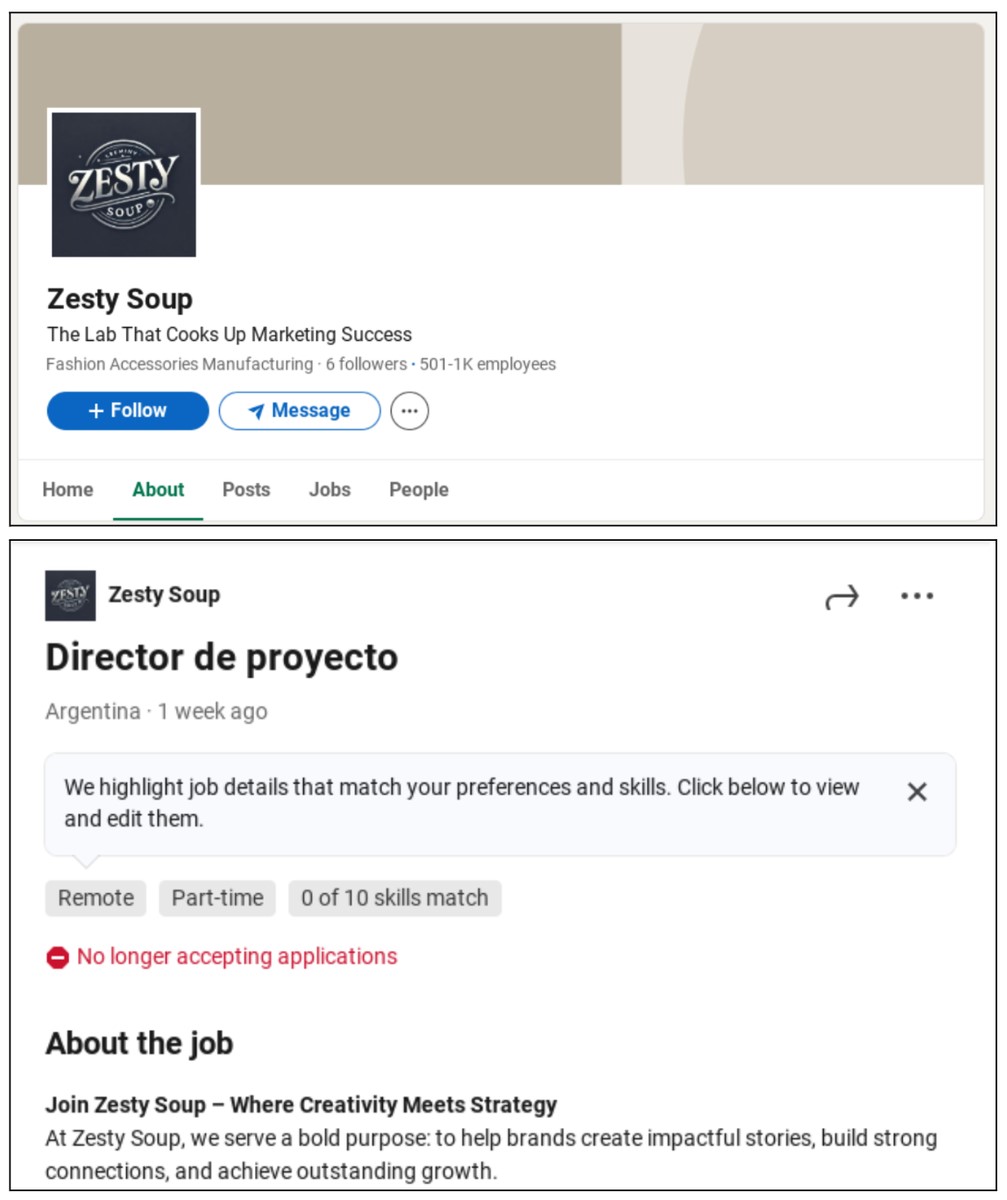

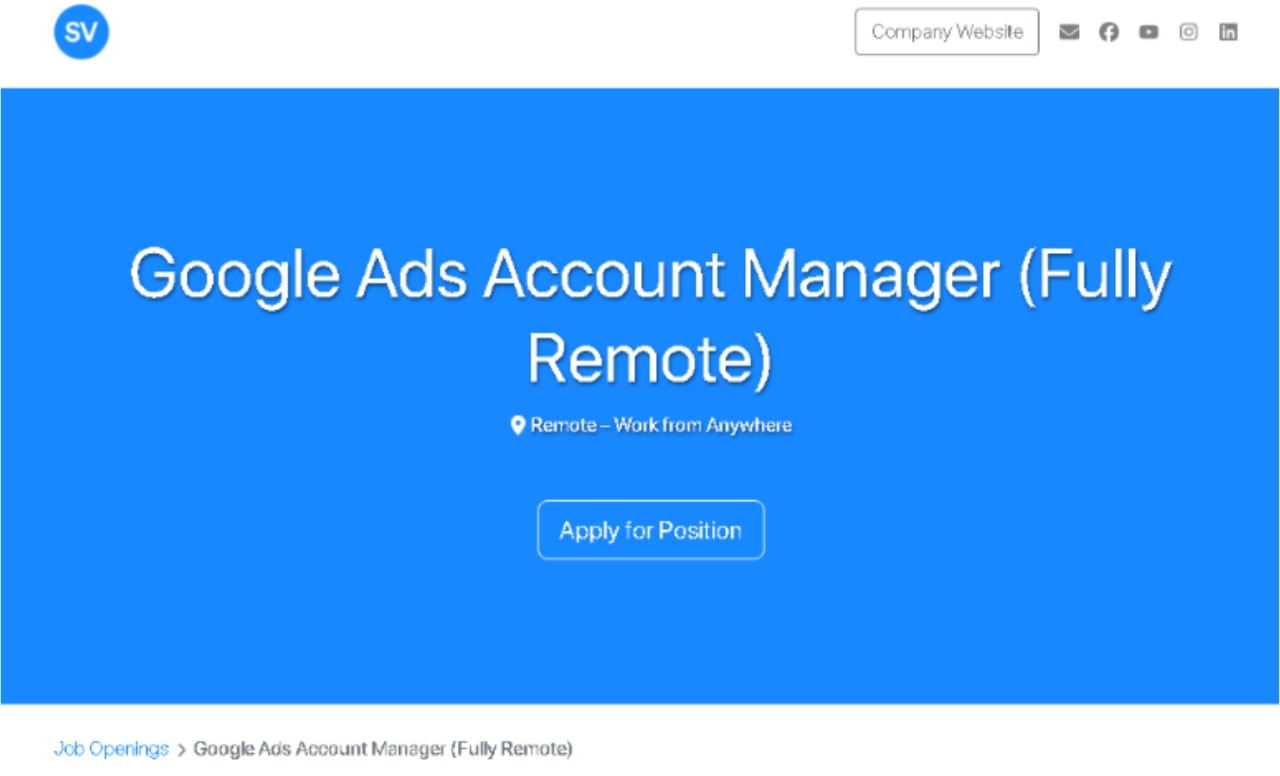

Như đã đề cập nhóm UNC6229 sẽ tạo các hồ sơ doanh nghiệp giả (fake company profiles), thường giả danh là agency truyền thông số (digital media agency) hoặc công ty tuyển dụng trong ngành quảng cáo số. Chúng sẽ đăng các vị trí hấp dẫn, remote hoặc làm việc linh hoạt – nhằm nhắm tới những người đang tìm việc làm thêm hoặc làm hợp đồng thời vụ trong lĩnh vực quảng cáo số.

Để tạo niềm tin cho nạn nhân, kẻ tấn công đã khuyến khích người tìm việc chủ động gửi thông tin (hồ sơ, tên, liên hệ). Theo như một nạn nhân chia sẻ thì “Tôi đã chủ động ứng tuyển, nên đây là quá trình tuyển dụng bình thường“ cho thấy được kẻ tấn công tinh vi và nắm bắt tâm lí đến mức nào.

Sau khi đã đăng các tin tuyển dụng giả mạo, nhóm tin tặc sẽ liên hệ với nạn nhân và tạo dựng niềm tin từ họ. Tại đây chúng sẽ liên hệ qua Email hoặc nhắn tin trực tiếp, có khi tin tặc sử dụng các công cụ CRM hợp pháp để gửi hàng loạt email, quản lý chiến dịch. Việc sử dụng CRM/services hợp pháp giúp email dễ vượt qua các bộ lọc spam cũng như khó kiểm soát hơn. Trong bước đầu tiên này Email sẽ thường không có bất kỳ file đính kèm mã độc nào nhằm giảm cảm giác nghi ngờ của nạn nhân cũng như tăng độ tin tưởng.

Và đương nhiên sau khi đã có niềm tin từ nạn nhân thì Payload sẽ được triển khai theo hai phương án.

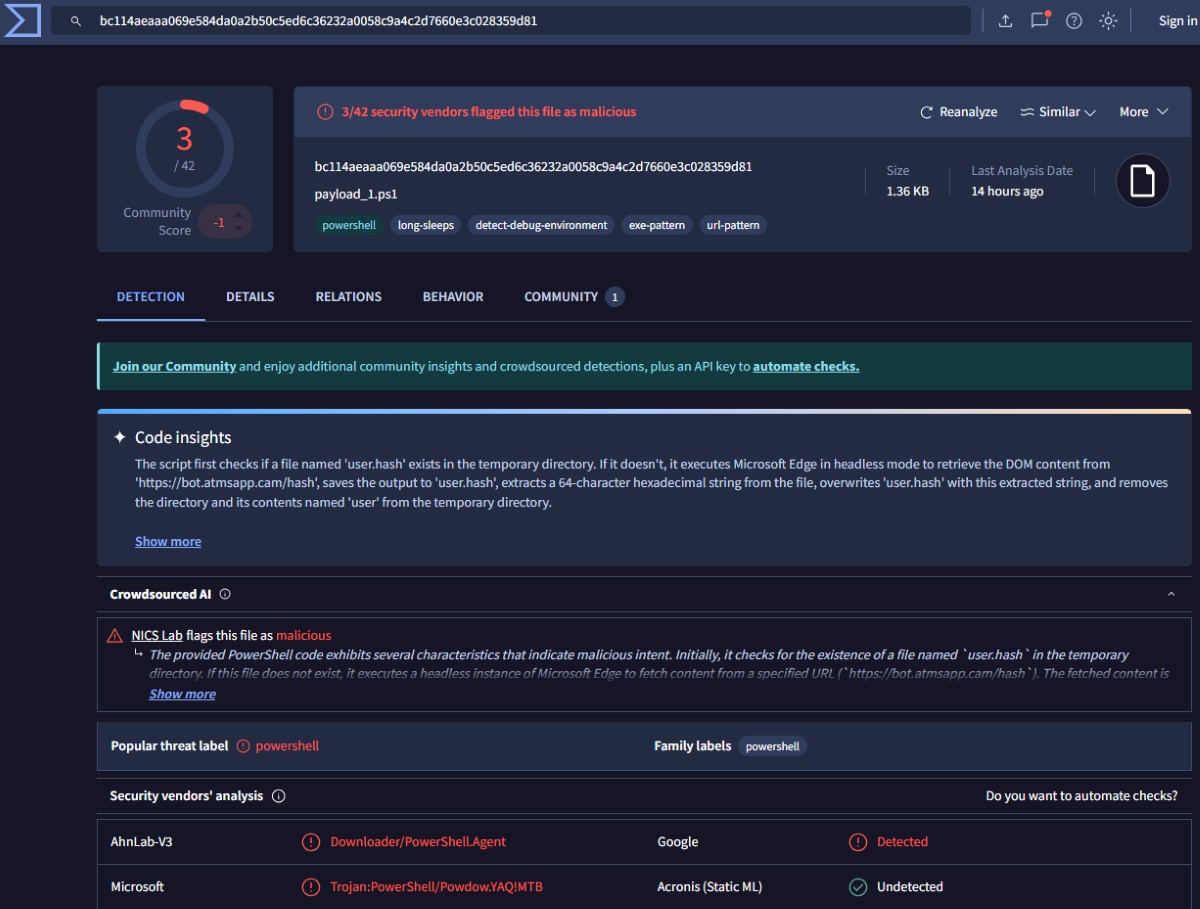

- Malware delivery: UNC6229 sẽ thực hiện gửi file đính kèm (thường là ZIP được đặt mật khẩu) với lời giải thích “bài kiểm tra kỹ năng” hoặc “mẫu đơn tuyển dụng bắt buộc”. Nếu nạn nhân giải nén và chạy, có thể bị cài trojan truy cập từ xa (RAT) từ đó kẻ tấn công có thể dễ dàng kiểm soát máy của nạn nhân.

- Phishing link: Đối với phương thức này kẻ tấn công sẽ thực hiện gửi các liên kết đến những trang Web tuyển dụng hoặc trang giả mạo giống như trang đặt lịch phỏng vấn, làm bài đánh giá. Trang này được thiết kế tinh vi, có khả năng “trú” mã xác thực đa yếu tố (MFA) như của Okta, Microsoft…

Và đương nhiên nếu nạn nhân đang đăng nhập máy công ty hoặc trên thiết bị cá nhân có quyền truy cập tài khoản quảng cáo của công ty, kẻ tấn công có thể khai thác để chiếm quyền. Một khi chiếm được tài khoản quảng cáo hoặc mạng xã hội, kẻ tấn công có thể:

- Bán tài khoản đó cho các bên khác.

- Sử dụng để chạy quảng cáo lừa đảo, kiếm lời từ quảng cáo hoặc affiliate.

- Gia tăng rủi ro cho tổ chức bị tấn công, bị mất danh tiếng, bị thiệt hại tài chính.

Kết luận

Chiến dịch lần này đã cho thấy phương thức tấn công qua “tuyển dụng giả mạo” là một trong những phương thức tấn công mạng ngày càng tinh vi, vì nó khai thác nhu cầu thực của người tìm việc và dựa vào tin của nạn nhân (social-engineering) hơn là chỉ kỹ thuật đơn thuần.

GTIG dự đoán nhóm UNC6229 và các tác nhân tương tự sẽ “tiếp tục tinh chỉnh cách tiếp cận, mở rộng ngành mục tiêu (không chỉ quảng cáo số) và sử dụng nhiều nền tảng như SaaS hoặc CRM hợp pháp để lừa đảo nạn nhân. Điều này có nghĩa là tổ chức và cá nhân cần cảnh giác liên tục không chỉ khi thấy việc làm “lạ” mà còn cần tăng cường kiểm soát nội bộ, phân quyền và nâng cao nhận thức.

Khuyến nghị

-

Tách biệt tài khoản công việc và cá nhân

- Không để nhân viên dùng tài khoản công ty để đăng nhập vào trình duyệt cá nhân hoặc thiết bị không kiểm soát.

- Bắt buộc sử dụng tài khoản công ty thông qua SSO (Single Sign-On) hoặc IAM có MFA.

-

Giới hạn quyền truy cập (Principle of Least Privilege)

- Chỉ những người cần thực sự quản lý quảng cáo mới được quyền truy cập tài khoản Ads và Meta.

- Thực hiện role-based access control (RBAC) để tách biệt quyền “viewer”, “editor”, “admin”.

-

Nhận thức và Đào tạo nhân viên

- Tổ chức buổi “Security Awareness” hàng quý, nhấn mạnh chủ đề fake recruitment phishing.

- Cung cấp ví dụ thật từ chiến dịch UNC6229 để nhân viên dễ nhận diện.

- Yêu cầu nhân viên báo cáo mọi email tuyển dụng lạ cho bộ phận IT Security trước khi mở file/link.

-

Cẩn trọng với file đính kèm và link

- Không tải file ZIP/RAR/PDF từ người lạ.

- Không nhập thông tin đăng nhập hoặc MFA code ngoài trang chính thức.

- Dùng trình duyệt an toàn (Chrome/Edge sandbox) và công cụ scan virus online trước khi mở file

-

Nếu nghi ngờ bị lừa

- Ngay lập tức đổi mật khẩu tất cả tài khoản liên quan.

- Kiểm tra lịch sử đăng nhập (security activity).

- Cập nhật phần mềm diệt virus và quét toàn bộ hệ thống.

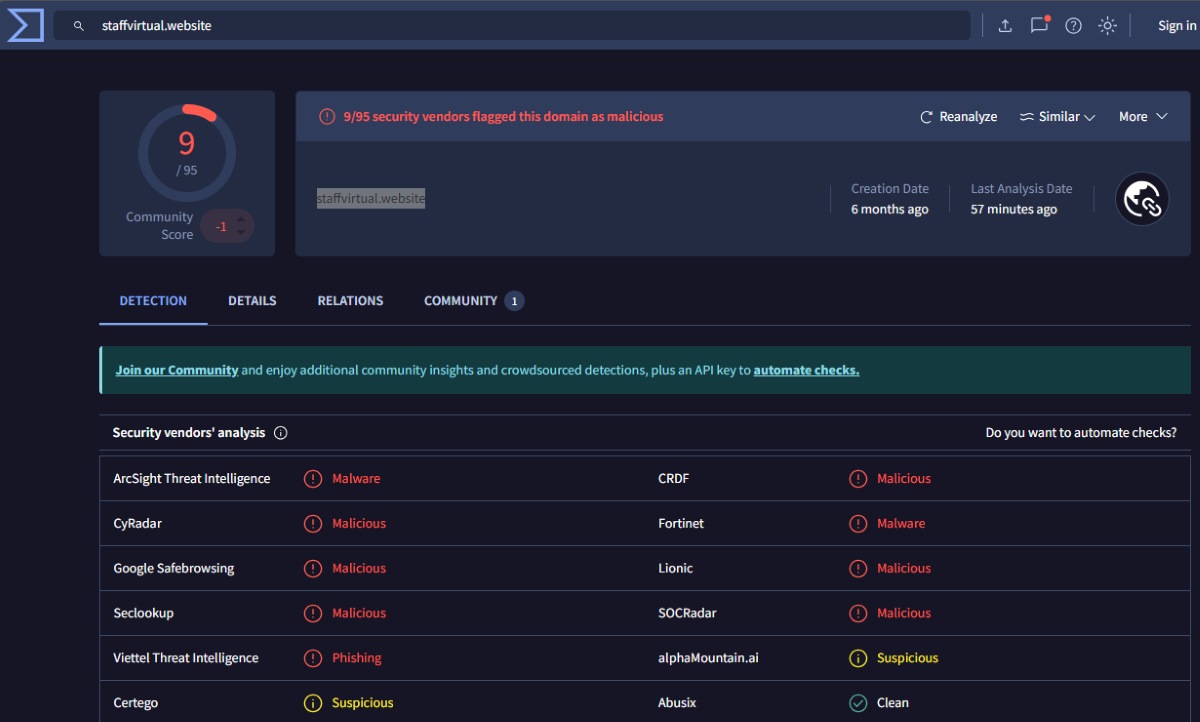

Ủy ban Olympic Quốc tế

-

Lãnh địa

- staffvirtual[.]website

- paxcorporation[.]com

- việc làm-nghề nghiệp[.]site

- nghề nghiệp-khuyến mãi[.]xyz

-

Tệp băm

- 137a6e6f09cb38905ff5c4ffe4b8967a45313d93bf19e03f8abe8238d589fb42

- 33fc67b0daaffd81493818df4d58112def65138143cec9bd385ef164bb4ac8ab

- 35721350cf3810dd25e12b7ae2be3b11a4e079380bbbb8ca24689fb609929255

- bc114aeaaa069e584da0a2b50c5ed6c36232a0058c9a4c2d7660e3c028359d81

- e1ea0b557c3bda5c1332009628f37299766ac5886dda9aaf6bc902145c41fd10

Tham khảo

- Cần tuyển dụng: Diễn viên Việt Nam sử dụng chiến dịch đăng tin tuyển dụng giả để phát tán phần mềm độc hại và đánh cắp thông tin đăng nhập | Blog Google Cloud

- Google cảnh báo tội phạm mạng sử dụng bài đăng tuyển dụng giả mạo để phát tán phần mềm độc hại và đánh cắp thông tin đăng nhập

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |