Cuộc chiến với Ransomware: Tấn công để an toàn

Ransomware là một loại tấn công malware mã hóa dữ liệu của nạn nhân và ngăn truy cập cho đến khi thanh toán tiền chuộc. Các kẻ tấn công ransomware thường sử dụng các kỹ thuật kỹ thuật xã hội, như lừa đảo qua email, tìm kiếm các các điểm yếu bảo mật trong hệ thống để tiếp cận môi trường của nạn nhân.

Hiểu về mối nguy cơ

Các loại ransomware phổ biến nhất bao gồm:

a. Crypto Ransomware hoặc Encryptors

Đây là một trong những biến thể nổi tiếng và gây thiệt hại nhất. Loại này mã hóa các tệp và dữ liệu trong hệ thống, làm cho nội dung không thể truy cập được và không có chìa khóa giải mã.

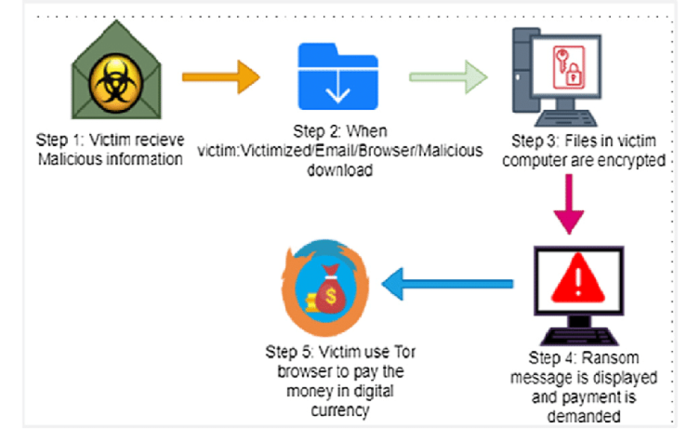

Cách hoạt động của Crypto Ransomware

b. Lockers: hoàn toàn cách ly (khóa) bạn ra khỏi hệ thống, do đó các tệp và ứng dụng không thể truy cập được. Một màn hình khóa hiển thị yêu cầu chuộc tiền, có thể đi kèm với đồng hồ đếm ngược để tăng tính cấp bách và thúc đẩy nạn nhân hành động.

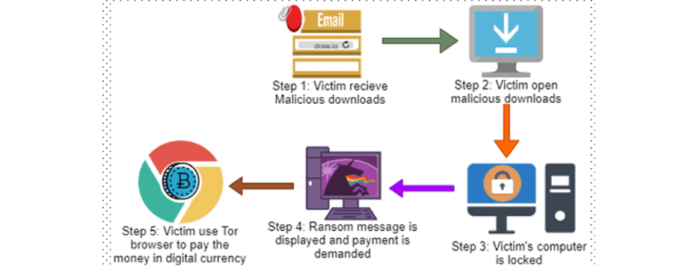

Cách hoạt động của Locker

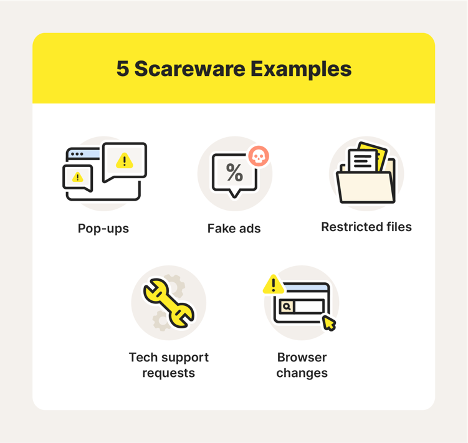

c. Scareware: là phần mềm giả mạo cho rằng đã phát hiện ra một virus hoặc vấn đề khác trên máy tính của nạn nhân và chỉ ra rằng nạn nhân phải trả tiền để giải quyết vấn đề. Một số loại scareware khóa máy tính, trong khi những loại khác chỉ đơn giản là in tràn màn hình với cảnh báo pop-up mà không gây hại thực sự cho các tệp.

Một ví dụ về Scareware

d. Doxware hoặc Leakware: Một biến thể của ransomware được thiết kế như cảnh sát, khẳng định rằng lực lượng chức năng đã phát hiện ra hoạt động trái phép trực tuyến, nhưng có thể được giải quyết bằng cách trả một khoản phạt.

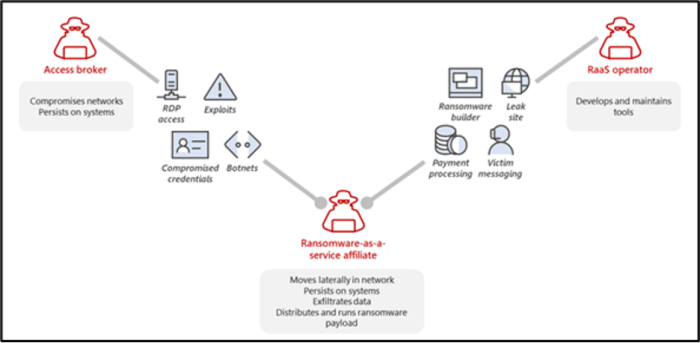

e. Ransomware as a Service (RaaS): đề cập đến phần mềm độc hại được lưu trữ một cách ẩn danh bởi một hacker “chuyên nghiệp” xử lý tất cả các khía cạnh của cuộc tấn công, từ phân phối ransomware đến thu thập thanh toán và phục hồi truy cập, đổi lại là một phần của số tiền lớn nhận được.

Những Hướng Tấn Công Ransomware

Có nhiều con đường mà ransomware có thể tiếp cận hệ thống của nạn nhân. Mỗi con đường này đều tận dụng các lỗ hổng bảo mật hoặc kỹ thuật xâm nhập khác nhau để triển khai tấn công. Dưới đây là một số con đường phổ biến:

- Email lừa đảo (Phishing)

- Website độc hại

- Tệp đính kèm độc hại

- Các tấn công RDP (Remote Desktop Protocol)

- Sử dụng các phần mềm chứa lỗ hổng bảo mật

- USB và thiết bị lưu trữ di động

Các biện pháp phòng tránh tấn công Ransomware

Triển khai các biện pháp an ninh mạng mạnh mẽ là vô cùng quan trọng đối với các tổ chức để giảm thiểu các rủi ro do các hướng tấn công ransomware. Bằng cách áp dụng các phương pháp tốt nhất và các biện pháp phòng ngừa, doanh nghiệp có thể giảm đáng kể bề mặt tấn công của mình và củng cố các phòng thủ chống lại các mối đe dọa ransomware tiềm ẩn.

Dưới đây là một số cách tốt nhất để giảm thiểu các hướng tấn công ransomware:

- Bảo vệ chống phishing và bảo mật email

- Bảo mật và quản lý mật khẩu

- Cập nhật phần mềm và vá lỗ hổng

- Đào tạo nhận thức về an ninh

Tấn công để phòng thủ

Như đã biết, xử lý và khắc phục hậu quả sau sự cố ransomware là vô cùng khó khăn và tiêu tốn nhiều chi phí. Phần lớn trong các cuộc tấn công ransomware, kẻ tấn công thường không thực hiện theo “thoả thuận”, thay vào đó là việc đòi hỏi thêm các khoản tiền chuộc. Vì vâỵ việc phòng chống hiểm hoạ ransomware được đặt lên hàng đầu. Để xây dựng những phương án phòng thủ tối ưu nhất, hai yếu tố quan trọng cần được đảm bảo: Hiểu biết về tình hình hệ thống và hiểu biết về kẻ tấn công.

Đối với việc hiểu biết về tình hình hệ thống, các tổ chức cần phải thực hiện các kiểm tra định kỳ và phân tích sâu về cấu trúc mạng, hệ thống, và ứng dụng để xác định các điểm yếu và lỗ hổng bảo mật. Việc này giúp họ đưa ra những biện pháp cần thiết để bảo vệ hệ thống khỏi các mối đe dọa tiềm ẩn.

Cũng không kém phần quan trọng, việc hiểu biết về đối thủ giúp các tổ chức hiểu rõ hơn về cách thức hoạt động, mục tiêu và phương pháp tấn công của các kẻ tấn công. Bằng cách hiểu rõ về những mối đe dọa tiềm ẩn từ các đối thủ, tổ chức có thể phát triển những phương án phòng thủ chính xác và hiệu quả hơn.

Trong việc đảm bảo cả hai yếu tố trên, một phương án mà các tổ chức có thể thực hiện là Penetration Test. Pentest hay kiểm tra xâm nhập, là một quy trình được thực hiện để đánh giá tính an toàn của hệ thống bằng cách mô phỏng các cuộc tấn công mạng thực tế. Thông qua việc thực hiện pentest định kỳ, tổ chức có thể phát hiện và khắc phục các lỗ hổng bảo mật trước khi chúng được kẻ tấn công tận dụng. Điều này giúp củng cố hệ thống và tăng cường khả năng phòng thủ chống lại các cuộc tấn công ransomware và các mối đe dọa mạng khác.

Mục tiêu của pentest là cố gắng xâm nhập vào hệ thống và phát hiện ra những điểm yếu bảo mật của hệ thống, qua đó giúp các doanh nghiệp, tổ chức có các biện pháp khắc phục và phòng thủ loại trừ khả năng bị tấn công trong tương lai.

1. Pentest: Dùng tấn công chống lại tấn công

Thực hiện pentest là một bước quan trọng trong việc bảo vệ thông tin và dữ liệu của một tổ chức hoặc hệ thống mạng. Việc này đòi hỏi sự tiến bộ liên tục trong lĩnh vực an ninh mạng, khi mà kẻ tấn công không ngừng tìm cách tận dụng các lỗ hổng bảo mật để đánh sập hoặc xâm nhập vào các hệ thống.

Đầu tiên, pentest giúp phát hiện các lỗ hổng bảo mật trong hệ thống. Bằng cách mô phỏng các cuộc tấn công từ bên ngoài hoặc bên trong, pentest giúp xác định những điểm yếu có thể bị kẻ tấn công lợi dụng để xâm nhập hoặc đánh cắp thông tin quan trọng.

Thứ hai, pentest cung cấp một cái nhìn tổng quan về mức độ an toàn của hệ thống và môi trường mạng. Nó giúp tổ chức đánh giá hiệu suất của các biện pháp bảo mật hiện có và xác định các vùng yếu cần được cải thiện.

Thứ ba, pentest giúp tổ chức tuân thủ các quy định và tiêu chuẩn bảo mật. Với nhiều ngành công nghiệp đòi hỏi tuân thủ các yêu cầu cụ thể về bảo mật thông tin, pentest là công cụ hữu ích để đảm bảo rằng tổ chức đáp ứng các tiêu chuẩn này.

Thứ tư, việc thực hiện pentest giúp xây dựng lòng tin từ khách hàng và đối tác. Khi tổ chức có kết quả pentest tích cực, nó cho thấy cam kết của họ đối với việc bảo vệ thông tin và dữ liệu, từ đó tạo ra niềm tin và lòng tin từ phía đối tác và khách hàng.

Cuối cùng, Phòng thủ và tấn công đóng vai trò thúc đẩy lẫn nhau trong việc đảm bảo một hệ thống an toàn. Hiểu rõ về hệ thống và hiểu rõ về cách tấn công hệ thống sẽ giúp xây dựng một hệ thống an toàn.

2. Pentest: Hãy lựa chọn đúng thời điểm

Trước khi triển khai hệ thống mới: Trước khi triển khai hệ thống mới hoặc ứng dụng, việc thực hiện Pentest giúp xác định và khắc phục các lỗ hổng bảo mật từ giai đoạn phát triển, giúp đảm bảo rằng hệ thống được triển khai có tính an toàn cao.

Khi thay đổi cấu trúc hệ thống: Bất kỳ thay đổi nào trong cấu trúc của hệ thống cũng có thể tạo ra các lỗ hổng bảo mật mới. Việc thực hiện Pentest sau mỗi thay đổi cấu trúc sẽ giúp đảm bảo rằng hệ thống vẫn đảm bảo tính an toàn.

Theo định kỳ định danh: Việc thực hiện Pentest theo định kỳ, chẳng hạn mỗi 6 tháng hoặc mỗi năm, là một phần quan trọng của chiến lược bảo mật. Điều này giúp xác định các lỗ hổng bảo mật mới xuất hiện và đảm bảo rằng hệ thống vẫn đáp ứng được các yêu cầu bảo mật.

Sau khi xảy ra sự cố hoặc cuộc tấn công: Nếu có bất kỳ sự cố bảo mật hoặc cuộc tấn công xảy ra, việc thực hiện Pentest sẽ giúp đánh giá lại tính an toàn của hệ thống và phát hiện các lỗ hổng bảo mật có thể đã được tấn công.

Khi có sự thay đổi trong môi trường hoạt động: Bất kỳ thay đổi nào trong môi trường hoạt động như sự mở rộng hoặc thu hẹp hạ tầng IT cũng có thể ảnh hưởng đến tính an toàn của hệ thống. Việc thực hiện Pentest trong tình huống này giúp đảm bảo rằng hệ thống vẫn đáp ứng được yêu cầu bảo mật trong môi trường mới.

3. Quy trình thực hiện dịch vụ Pentest

a. Giai đoạn chuẩn bị: Thu thập các yêu cầu của khách hàng, xác định phạm vi thực hiện, ranh giới truy cập. Thiết lập các quy định an toàn trong quá trình thực hiện pentest, đảm bảo hệ thống khách hàng không bị ảnh hưởng trong quá trình pentest

b. Giai đoạn thu thập thông tin: là giai đoạn quan trọng nhằm thu thập thông tin và tìm kiếm các dấu hiệu, mục tiêu tiềm ẩn trong một hệ thống hoặc mạng máy tính. Quá trình này bao gồm các bước sau:

-

- Thu thập thông tin mở: Đây là bước đầu tiên và nhằm mục đích thu thập thông tin mà không cần xâm nhập vào hệ thống. Thông tin mở thường bao gồm tên miền, thông tin liên hệ, thông tin về cơ sở hạ tầng mạng, v.v.

- Sử dụng công cụ tự động: Các chuyên gia Pentest thường sử dụng các công cụ tự động như Nmap, Recon-ng, Maltego, hoặc Shodan để tự động hóa việc thu thập thông tin. Các công cụ này có thể quét mạng để xác định các máy chủ, cổng mạng mở, dịch vụ chạy trên các cổng đó và nhiều thông tin khác.

- Phân tích dữ liệu: Khi thông tin được thu thập, các chuyên gia sẽ phân tích dữ liệu để hiểu cách mạng hoạt động, vị trí của các hệ thống, các dịch vụ đang chạy và những lỗ hổng có thể tồn tại.

- Tìm kiếm thông tin cụ thể về mục tiêu: Quá trình này bao gồm việc tìm kiếm thông tin cụ thể về các mục tiêu như tên người dùng, email, mã hóa mật khẩu, v.v. Các thông tin này thường được tìm kiếm qua các trang web công cộng, diễn đàn, mạng xã hội hoặc các nguồn thông tin khác.

- Tìm hiểu về kiến trúc hệ thống: Việc tìm hiểu về kiến trúc hệ thống giúp các chuyên gia Pentest hiểu được cách mà các thành phần trong hệ thống kết nối với nhau và làm thế nào để tìm ra các lỗ hổng tiềm ẩn trong hệ thống.

Quá trình thu thập thông tin diễn ra xuyên suốt trong quá trình Pentest.

c. Giai đoạn tối ưu hoá thông tin: Qua các thông tin được thu thập, xác định các mục tiêu cần bảo vệ, xác định các mục tiêu tấn công, thiết lập danh sách checklist riêng biệt phù hợp với hoàn cảnh của hệ thống. Thiết lập các cấu hình tối ưu hoá cho các phần mềm và công cụ phụ trợ cho việc pentest.

d. Giai đoạn thiết lập vị trí tấn công: Khi thực hiện tìm kiếm và xác định tất cả lỗ hổng có thể có của hệ thống, lợi dụng các lỗ hổng thiết lập một “vị trí đứng” trong hệ thống.

e. Giai đoạn tấn công lan và leo thang đặc quyền: Thực hiện thu thập lại các thông tin, tấn công các mục tiêu khác trong mạng nội bộ hệ thống, leo thang đặc quyền, xác định các hậu quả nghiêm trọng nhất có thể làm với hệ thống.

f. Giai đoạn báo cáo và khuyến nghị phòng thủ: Thực hiện viết báo cáo chi tiết và tổng quan, mô tả quá trình thực hiện tấn công, đưa ra các khuyến nghị sát với thực tế nhằm nâng cao hệ thống phòng thủ của hệ thống.

———

Bài viết độc quyền của chuyên gia FPT IS

Nhóm Pentest – Trung tâm An toàn, bảo mật thông tin FPT