Data Loss Prevention: Giải pháp chống thất thoát dữ liệu

Trong kỷ nguyên số, dữ liệu được xem là tài sản quý giá nhất của doanh nghiệp. Giải pháp data loss prevention ra đời nhằm ngăn chặn thất thoát thông tin quan trọng, bảo vệ hệ thống trước rủi ro rò rỉ dữ liệu và các mối đe dọa ngày càng tinh vi. Cùng tìm hiểu chi tiết trong bài viết dưới đây với sự tư vấn chuyên môn từ chuyên gia Nguyễn Trọng Công – Phó Giám đốc Trung tâm tư vấn, Khối Dịch vụ công nghệ mới FPT IS.

1. Data Loss Prevention là gì? Tại sao doanh nghiệp cần DLP?

Định nghĩa Data Loss Prevention

Theo Microsoft, Data Loss Prevention (DLP – Ngăn ngừa thất thoát dữ liệu) là giải pháp bảo mật giúp phát hiện và ngăn chặn việc chia sẻ, truyền tải hoặc sử dụng dữ liệu nhạy cảm một cách không an toàn/không phù hợp. DLP cho phép giám sát, bảo vệ thông tin nhạy cảm trên hệ thống phần mềm tại chỗ (on-premises), cloud và thiết bị endpoint.

Tại sao doanh nghiệp cần DLP?

DLP giúp ngăn rò rỉ dữ liệu nhạy cảm, giảm nguy cơ phạt nặng, mất uy tín và niềm tin khách hàng. Trước các mối đe dọa mạng tinh vi, DLP không chỉ là biện pháp an ninh mà còn đảm bảo tuân thủ quy định như Quy định Bảo vệ Dữ liệu Chung – GDPR, Đạo luật về trách nhiệm giải trình và cung cấp thông tin bảo hiểm y tế – HIPAA, Tiêu chuẩn Bảo mật Dữ liệu Ngành Thẻ Thanh toán (PCI DSS)….

Hậu quả của việc mất dữ liệu đối với doanh nghiệp

- Ảnh hưởng tài chính & vận hành: Báo cáo của IBM cho biết chi phí trung bình một vụ sự cố rò rỉ dữ liệu năm 2022 là 4,35 triệu GBP; việc gián đoạn vận hành có thể gây thiệt hại 5.600 bảng/phút.

- Mất niềm tin khách hàng: Nghiên cứu cho thấy 81% người tiêu dùng ngừng hợp tác với thương hiệu sau khi xảy ra rò rỉ dữ liệu.

- Hệ quả pháp lý: Không tuân thủ GDPR, HIPAA, PCI DSS có thể bị phạt nặng, kiện tụng, mất uy tín. Cơ quan quản lý siết chặt giám sát → tăng gánh nặng kiểm toán, báo cáo. Khách hàng có thể yêu cầu bồi thường, gây thiệt hại lâu dài cho doanh thu và tăng trưởng.

2. Những nguyên nhân gây ra thất thoát dữ liệu & Giải pháp khắc phục

Dưới đây là các nguyên nhân phổ biến dẫn đến sự cố Data Loss và những giải pháp khắc phục tương ứng:

| Nguyên nhân | Tỷ lệ/Đặc điểm chính | Biện pháp hạn chế |

| Lỗi con người (Human Error) | Xóa nhầm file, ghi đè dữ liệu, thao tác sai gây hỏng ổ cứng, format nhầm… | Đào tạo nhân viên, tự động hóa quy trình để giảm thiểu thao tác thủ công, sao lưu thường xuyên. |

| Virus & Malware | Gây xóa/đánh cắp dữ liệu, làm tê liệt hệ thống; thường qua email/phishing. | Cài đặt & cập nhật phần mềm chống virus, quét hệ thống định kỳ, luôn có bản sao lưu để backup. |

| Hỏng ổ cứng (Hard Drive Damage) | Nguyên nhân lớn nhất; do lỗi cơ khí, quá nhiệt, bụi bẩn, hoặc sử dụng sai cách. | Bảo quản thiết bị, dùng SSD thay HDD, backup dữ liệu sang ổ cứng ngoài/cloud. |

| Mất điện (Power Outages) | Gây hỏng file, corrupt dữ liệu, giảm tuổi thọ ổ cứng. | Dùng UPS hoặc máy phát điện tự động, backup dữ liệu tự động, lắp thiết bị chống sốc điện để bảo vệ phần cứng. |

| Trộm cắp máy tính | Laptop/thiết bị di động bị đánh cắp dẫn đến rò rỉ dữ liệu (chiếm >40% vụ vi phạm dữ liệu 2005–2015). | Mã hóa dữ liệu, phần mềm chống trộm/remote wipe, backup từ xa. |

| Thiệt hại do chất lỏng | Nước, cà phê… đổ lên máy và gây chập mạch, hỏng linh kiện. | Hạn chế đồ uống gần thiết bị, dùng vỏ chống nước, backup dữ liệu. |

| Thảm họa thiên nhiên | Lửa, bão, động đất… phá hủy toàn bộ hệ thống. | Backup dữ liệu ngoài site/đám mây, lưu trữ an toàn. |

| Lỗi phần mềm (Software Corruption) | Shutdown sai cách → hỏng file, mất dữ liệu. | Quy trình tắt máy chuẩn, lưu file thường xuyên, phần mềm chuẩn đoán. |

| Format ổ cứng | Format nhầm khi update hoặc thao tác sai. | Thận trọng khi thao tác, dùng phần mềm khôi phục dữ liệu. |

| Hackers & Insiders | Truy cập trái phép, đánh cắp/xóa dữ liệu; có thể từ nội bộ. | Firewall, mật khẩu mạnh, phân quyền truy cập, giám sát hoạt động. |

Xem thêm: Bảo mật cơ sở dữ liệu là gì

3. Các loại Data Loss Prevention

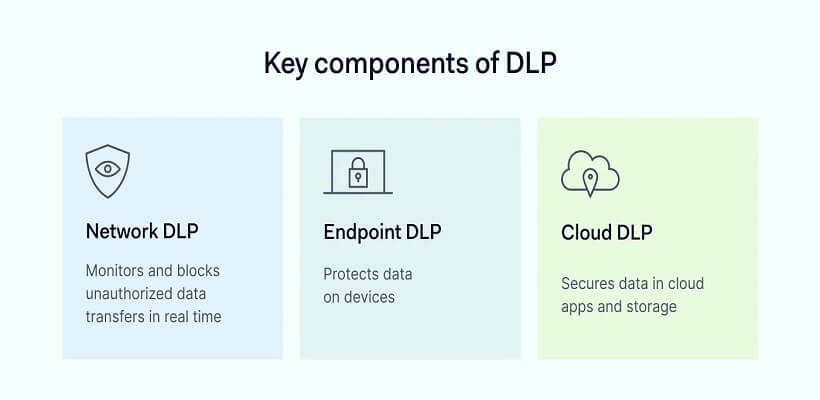

Theo CrowdStrike, data Loss Prevention được phân thành ba loại chính, mỗi loại có phạm vi và cách ứng dụng riêng:

(1) Network DLP

- Giám sát hoạt động và lưu lượng mạng trên môi trường on-premises và cloud (bao gồm email, tin nhắn, truyền tệp) để ngăn chia sẻ dữ liệu trái phép.

- Lưu trữ nhật ký truy cập để theo dõi di chuyển, truy cập dữ liệu nhạy cảm.

- Cho phép giám sát dữ liệu ở mọi trạng thái: đang sử dụng (in use), đang truyền (in motion), lưu trữ (at rest).

(2) Endpoint DLP

- Giám sát tất cả endpoint trong mạng (server, cloud storage, máy tính, thiết bị di động…) để ngăn thất thoát hoặc lạm dụng dữ liệu.

- Hỗ trợ phân loại dữ liệu nhạy cảm, đơn giản hóa báo cáo tuân thủ.

- Theo dõi dữ liệu trên thiết bị ngay cả khi không kết nối mạng.

(3) Cloud DLP

- Dành cho tổ chức lưu trữ dữ liệu trên cloud.

- Quét, mã hóa dữ liệu nhạy cảm trước khi đưa lên cloud; kiểm soát ứng dụng và người dùng được ủy quyền.

- Cảnh báo cho đội ngũ InfoSec khi có vi phạm chính sách, đồng thời cung cấp khả năng giám sát chi tiết hoạt động truy cập dữ liệu trên cloud.

4. Cách thức hoạt động của DLP

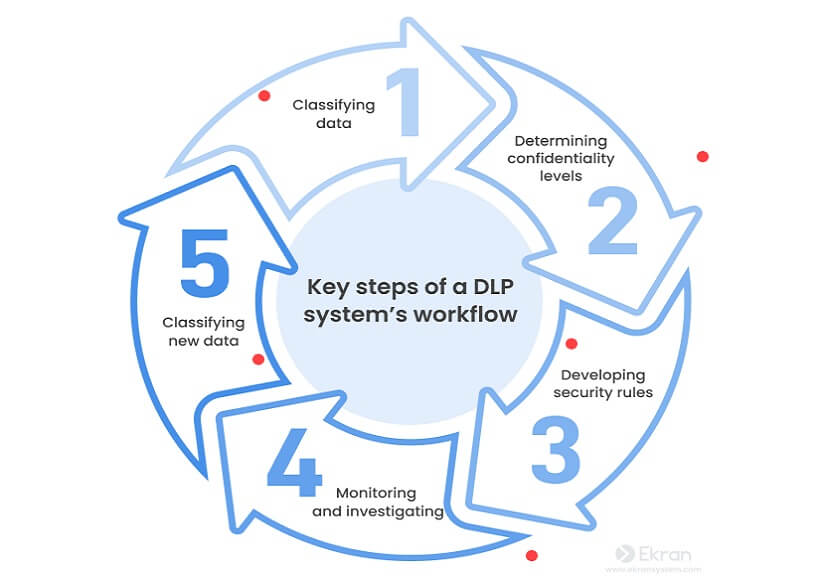

Để hiểu cách thức hoạt động của các giải pháp DLP, hãy xem xét chi tiết hơn quy trình cốt lõi của chúng. Mỗi hệ thống DLP của doanh nghiệp có thể khác nhau đôi chút; tuy nhiên, tất cả đều chia sẻ những bước quan trọng tương tự sau:

- Phân loại dữ liệu (Classifying data).

Các chuyên gia an ninh mạng dùng DLP để phân loại và gắn nhãn dữ liệu trong hạ tầng doanh nghiệp theo các cấp độ như công khai, nhạy cảm hoặc nội bộ. Đây là một quá trình phức tạp, đòi hỏi xây dựng chính sách phân loại và có thể thực hiện thủ công hoặc tự động, tùy giải pháp DLP được triển khai.

- Xác định mức độ mật (Determining confidentiality levels).

Dựa trên phân loại, bộ phận an ninh gán nhãn bảo mật cho từng loại dữ liệu, ví dụ riêng tư, mật, tuyệt mật, thông tin thẻ tín dụng… Mỗi tổ chức có thể có hàng trăm hoặc hàng nghìn mức độ bảo mật khác nhau.

- Xây dựng quy tắc bảo mật (Developing security rules).

Khi toàn bộ dữ liệu đã được xử lý, nhóm an ninh mạng sẽ cấu hình hành vi của hệ thống DLP bằng cách thiết lập các quy tắc. Các quy tắc này xác định phản ứng của hệ thống khi một nhãn bảo mật cụ thể được kích hoạt, chẳng hạn: gửi cảnh báo, chặn việc truyền dữ liệu mật, hoặc thu hồi quyền truy cập của người dùng.

- Giám sát và điều tra (Monitoring and investigating).

Hệ thống bắt đầu giám sát dữ liệu nhạy cảm sau khi các quy tắc bảo mật đã được thiết lập. Khi có cảnh báo, hệ thống sẽ phản hồi theo cấu hình và thông báo cho nhóm an ninh mạng. Nhân sự an ninh sau đó sẽ phân tích sự kiện để xác định đó có phải là sự cố thực sự hay chỉ là cảnh báo giả (false positive).

- Phân loại dữ liệu mới (Classifying new data).

Khi dữ liệu mới được tạo ra hoặc đi vào hạ tầng doanh nghiệp, quy trình DLP sẽ khởi động lại từ bước phân loại. Một số giải pháp DLP có thể cung cấp mức độ tự động hóa nhất định, nhưng không hoàn hảo – có thể để lại lỗ hổng bảo mật và ảnh hưởng đến quy trình vận hành của doanh nghiệp.

5. Lợi ích & thách thức khi triển khai DLP

DLP mang lại nhiều lợi ích trong việc bảo vệ dữ liệu nhạy cảm nhưng cũng tồn tại một số hạn chế. Hiểu rõ ưu – nhược điểm giúp doanh nghiệp đưa ra quyết định triển khai phù hợp.

| Ưu điểm | Nhược điểm |

|

|

6. Giải pháp & thực hành (Best Practices) triển khai DLP hiệu quả

Triển khai DLP hiệu quả đòi hỏi một cách tiếp cận chiến lược. Dưới đây là một số best practices giúp tổ chức tối ưu hóa việc đầu tư vào DLP:

- Xác định mục tiêu: Làm rõ các mục tiêu chính của DLP, như tuân thủ quy định, bảo vệ dữ liệu hoặc ứng phó sự cố, và phối hợp với đối tác an ninh mạng am hiểu để tùy chỉnh giải pháp.

- Đồng bộ với kiến trúc an ninh tổng thể: Đảm bảo DLP có thể tích hợp liền mạch với các biện pháp bảo mật hiện có, chẳng hạn như firewall, công cụ giám sát,… để xây dựng khung an ninh toàn diện.

- Phân loại và ưu tiên dữ liệu: Thực hiện đánh giá dữ liệu định kỳ để phân loại và xác định mức độ ưu tiên cho thông tin nhạy cảm. Hiểu rõ dữ liệu nào quan trọng nhất giúp bảo vệ hiệu quả hơn.

- Lập kế hoạch triển khai: Huy động đội ngũ IT và Bảo mật thông tin (InfoSec) tham gia vào quá trình lập kế hoạch triển khai, đảm bảo họ hiểu rõ tác động vận hành và mục tiêu của từng công cụ DLP.

- Đánh giá bảo mật định kỳ: Rà soát lại cấu hình DLP thường xuyên khi có tính năng mới, đồng thời điều chỉnh để phù hợp với các mối đe dọa đang thay đổi.

- Xây dựng quy trình quản lý thay đổi: Tài liệu hóa và kiểm toán cấu hình DLP định kỳ để đảm bảo giải pháp luôn hiệu quả và phù hợp với mục tiêu tổ chức.

- Kiểm thử thường xuyên: Triển khai các hoạt động kiểm toán và mô phỏng tấn công để kiểm tra khả năng vận hành của DLP, phát hiện kịp thời những lỗ hổng hoặc khoảng trống cần khắc phục.

Xem thêm: Bảo mật thông tin – Khái niệm, vai trò và giải pháp thực tiễn

7. FPT IS – Đồng hành cùng doanh nghiệp/tổ chức giải bài toán bảo mật

FPT IS đã khẳng định vị thế tiên phong với nhiều dự án Data Loss Prevention (DLP) thành công cho các Bộ, ngành, ngân hàng và doanh nghiệp lớn như Masterise Group, TP Bank. Chỉ sau 5 tháng triển khai tại một ngân hàng thương mại, hệ thống DLP đã phát hiện 73 vi phạm dữ liệu, giúp ngăn chặn kịp thời rủi ro và bảo vệ uy tín tổ chức.

Song song với DLP, FPT IS cung cấp bộ giải pháp bảo mật toàn diện bao gồm:

- FPT.EagleEye mSOC & FPT.EagleEyeMDR – Giám sát an toàn thông tin & xử lý sự cố 24/7: mSOC & MDR, phát hiện xâm nhập dựa trên MITRE ATT&CK (200+ kỹ thuật), phân tích sự cố theo mức độ nghiêm trọng, quản lý điểm yếu bảo mật định kỳ.

- FPT.EagleEye Pentest – Đánh giá & kiểm thử lỗ hổng bảo mật: Pentest theo chuẩn quốc tế CREST, Vulnerability Assessment cho ứng dụng, cơ sở dữ liệu và hạ tầng; Red Team Operation mô phỏng tấn công thực tế; Threat Assessment phát hiện mối nguy đang hoạt động.

- Tư vấn & đánh giá tuân thủ PCI DSS: từ khảo sát hiện trạng, tư vấn khắc phục, đánh giá chứng nhận đến duy trì & tái đánh giá định kỳ.

- FPT.EagleEye malBOT – Hệ thống Bot tự động phát hiện và ngăn chặn máy tính vi phạm hệ thống mạng: Tự động phát hiện và chặn thiết bị vi phạm, đảm bảo hệ thống vận hành ổn định. Báo cáo tức thì qua nhiều kênh giúp quản trị viên nắm tổng thể và xử lý rủi ro nhanh chóng. Giải pháp mang lại hiệu quả vượt trội: tiết kiệm chi phí gấp 3, hiệu suất tăng 3 lần, rút ngắn đến 60 ngày xử lý mỗi năm.

FPT.EagleEye không chỉ giúp doanh nghiệp nâng cao khả năng phòng thủ, mà còn tối ưu chi phí, tăng hiệu quả vận hành và chủ động thích ứng trước mọi mối đe dọa an ninh mạng.

Việc triển khai data loss prevention không chỉ giúp doanh nghiệp bảo mật dữ liệu mà còn nâng cao uy tín và sự tin cậy với khách hàng, đối tác. Liên hệ chuyên gia FPT IS tại đây để được tư vấn giải pháp phù hợp cho doanh nghiệp.

| Bài viết được tư vấn chuyên môn bởi Chuyên gia công nghệ FPT IS

Anh Nguyễn Trọng Công Phó Giám đốc Trung tâm tư vấn, Khối Dịch vụ công nghệ mới FPT IS, Tập đoàn FPT |