Khi niềm tin bị lợi dụng: Phân tích Chiến dịch Phishing lạm dụng Google Cloud

Tổng quan chiến dịch

Các nhà nghiên cứu an ninh mạng đã phát hiện một chiến dịch phishing quy mô lớn và có độ tinh vi cao, trong đó kẻ tấn công lạm dụng Google Cloud Application Integration để gửi email lừa đảo trực tiếp từ hạ tầng hợp pháp của Google.

Thay vì giả mạo domain hay spoof email như các chiến dịch phishing truyền thống, nhóm tấn công đã khai thác tính năng Send Email – một chức năng hợp pháp được thiết kế để phục vụ tự động hóa quy trình và thông báo hệ thống – nhằm phát tán email độc hại với độ tin cậy rất cao.

Trong vòng 14 ngày, chiến dịch này đã:

- Gửi 9.394 email phishing

- Nhắm vào khoảng 3.200 tổ chức/khách hàng

- Toàn bộ email đều xuất phát từ địa chỉ hợp pháp: [email protected]

Điều này giúp email vượt qua hầu hết các bộ lọc spam, DMARC, SPF, DKIM và dễ dàng lọt vào inbox của người dùng cuối.

Phương thức tấn công: Lạm dụng tính năng hợp pháp, không xâm nhập Google

Không phải xâm phạm hạ tầng Google

Theo phân tích kỹ thuật và xác nhận từ Google:

- Không có dấu hiệu Google bị xâm nhập

- Đây là hành vi abuse (lạm dụng) dịch vụ cloud automation

- Kẻ tấn công chỉ cần đăng ký, cấu hình workflow và sử dụng chức năng gửi email như người dùng hợp pháp

Đặc biệt, Google Cloud Application Integration hiện có chính sách cấp tín dụng miễn phí cho người dùng mới, làm giảm đáng kể rào cản chi phí và tạo điều kiện cho kẻ xấu lợi dụng.

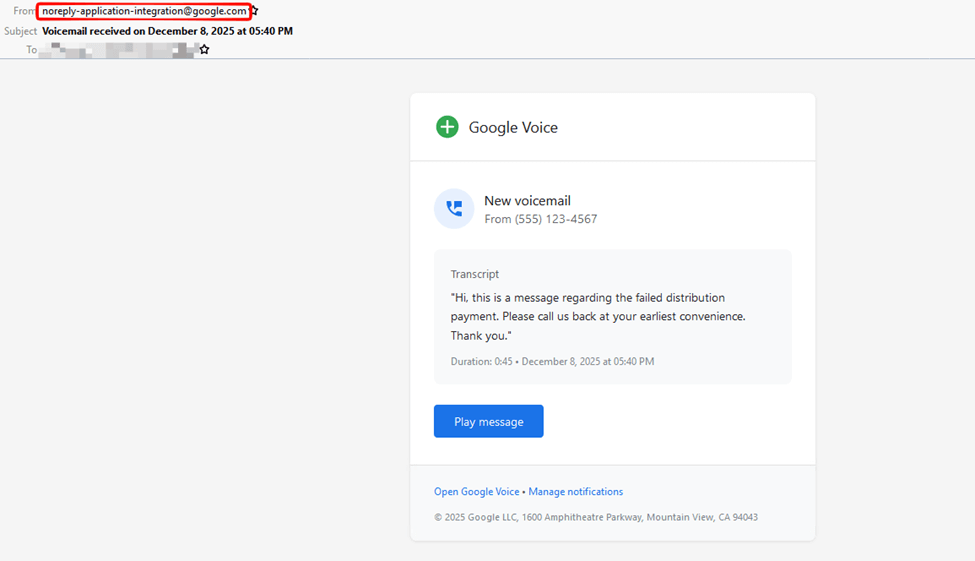

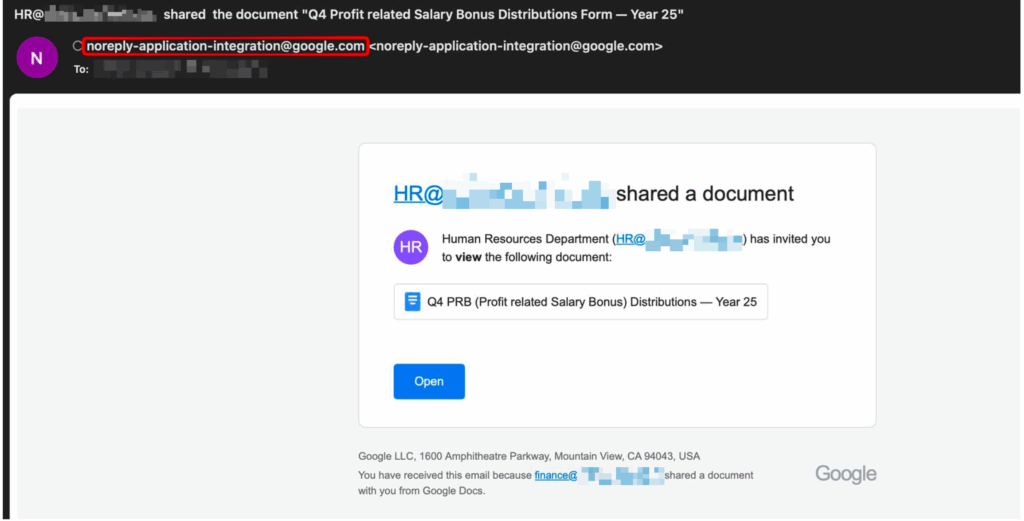

Nội dung email: Giả mạo thông báo doanh nghiệp quen thuộc

Các email phishing được thiết kế cực kỳ giống thông báo nội bộ của Google, bao gồm:

- Thông báo voicemail

- Yêu cầu truy cập file/dữ liệu dùng chung

- Thông báo được cấp quyền xem tài liệu (ví dụ: file “Q4”)

- Yêu cầu hành động khẩn cấp

Đây đều là các kịch bản:

- Phổ biến trong môi trường doanh nghiệp

- Ít gây nghi ngờ

- Thường thúc đẩy người dùng nhấp link ngay lập tức

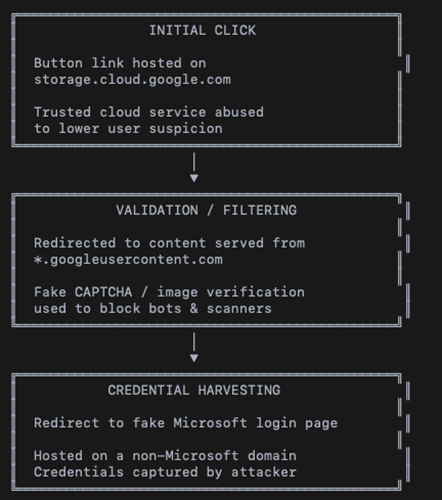

Chuỗi chuyển hướng nhiều lớp (Multi-stage Redirection)

Điểm nguy hiểm nhất của chiến dịch này nằm ở chuỗi chuyển hướng nhiều bước, kết hợp hạ tầng cloud đáng tin cậy với kỹ thuật né tránh bảo mật.

1. Bước 1 – Click ban đầu (Trusted Entry Point)

- Người dùng nhấp vào link trong email

- Link trỏ đến: storage.cloud.google.com

- Đây là dịch vụ lưu trữ chính thức của Google Cloud

Tác dụng:

- Tạo niềm tin cho người dùng

- Giảm khả năng bị email gateway hoặc người dùng nghi ngờ

2. Bước 2 – Xác thực giả & né tránh scanner

- Link tiếp tục chuyển hướng đến: googleusercontent.com

- Hiển thị CAPTCHA giả hoặc kiểm tra “I’m not a robot”

Mục đích kỹ thuật:

- Chặn sandbox, crawler, email scanner tự động

- Chỉ cho phép người dùng thật tiếp tục

- Kéo dài chuỗi tấn công, gây khó khăn cho phân tích

3. Bước 3 – Trang thu thập thông tin đăng nhập

- Sau khi vượt CAPTCHA, nạn nhân được đưa đến:

- Trang đăng nhập Microsoft 365 giả mạo

- Giao diện gần như giống hệt trang thật

- Nhưng host trên domain không thuộc Microsoft

Hậu quả:

- Username và password bị gửi trực tiếp về máy chủ của attacker

- Dẫn đến nguy cơ:

- Chiếm tài khoản email

- Lateral movement

- BEC (Business Email Compromise)

- Đánh cắp dữ liệu nội bộ

Phạm vi ảnh hưởng

Theo ngành nghề

Các lĩnh vực bị nhắm tới nhiều nhất:

- Sản xuất / công nghiệp: 19,6%

- Công nghệ / SaaS: 18,9%

- Tài chính / ngân hàng / bảo hiểm: 14,8%

- Dịch vụ chuyên nghiệp / tư vấn: 10,7%

- Bán lẻ / tiêu dùng: 9,1%

Các ngành này:

- Phụ thuộc nhiều vào email tự động

- Thường xuyên nhận thông báo chia sẻ file, cấp quyền

- Do đó rất dễ bị đánh lừa bởi email mang thương hiệu Google

Theo khu vực địa lý

- Hoa Kỳ: 48,6%

- Châu Á – Thái Bình Dương: 20,7%

- Châu Âu: 19,8%

- Canada, LATAM, Trung Đông, châu Phi chiếm phần còn lại

Tại LATAM, các quốc gia bị ảnh hưởng nặng:

- Brazil (41%)

- Mexico (26%)

- Argentina, Colombia, Chile

Đánh giá mức độ nguy hiểm

Vì sao chiến dịch này đặc biệt nguy hiểm?

- Email đến từ domain Google thật

- Hạ tầng Google Cloud hợp pháp

- Không có spoofing → khó phát hiện

- Chuỗi redirect đánh lừa cả người dùng lẫn hệ thống bảo mật

- Mạo danh đồng thời Google và Microsoft

Đây là ví dụ điển hình của:

Living-off-the-cloud – lạm dụng dịch vụ cloud hợp pháp để tấn công

Phản hồi từ Google

Google đã xác nhận và có biện pháp ngăn chặn:

“Chúng tôi đã chặn nhiều chiến dịch phishing lạm dụng tính năng gửi email trong Google Cloud Application Integration. Đây là hành vi lạm dụng công cụ tự động hóa, không phải do hạ tầng Google bị xâm nhập. Chúng tôi đã triển khai thêm biện pháp bảo vệ và sẽ tiếp tục ngăn chặn các hành vi tương tự.”

Khuyến nghị phòng thủ

Đối với người dùng và doanh nghiệp

- Luôn kiểm tra domain thực tế của trang đăng nhập

- Không nhập thông tin nếu URL không phải domain chính thức

- Ưu tiên dùng password manager (không autofill trên site giả)

- Không click link trong email – truy cập dịch vụ qua bookmark/app

- Bật MFA cho mọi tài khoản

- Rà soát quyền ứng dụng và OAuth thường xuyên

Đối với SOC / Blue Team

- Giám sát hành vi redirect nhiều lớp

- Tăng cường awareness cho người dùng về phishing cloud-based

- Áp dụng Zero Trust cho email và identity

Kết luận

Chiến dịch này cho thấy ranh giới giữa email hợp pháp và email độc hại đang ngày càng mờ nhạt, khi kẻ tấn công không cần xâm nhập hệ thống mà chỉ cần lạm dụng chính các dịch vụ cloud đáng tin cậy.

Trong bối cảnh cloud-first và SaaS bùng nổ, niềm tin vào thương hiệu không còn là yếu tố bảo đảm an toàn, và việc nâng cao nhận thức người dùng cùng với các biện pháp bảo mật dựa trên hành vi là điều bắt buộc.

Tham khảo

- https://blog.checkpoint.com/research/phishing-campaign-leverages-trusted-google-cloud-automation-capabilities-to-evade-detection/

- https://www.malwarebytes.com/blog/news/2026/01/phishing-campaign-abuses-google-cloud-services-to-steal-microsoft-365-logins

- Phishing campaign abuses Google Cloud Application to impersonate legitimate Google emails

| Bài viết độc quyền của chuyên gia FPT IS

Vũ Nhật Lâm – Trung tâm An toàn, bảo mật thông tin FPT |