Microsoft: Tấn Công Lừa Đảo Tài Khoản Bằng Device Code

Phía FPT Threat Intelligent gần đây ghi nhận nhiều các chiến dịch tấn công lừa đảo tinh vi đang hoạt động nhắm mục tiêu vào các tài khoản Microsoft 365 của các cá nhân trong các tổ chức quan trọng bằng cách sử dụng kỹ thuật lừa đào mã code device, lợi dụng một tính năng hợp pháp để lừa nạn nhân cung cấp mã thiết bị, từ đó chiếm quyền truy cập email và dữ liệu quan trọng mà không cần biết mật khẩu.

Thông tin chi tiết

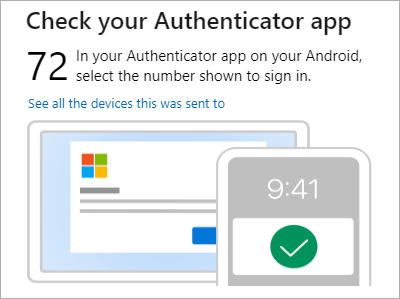

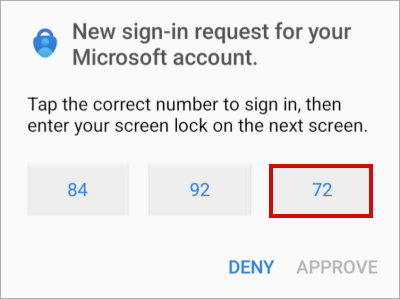

Khi người dùng muốn đăng nhập vào một ứng dụng trên một thiết bị mà họ không nhớ mật khẩu hoặc đăng nhập sai nhiều lần, họ sẽ được chuyển đến một luồng xác thực bằng mã thiết bị. Quá trình này yêu cầu người dùng nhập một mã (code) trên một thiết bị khác có khả năng gõ văn bản (như điện thoại hoặc máy tính).

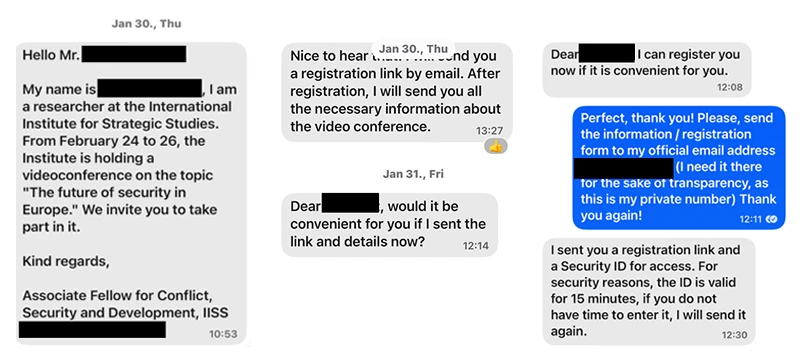

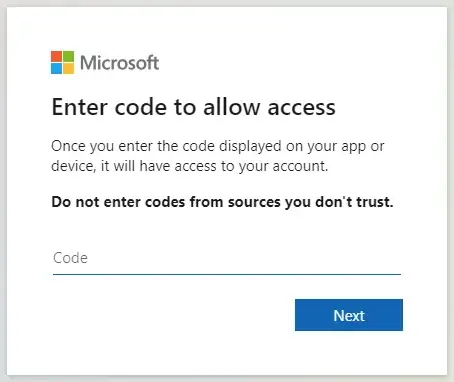

Tin tặc lợi dụng mánh khóe này bằng cách liên hệ với nạn nhân thông qua các ứng dụng nhắn tin (ví dụ: WhatsApp, Signal, Microsoft Teams), giả danh là một người có uy tín và mời tham gia cuộc họp hay giao dịch trực tuyến. Trong lời mời này, nạn nhân sẽ được cung cấp một mã thiết bị – nhưng mã này lại được tạo ra bởi tin tặc. Khi nạn nhân nhập mã này vào trang đăng nhập hợp pháp (trang đăng nhập của Microsoft 365), hệ thống sẽ xác nhận và cấp cho nạn nhân một access token (và refresh token) như nếu họ đã đăng nhập thành công.

Do token xác thực này được coi là “chứng chỉ số” cho phép truy cập vào tài khoản, nên tin tặc sau đó có thể sử dụng token đó để truy cập vào các dịch vụ của Microsoft (như email, lưu trữ đám mây) mà không cần mật khẩu – miễn là token vẫn còn hiệu lực.

Cách thức hoạt động của Device Code Authentication

Microsoft (và nhiều dịch vụ khác) hỗ trợ phương thức xác thực bằng mã thiết bị (Device Code Flow) để giúp các thiết bị không có bàn phím hoặc trình duyệt đăng nhập vào tài khoản.

Quy trình hợp pháp:

- Người dùng khởi tạo đăng nhập: Khi mở ứng dụng trên thiết bị không có bàn phím, thiết bị sẽ hiển thị một mã số (device code) và yêu cầu người dùng nhập mã đó trên một trang web chính thức của Microsoft (ví dụ:

https://microsoft.com/devicelogin). - Người dùng nhập mã trên thiết bị khác (máy tính hoặc điện thoại có trình duyệt).

- Microsoft xác thực danh tính → Nếu đúng, tài khoản người dùng được liên kết với thiết bị đó và thiết bị được cấp access token để truy cập vào các dịch vụ của Microsoft như email, OneDrive…

Theo trung tâm tình báo của Microsoft thông tin gần đây có rất nhiều các chiến dịch lừa đảo có thể từ nhóm tin tặc từ Nga với tên ‘Storm-237’ đang tấn công nhiều các tổ chức cũng như doanh nghiệp trên toàn cầu. Dựa trên các sở thích, nạn nhân bị nhắm mục tiêu và nghệ thuật giao dịch, các nhà nghiên cứu có thể khẳng định rằng hoạt động này có liên quan đến một chiến dịch của nhà nước phù hợp với lợi ích của Nga.

Các thiết bị có đầu vào hạn chế – những thiết bị thiếu bàn phím hoặc hỗ trợ trình duyệt, như TV thông minh và một số thiết bị IoT, dựa vào luồng xác thực bằng mã để cho phép người dùng đăng nhập vào một ứng dụng bằng cách nhập một mã ủy quyền trên một thiết bị khác như điện thoại thông minh hoặc máy tính.

Các nhà nghiên cứu của Microsoft đã phát hiện ra rằng kể từ tháng Tám năm ngoái, Storm-2372 lợi dụng luồng xác thực này bằng cách lừa người dùng nhập các mã thiết bị do kẻ tấn công tạo ra trên các trang đăng nhập hợp pháp. Chúng khởi động cuộc tấn công sau khi thiết lập kết nối với mục tiêu bằng cách “giả danh là một người nổi bật có liên quan đến mục tiêu” thông qua các nền tảng nhắn tin như WhatsApp, Signal và Microsoft Teams.

Cơ chế lừa đảo của nhóm Storm-2372 là lừa nạn nhân nhập mã code device do chúng tạo ra trên trang đăng nhập hợp pháp của Microsoft, từ đó chiếm quyền truy cập tài khoản.

Cách tấn công của Storm-2372:

- Gây dựng lòng tin: Tin tặc giả danh người có uy tín, liên hệ nạn nhân qua WhatsApp, Signal, Teams…

- Gửi lời mời họp giả: Chúng gửi email hoặc tin nhắn với lời mời họp Teams, kèm theo một mã code device do chúng tạo ra**.**

- Nạn nhân nhập mã vào trang chính thức của Microsoft: Vì Microsoft hỗ trợ tính năng Device Code Flow, nạn nhân không nghi ngờ và nhập mã vào

https://microsoft.com/devicelogin. - Tin tặc chiếm quyền truy cập: Do chính tin tặc tạo mã này từ trước, khi nạn nhân nhập mã, Microsoft cấp quyền truy cập tài khoản cho chúng và chúng có toàn quyền truy cập mà không cần xác thực.

Nhưng nguyên nhân khiến tấn công lừa đảo này trở lên tinh vi và khó phát hiện:

- Không cần biết mật khẩu của nạn nhân.

- Vượt qua xác thực 2 yếu tố (MFA), vì quy trình Device Code không luôn yêu cầu nó.

- Có thể truy cập email, OneDrive, Teams mà không bị nghi ngờ.

- Có thể đăng ký thiết bị vào Microsoft Entra ID để duy trì quyền truy cập lâu dài.

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị một số biện pháp phòng chống để chống lại các cuộc tấn công lừa đảo của Storm-2372:

Kiểm tra cấu hình của ứng dụng và các thiết bị đang sử dụng để đăng nhập, sau đó điều chỉnh để không cho phép quá trình xác thực qua mã thiết bị nếu không cần thiết.

Áp dụng chính sách Truy cập Có điều kiện (Conditional Access) trong Microsoft Entra ID: Thiết lập chính sách để xác định rõ ràng các điều kiện cho phép người dùng đăng nhập, ví dụ như địa chỉ IP, vị trí địa lý, trạng thái của thiết bị (đã đăng ký và an toàn).

- Chỉ cho phép đăng nhập qua mã thiết bị khi các điều kiện về thiết bị hoặc mạng trùng khớp với danh sách tin cậy.

- Điều chỉnh cấu hình dựa theo các tiêu chí cụ thể của tổ chức để hạn chế việc truy cập trái phép từ các nguồn không xác định.

Sử dụng lệnh ‘revokeSignInSessions’ của Microsoft nhằm thu hồi tất cả các refresh token của người dùng bị nghi ngờ.

- Việc thu hồi token bắt buộc người dùng phải đăng nhập lại, qua đó đảm bảo rằng token không còn cho phép truy cập trái phép.

- Kết hợp với chính sách Truy cập Có điều kiện để buộc người dùng xác thực lại trên các thiết bị và mạng đã được kiểm định an toàn.

Sử dụng nhật ký đăng nhập của Microsoft Entra ID để giám sát các hoạt động bất thường:

- Theo dõi số lượng lớn các lần thử xác thực trong một khoảng thời gian ngắn. Nếu có nhiều yêu cầu đăng nhập liên tiếp vượt mức bình thường, đó có thể là dấu hiệu của tấn công tự động (brute force).

- Giám sát các đăng nhập mã thiết bị từ những địa chỉ IP không xác định hoặc những địa chỉ IP không thuộc mạng tin cậy của tổ chức.

- Kiểm tra xem có nhiều yêu cầu xác thực bằng mã thiết bị được gửi đến nhiều người dùng cùng lúc hay không, vì đây cũng là dấu hiệu của một cuộc tấn công quy mô.

Tham khảo

- Microsoft: Hackers steal emails in device code phishing attacks <https://www.bleepingcomputer.com/news/security/microsoft-hackers-steal-emails-in-device-code-phishing-attacks/ >

- Storm-2372 conducts device code phishing campaign <https://www.microsoft.com/en-us/security/blog/2025/02/13/storm-2372-conducts-device-code-phishing-campaign/#Update-February-14>

| Bài viết độc quyền của chuyên gia FPT IS

Nguyễn Văn Trung – Trung tâm An toàn, bảo mật thông tin FPT |