Chủ động phòng thủ không gian mạng P1: hiểu về mã độc Stealer

Trong thời đại công nghệ số ngày càng trở nên phát triển, điều này đồng nghĩa với việc các mối đe dọa an ninh mạng ngày càng gia tăng và tinh vi hơn. Một trong những loại mã độc nguy hiểm cần được quan tâm hiện nay là mã độc stealer. Vậy mã độc stealer là gì? Có những loại mã độc stealer nào? Bài viết đầu tiên năm trong serie “Chủ động phòng thủ mã độc stealer” sẽ cung cấp cho người đọc những thông tin chi tiết.

1. Giới thiệu về mã độc Stealer

Stealer là một loại mã độc (malware) được thiết kế để thu thập và đánh cắp thông tin nhạy cảm từ các hệ thống bị nhiễm. Thông tin mà stealer nhắm đến thường bao gồm tài khoản, mật khẩu, số thẻ tín dụng, ví tiền điện tử và các thông tin cá nhân khác. Chúng hoạt động bằng cách xâm nhập vào hệ thống, thu thập dữ liệu và gửi thông tin này về cho kẻ tấn công thông qua các máy chủ ảo điều khiển (còn gọi là C&C server).

Trong thế giới an ninh mạng hiện nay, mã độc Stealer đang nổi lên như một trong những mối đe dọa đáng lo ngại nhất. Cùng với sự phát triển không ngừng của các biện pháp phòng chống, các mã độc stealer cũng liên tục cải tiến và tinh vi hơn, khiến việc phát hiện và ngăn chặn trở nên khó khăn hơn bao giờ hết. Điển hình là các dòng Stealer nổi tiếng như: Redline, Raccoon, Meta, StealC hay Mystic… đều có khả năng tấn công đa dạng và mạnh mẽ, nhắm vào cả người dùng cá nhân và tổ chức.

Vấn nạn Stealer không chỉ gây ra các vi phạm nghiêm trọng về quyền riêng tư mà còn dẫn đến tổn thất tài chính lớn và nguy cơ đánh cắp danh tính. Điều này nhấn mạnh tầm quan trọng của việc nâng cao nhận thức và tăng cường các biện pháp phòng vệ an ninh mạng để đối phó với mối đe dọa ngày càng lớn từ các mã độc Stealer.

2. Các dòng Stealer và biến thể

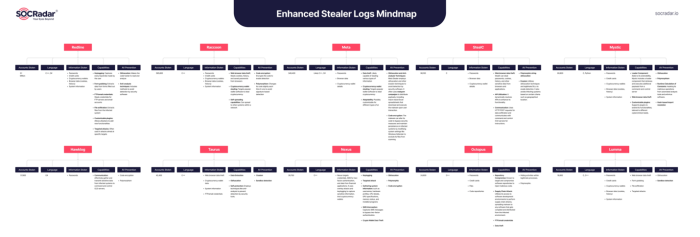

Dựa trên kết quả phân tích và các báo cáo về Stealer được công bố bởi các công ty bảo mật uy tín, chúng tôi đã tiến hành nghiên cứu, tổng hợp và xác định 10 dòng mã độc Stealer phổ biến nhất. Kết quả này nhằm tạo điều kiện thuận lợi cho các cá nhân và doanh nghiệp trong việc thực hiện các hoạt động săn lùng mối đe dọa một cách hiệu quả và chủ động.

Nguồn: SOCRadar.io

2.1. Redline

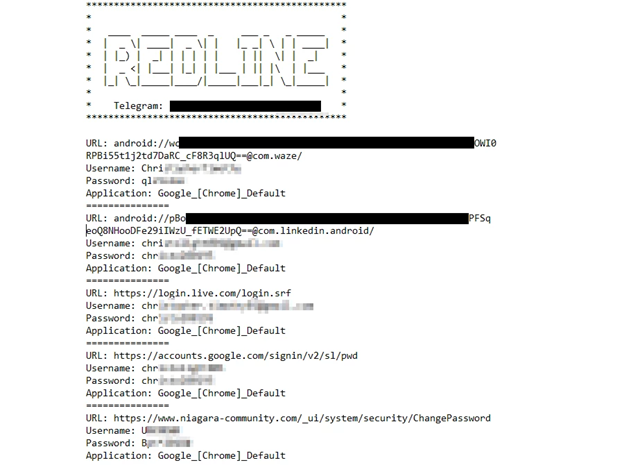

– Redline Stealer, viết bằng C++ và C#, được thiết kế để đánh cắp nhiều loại thông tin nhạy cảm như mật khẩu, chi tiết thẻ tín dụng, ví tiền điện tử, dữ liệu trình duyệt và thông tin hệ thống.

– Nó có khả năng ghi lại mọi phím bấm của người dùng (keylogging), trích xuất dữ liệu từ các biểu mẫu điền sẵn (form grabbing), và đánh cắp thông tin đăng nhập của các máy chủ FTP và tài khoản email.

– Redline Stealer sử dụng nhiều kỹ thuật làm rối mã và chống phân tích để né tránh sự phát hiện của phần mềm bảo mật, đảm bảo hoạt động bí mật trong hệ thống bị nhiễm.

2.2. Raccoon

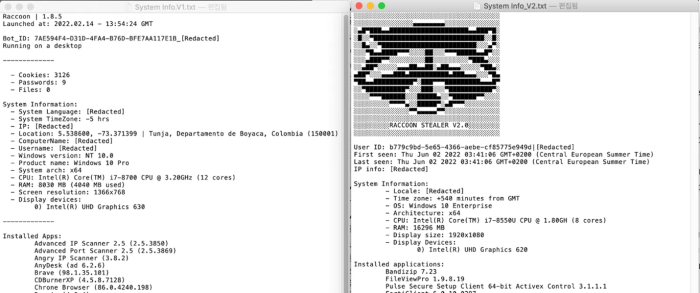

– Raccoon Stealer, viết bằng C++ và gần đây bằng C, nổi tiếng vì khả năng đánh cắp thông tin nhạy cảm từ nhiều nguồn, bao gồm mật khẩu, chi tiết thẻ tín dụng, ví tiền điện tử, dữ liệu trình duyệt và thông tin hệ thống.

– Nó có khả năng tự lây lan, đánh cắp dữ liệu từ các trình duyệt web và phần mềm ví tiền điện tử phổ biến, và thay đổi mã mỗi khi chạy để né tránh sự phát hiện.

– Phiên bản mới nhất v2.3.0 giới thiệu vào tháng 8 năm 2023, bao gồm các cải tiến như tìm kiếm nhanh cookie và mật khẩu, chặn bot tự động, thống kê nhật ký chi tiết và tăng thông lượng, nâng cao trải nghiệm người dùng và hiệu quả của phần mềm độc hại.

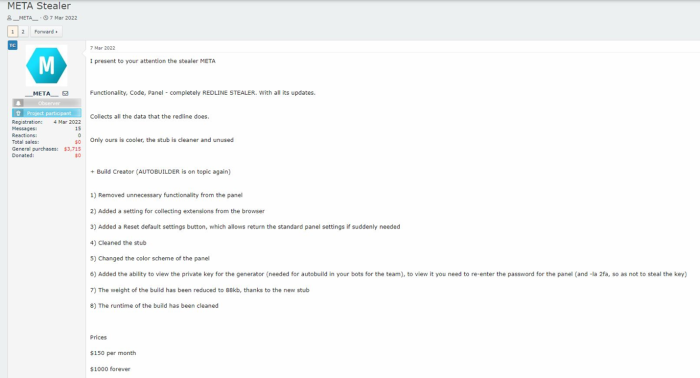

2.3. Meta

– Meta Stealer được thiết kế để nhắm mục tiêu và trích xuất thông tin nhạy cảm như mật khẩu, dữ liệu trình duyệt và chi tiết ví tiền điện tử.

– Nó nhắm vào phần mềm ví tiền điện tử phổ biến và có thể tùy chỉnh cho các loại tấn công khác nhau, sử dụng các kỹ thuật làm rối mã và chống phân tích để né tránh sự phát hiện.

– Meta Stealer thường được phân phối qua các chiến dịch malspam, bao gồm các bảng tính Excel chứa macro tải và thực thi mã độc khi người dùng tương tác.

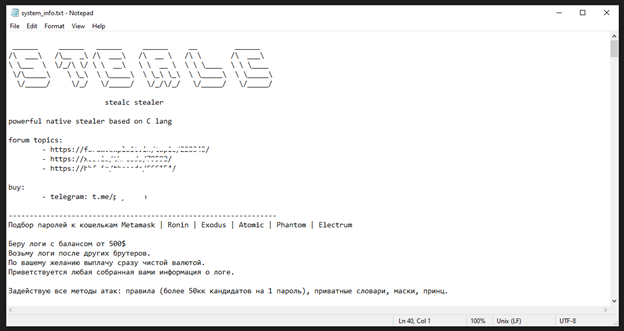

2.4. StealC

– StealC Stealer, phát triển bằng ngôn ngữ lập trình C, tập trung vào việc đánh cắp dữ liệu nhạy cảm như mật khẩu, dữ liệu trình duyệt và ví tiền điện tử từ các trình duyệt và ứng dụng máy tính phổ biến.

– Nó sử dụng kỹ thuật phân giải động các API (dynamic API resolution) nhằm mở rộng chức năng và tương thích với các môi trường khác nhau, sử dụng kỹ thuật làm rối mã và né tránh để chống lại phần mềm bảo mật.

– StealC cũng tránh lây nhiễm vào các hệ thống dựa trên các tiêu chí nhất định, chẳng hạn như vị trí địa lý, để tăng cường khả năng né tránh và duy trì sự ẩn danh trong khi thực hiện các hoạt động độc hại.

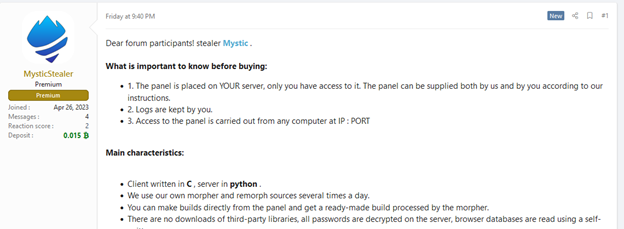

2.5. Mystic

– Mystic Stealer xuất hiện vào tháng 4 năm 2023, nhắm mục tiêu vào nhiều nguồn dữ liệu khác nhau, bao gồm hơn 40 trình duyệt web, 70 tiện ích mở rộng trình duyệt, ví tiền điện tử, Steam và Telegram.

– Phần mềm độc hại này sử dụng các kỹ thuật làm rối mã như làm rối chuỗi, đa hình và hash-based import API để né tránh sự phát hiện, giao tiếp với các máy chủ điều khiển và kiểm soát qua giao thức nhị phân mã hóa tùy chỉnh.

– Mystic Stealer được phát triển bằng C cho phía client và Python với Django cho bảng điều khiển, sử dụng các biện pháp chống phân tích như hết hạn binary, kỹ thuật chống ảo hóa và tính toán hằng số động để gây khó khăn khi phân tích.

2.6. Hawklog

– Hawklog là một nhóm dịch vụ đám mây tư nhân chuyên phát tán dữ liệu bị đánh cắp, chia sẻ dữ liệu nhật ký đánh cắp thông tin theo định kỳ bằng cách cung cấp các gói thành viên hàng tháng hoặc hàng tuần.

– Vào tháng 1 năm 2024, Hawklog bị tấn công bởi nhóm hacker Mooncloud, dẫn đến việc lộ ra một lượng lớn dữ liệu nhạy cảm lên tới khoảng 1.71GB, chủ yếu bao gồm các email, xảy ra trong các kênh Telegram.

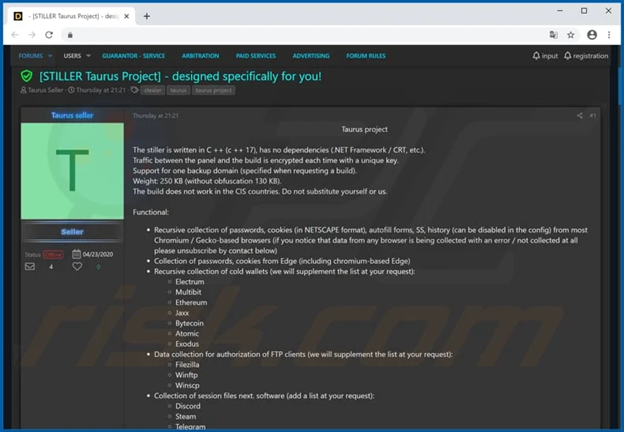

2.7. Taurus

– Taurus là một chiến dịch phần mềm độc hại mới xuất hiện vào đầu tháng 6 năm 2020, được phát triển bởi nhóm tội phạm mạng “Predator the Thief”, nhắm vào việc đánh cắp thông tin nhạy cảm từ hệ thống của nạn nhân.

– Nó có khả năng đánh cắp mật khẩu, cookie, biểu mẫu tự điền và lịch sử duyệt web từ các trình duyệt dựa trên Chromium và Gecko, cũng như nhắm mục tiêu vào các ví tiền điện tử, thông tin đăng nhập của các ứng dụng FTP và email.

– Taurus sử dụng mã làm rối và kỹ thuật chống sandbox để né tránh sự phát hiện, áp dụng phương pháp không dùng tệp tin (fileless), nén dữ liệu bị đánh cắp vào tệp Zip trực tiếp trong bộ nhớ trước khi gửi đến máy chủ điều khiển và kiểm soát (C&C).

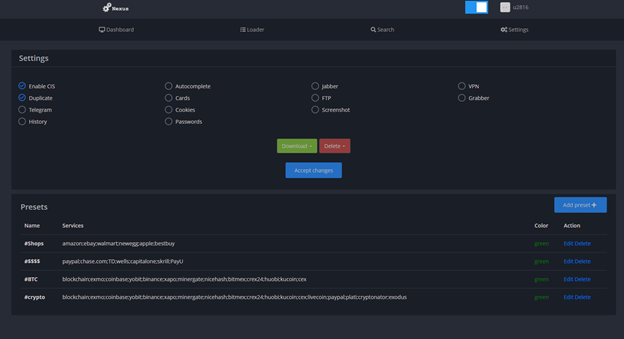

2.8. Nexus

– Nexus Stealer xuất hiện vào năm 2020, được giới thiệu trên diễn đàn ngầm với bộ tính năng phong phú, nhắm mục tiêu vào nhiều ứng dụng và nền tảng phổ biến.

– Danh sách mục tiêu của nó bao gồm các trình duyệt web như Chromium và Yandex-Browser, các nền tảng nhắn tin như Authy, Telegram, Discord và Steam, các giao thức truyền tệp như FileZilla và WinSCP, cũng như các phần mềm khác như WindowsSecureVault, Internet Explorer, Edge, Pidgin, PSI, PSI+, NordVPN và ProtonVPN.

– Nexus Stealer thu thập dữ liệu từ hệ thống mục tiêu, bao gồm thông tin hệ thống, tên người dùng, cấu hình phần cứng, chi tiết CPU và GPU, tình trạng bộ nhớ và các chương trình đã cài đặt, gửi thông tin này về bảng điều khiển web tập trung cho các tác nhân đe dọa.

2.9. Octopus

– Octopus Scanner xuất hiện vào khoảng năm 2018 và nhắm mục tiêu vào các kho lưu trữ trên GitHub, lây nhiễm vào các kho lưu trữ mà các nhà phát triển vô tình tải xuống và tích hợp vào dự án của họ.

– Khi được kích hoạt, nó quét hệ thống để phát hiện NetBeans IDE và lây nhiễm các tệp build bằng cách cài đặt một dropper cài đặt một Trojan truy cập từ xa (RAT), cho phép kẻ tấn công kiểm soát máy bị nhiễm.

– Octopus Scanner sử dụng các biện pháp chống lại việc gỡ bỏ và lây nhiễm vào mã nguồn của các dự án bị ảnh hưởng, làm cho việc làm sạch và khắc phục trở nên khó khăn hơn.

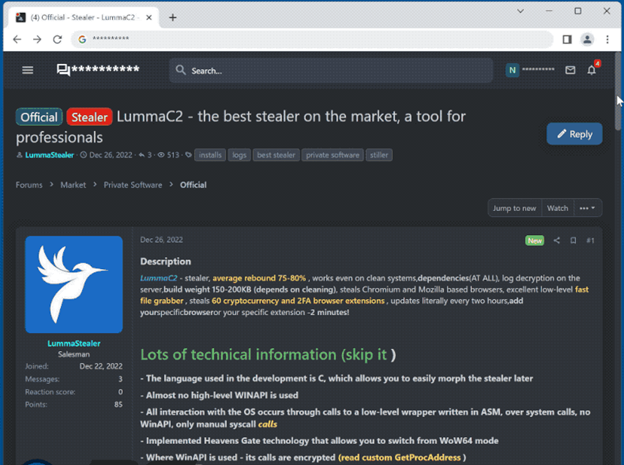

2.10. Lumma

– LummaC2 Stealer là một chương trình độc hại được thiết kế để đánh cắp dữ liệu nhạy cảm và cài đặt các ứng dụng trên các thiết bị bị nhiễm, nhắm vào các hệ điều hành từ Windows 7 đến Windows 11.

– Nó thu thập thông tin chi tiết của thiết bị như phiên bản hệ điều hành, CPU và lịch sử duyệt web từ các trình duyệt như Chrome, Firefox và Edge, cũng như nhắm mục tiêu vào tiền điện tử và trích xuất các thông tin như tên người dùng, mật khẩu, chi tiết thẻ tín dụng và thông tin nhận dạng cá nhân.

– LummaC2 sử dụng các kỹ thuật làm rối mã và chống gỡ lỗi (anti-debugging) để né tránh sự phát hiện, giao tiếp với máy chủ từ xa và gửi thông tin bị đánh cắp dưới dạng tệp zip, với các bản cập nhật gần đây bao gồm các kỹ thuật chống sandbox, khả năng khôi phục cookie của Google và tích hợp với Discord CDN và API để phân phối.

Đón đọc thông tin về cách thức hoạt động và phương án phòng chống sự tấn công của mã độc stealer trong phần 2 “Chủ động phòng thủ không gian mạng: đối phó với mã độc Stealer cho cá nhân và doanh nghiệp”

| Bài viết độc quyền của chuyên gia FPT IS

Tác giả Lê Hồng Hải – Kỹ sư bảo mật Công nghệ thông tin, FPT IS |