DarkSpectre: Giải Mã Tổ Chức Tội Phạm Mạng Trung Quốc Đứng Sau 8,8 Triệu Trình Duyệt Bị Nhiễm Mã Độc

Trong hơn một thập kỷ nghiên cứu về an ninh mạng, các chuyên gia đã gặp phải vô số chiến dịch phần mềm độc hại – từ những kẻ tấn công cơ hội nhỏ lẻ đến các nhóm tội phạm có tổ chức. Tuy nhiên, vào ngày 25 tháng 12 năm 2025, các nhà nghiên cứu từ Koi Security đã phát hiện ra một trong những tổ chức tội phạm mạng được tài trợ mạnh mẽ và tinh vi nhất từng được ghi nhận – một tổ chức mà họ đặt tên là DarkSpectre. Đây không chỉ là một nhóm tin tặc thông thường, mà là một tổ chức có tổ chức cao đang vận hành ít nhất ba chiến dịch phần mềm độc hại lớn, lây nhiễm hơn 8,8 triệu người dùng trong hơn 7 năm hoạt động trên các nền tảng trình duyệt Chrome, Edge và Firefox.

Quy mô và tính chất của mối đe dọa

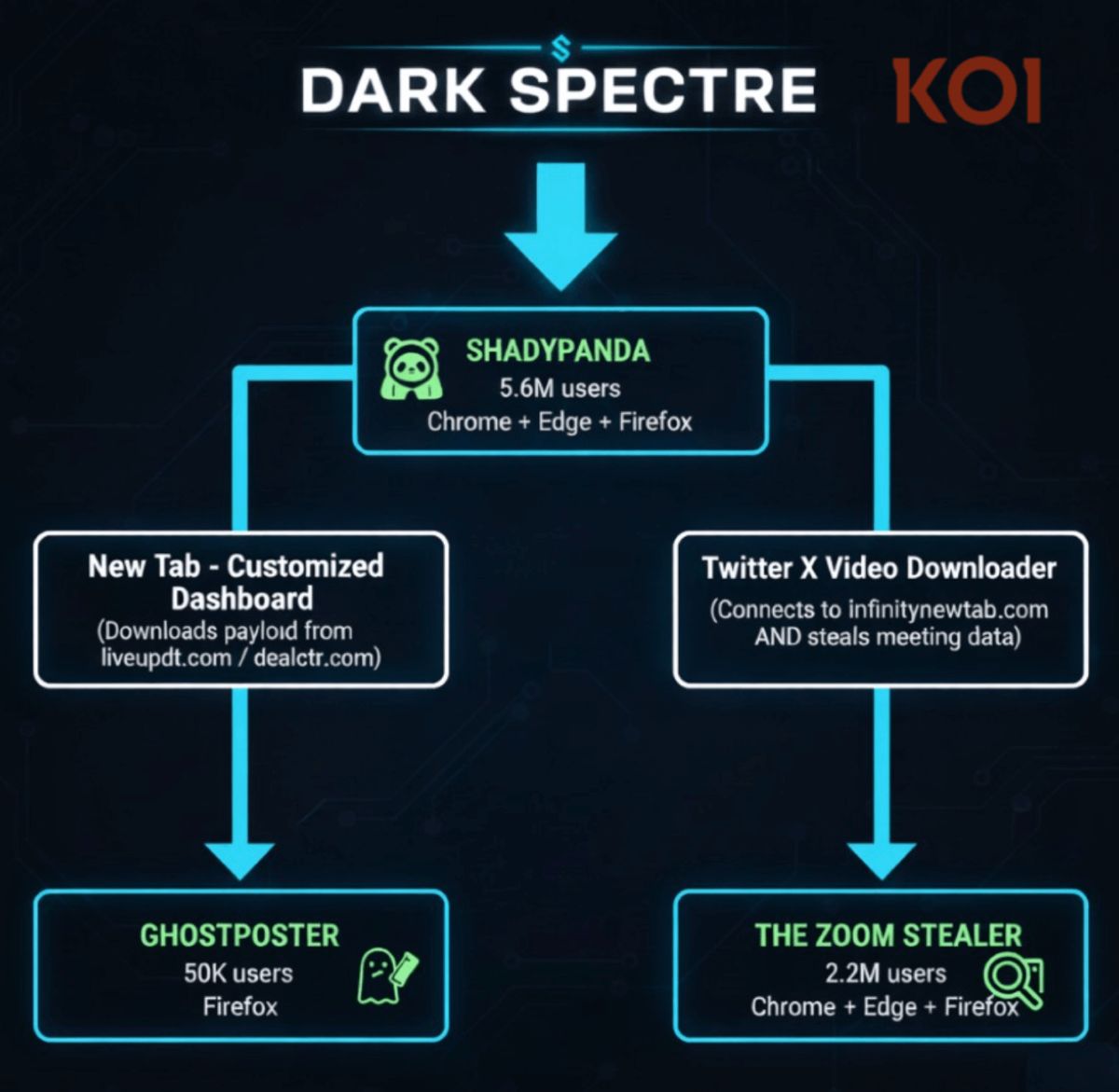

DarkSpectre đại diện cho một mô hình hoạt động hoàn toàn khác biệt so với các tội phạm mạng cơ hội thông thường. Đây không phải là ba nhóm tin tặc riêng biệt chạy các chiến dịch tương tự – đây là một tổ chức duy nhất có tổ chức cao với ba sách lược tấn công song song, mỗi chiến dịch nhắm vào các mục tiêu khác nhau: gian lận tiêu dùng, giám sát hàng loạt và gián điệp doanh nghiệp. Sự đa dạng hoạt động này, kết hợp với khả năng duy trì các chiến dịch song song trên nhiều nền tảng trong nhiều năm, cho thấy một mức độ tài trợ, tổ chức và tầm nhìn chiến lược mà hầu hết các tác nhân đe dọa không thể duy trì.

Tổng cộng, các nhà nghiên cứu đã xác định được gần 300 tiện ích mở rộng trình duyệt liên quan đến DarkSpectre, trong đó bao gồm các tiện ích đang hoạt động độc hại, các tiện ích “ngủ” đang chờ được vũ khí hóa, và cả những tiện ích đang trong giai đoạn xây dựng niềm tin. Con số này không chỉ phản ánh quy mô của hoạt động mà còn cho thấy sự kiên nhẫn và kế hoạch dài hạn của tổ chức này.

Chuỗi Phát Hiện: Từ ShadyPanda Đến Toàn Bộ Mạng Lưới

Điểm Khởi Đầu: Chiến Dịch ShadyPanda

Cuộc điều tra bắt đầu từ việc phát hiện chiến dịch ShadyPanda, một trong những chiến dịch phần mềm độc hại thông qua tiện ích mở rộng trình duyệt lớn nhất từng được ghi nhận. Ban đầu, nghiên cứu về ShadyPanda đã tiết lộ một chiến dịch 7 năm lây nhiễm 4,3 triệu người dùng thông qua các tiện ích mở rộng ngụy trang như công cụ năng suất – trang tab mới, công cụ dịch thuật, trình quản lý tab – trong khi thực tế hoạt động như phần mềm gián điệp toàn diện.

Sau khi công bố điều tra ShadyPanda ban đầu, các nhà nghiên cứu quyết định quay lại mở rộng phân tích các chỉ báo xâm phạm (Indicators of Compromise – IOC). Họ dự kiến sẽ tìm thấy thêm một vài tiện ích mở rộng có liên quan. Thay vào đó, họ phát hiện ra hơn 100 tiện ích mở rộng bổ sung – một mạng lưới rộng lớn hơn nhiều so với dự tính ban đầu.

Chiến Lược “Miếng Mồi Sạch”: Tái Sử Dụng Cơ Sở Hạ Tầng Hợp Pháp

Điểm xoay chuyển trong cuộc điều tra là hai tên miền từ nghiên cứu ShadyPanda gốc: infinitynewtab.com và infinitytab.com. Đây là phần thông minh nhất trong chiến lược của DarkSpectre – những tên miền này không phải là máy chủ Command & Control (C2) hay máy chủ đánh cắp dữ liệu (exfiltration servers). Thay vào đó, chúng là các trang web hoàn toàn hợp pháp cung cấp chức năng thực sự cho các tiện ích mở rộng: tính năng tab mới, widget thời tiết, những thứ mà người dùng thực sự muốn.

Nhưng DarkSpectre đã tái sử dụng những tên miền “sạch” này trên nhiều tiện ích mở rộng khác nhau kết nối với cơ sở hạ tầng C2 và exfiltration độc hại hoàn toàn khác. Mặt hợp pháp của hoạt động họ trở thành sợi chỉ kết nối mọi thứ lại với nhau. Chiến lược này cho phép các tiện ích mở rộng vượt qua các biện pháp kiểm duyệt ban đầu một cách dễ dàng, vì phần chức năng chính thức của chúng hoàn toàn hợp pháp và hoạt động như quảng cáo.

Mở Rộng Điều Tra: Cụm Mới Nổi Lên

Từ hai tên miền ban đầu, các nhà nghiên cứu xác định được các tiện ích mở rộng giao tiếp với cơ sở hạ tầng này. Khi đào sâu vào mã nguồn của chúng, họ phát hiện thêm các tên miền được mã hóa cứng, điểm cuối API và chuỗi chuyển hướng. Hai cụm mới xuất hiện:

Cụm jt2x.com: Các tiện ích mở rộng sử dụng api.jt2x.com cho hoạt động C2, tải cấu hình xuống, đánh cắp dữ liệu và các sơ đồ gian lận liên kết.

Cụm zhuayuya.com / muo.cc: Một nhóm riêng biệt sử dụng các tên miền khác nhau nhưng có mẫu hoạt động giống hệt nhau.

Quá trình này tiếp tục mở rộng theo một vòng lặp liên tục: một tên miền dẫn đến các tiện ích mở rộng, những tiện ích mở rộng đó tiết lộ các tên miền mới, những tên miền đó kết nối với nhiều tiện ích mở rộng hơn nữa. Một số tiện ích mở rộng dẫn đến các nhà xuất bản với hàng chục tiện ích mở rộng khác sử dụng cơ sở hạ tầng hoàn toàn khác. Mạng lưới tiếp tục mở rộng: hơn 100 tiện ích mở rộng trên Chrome, Edge và Firefox.

Kết Nối GhostPoster: Cùng Kỹ Thuật, Cùng Tác Nhân

Trong số các tiện ích mở rộng mới được phát hiện có “New Tab – Customized Dashboard” – một tiện ích mở rộng bom hẹn giờ tinh vi chờ đợi 3 ngày trước khi kích hoạt. Cơ sở hạ tầng C2 của nó thu hút sự chú ý của các nhà nghiên cứu: liveupdt.com và dealctr.com.

Khi chuẩn bị gắn cờ những tên miền này trong hệ thống, một cảnh báo popup xuất hiện: “Những tên miền này đã được gắn cờ là GhostPoster”. Đây chính xác là các tên miền C2 giống hệt mà họ đã ghi nhận trong cuộc điều tra GhostPoster – chiến dịch lây nhiễm 50.000 người dùng Firefox thông qua các biểu tượng PNG độc hại. Cùng cơ sở hạ tầng, cùng kỹ thuật phân phối payload (mã được ngụy trang thành tệp PNG), thị trường khác nhau – nhưng cùng một tác nhân vận hành.

Kết Nối Zoom Stealer: Phát Hiện Chiến Dịch Thứ Ba

Nhưng cuộc điều tra chưa kết thúc. Một tiện ích mở rộng xuất hiện trong quá trình mở rộng ShadyPanda không khớp với mẫu thông thường: Twitter X Video Downloader. Tiện ích mở rộng này giao tiếp với infinitynewtab.com – cơ sở hạ tầng cốt lõi của ShadyPanda. Nhưng khi phân tích hành vi của nó, các nhà nghiên cứu phát hiện điều bất ngờ: nó không chỉ chạy đánh cắp dữ liệu và giám sát người dùng, mà còn thu thập thông tin cuộc họp từ 28+ nền tảng hội nghị truyền hình.

Theo dõi sợi chỉ này dẫn đến 17 tiện ích mở rộng khác làm điều tương tự – một chiến dịch hoàn toàn riêng biệt mà các nhà nghiên cứu đặt tên là The Zoom Stealer, với mục tiêu xây dựng cơ sở dữ liệu có thể tìm kiếm về thông tin cuộc họp doanh nghiệp.

Ba Sách Lược Tấn Công: Đa Dạng Nhưng Đồng Bộ

Playbook A: ShadyPanda – Trò Chơi Dài Hạn (5,6 Triệu Nạn Nhân)

ShadyPanda đại diện cho chiến lược “chơi dài” của DarkSpectre với 5,6 triệu nạn nhân trên 100+ tiện ích mở rộng trên Chrome, Edge và Firefox. Mục tiêu chính là giám sát hàng loạt và gian lận liên kết ở quy mô lớn.

Chiến Thuật Hoạt Động

Quy trình hoạt động của ShadyPanda được thiết kế để xây dựng niềm tin lâu dài trước khi tấn công:

- Tải lên các tiện ích mở rộng hoàn toàn hợp pháp với chức năng thực sự hữu ích

- Duy trì chúng trong 3-5+ năm, cung cấp cập nhật chất lượng và hỗ trợ người dùng

- Kiếm được huy hiệu “Featured” (Nổi bật) và “Verified” (Đã xác minh) từ các cửa hàng ứng dụng

- Sau khi đạt được niềm tin và quy mô người dùng lớn, vũ khí hóa toàn bộ cơ sở người dùng bằng một bản cập nhật duy nhất

Một số tiện ích mở rộng đã chạy hoàn toàn “sạch” trong hơn 5 năm trước khi chuyển sang độc hại. Đây là mức độ kiên nhẫn và kỷ luật hiếm thấy trong thế giới tội phạm mạng.

Phân Loại Tiện Ích Mở Rộng

Trong số 100+ tiện ích mở rộng ShadyPanda được phát hiện:

- 9 tiện ích đang hoạt động độc hại: Hiện đang đánh cắp dữ liệu, chiếm quyền kiểm soát tìm kiếm và thực hiện gian lận liên kết

- 85+ tiện ích ngủ đông: Hoàn toàn hợp pháp tại thời điểm hiện tại, chờ đợi bản cập nhật vũ khí hóa

Cụm jt2x.com: Bốn Tiện Ích Độc Hại Đang Hoạt Động

Bốn tiện ích mở rộng hiện đang giao tiếp với api.jt2x.com cho hoạt động C2. Hai tiện ích ngụy trang như công cụ dịch thuật, trong khi hai tiện ích khác trình bày như công cụ quản lý tab. Đằng sau những mặt tiền hữu ích này là hoạt động gian lận liên kết và đánh cắp dữ liệu tinh vi.

Cách Thức Hoạt Động:

Khi bạn cài đặt một trong những tiện ích mở rộng này, nó ngay lập tức liên hệ để tải cấu hình độc hại xuống. Máy chủ C2 phản hồi bằng một payload JSON cho tiện ích mở rộng biết chính xác phải làm gì. Cách tiếp cận dựa trên cấu hình này có nghĩa là các tác nhân vận hành có thể thay đổi hành vi của tiện ích mở rộng mà không cần đẩy bản cập nhật – họ chỉ cần sửa đổi những gì máy chủ trả về.

Các Hoạt Động Độc Hại:

- Tiêm mã từ xa (Remote Code Injection): Tải xuống và thực thi JavaScript từ bcaicai.com trên mọi trang web bạn truy cập. Các tác nhân vận hành có thể thay đổi mã này bất cứ lúc nào – đánh cắp mật khẩu, ghi lại các phím nhấn, tiêm các biểu mẫu thanh toán giả – không cần cập nhật tiện ích mở rộng.

- Theo dõi liên tục: Tạo định danh thiết bị/người dùng để theo dõi qua các phiên và xây dựng hồ sơ hành vi.

- Chiếm quyền tìm kiếm: Giám sát 9+ công cụ tìm kiếm, sửa đổi liên kết kết quả để định tuyến qua theo dõi liên kết.

- Gian lận thương mại điện tử: Nhắm vào JD.com và Taobao với khớp mẫu URL, thay thế các liên kết hợp pháp bằng phiên bản liên kết.

“New Tab – Customized Dashboard”: Tiện Ích Bom Hẹn Giờ

Tiện ích mở rộng này thể hiện sự tinh vi của DarkSpectre với kích hoạt trễ thời gian. Khi bạn gửi tiện ích mở rộng lên Chrome hoặc Edge, các đánh giá viên kiểm tra hành vi độc hại, nhưng họ không chờ đợi 3 ngày. Tiện ích mở rộng này trông hoàn toàn hợp pháp trong thời gian đánh giá, vượt qua tất cả các kiểm tra, được phê duyệt, và chỉ sau đó mới kích hoạt payload độc hại.

Thậm chí tốt hơn – nó chỉ kích hoạt trên ~10% lượt tải trang, làm cho việc phát hiện trong quá trình kiểm tra trở nên khó khăn hơn nhiều. Mã cũng được làm rối nặng nề để tránh phân tích tĩnh. Tiện ích mở rộng ẩn các cuộc gọi eval() bằng cách sử dụng nối chuỗi và truy cập thuộc tính đối tượng.

Sau thời gian chờ đợi 3 ngày, tiện ích mở rộng liên hệ với cơ sở hạ tầng C2 để tải payload độc hại thực tế xuống. Máy chủ phản hồi với ~67KB JavaScript được mã hóa ngụy trang như ảnh PNG – cùng kỹ thuật và cùng tên miền được sử dụng trong GhostPoster. Tiện ích mở rộng giải mã và thực thi payload này trên mọi trang web bạn truy cập. Không cần cập nhật tiện ích mở rộng, không có quy trình đánh giá để vượt qua.

Nội Dung Payload:

- Theo dõi liên tục: Mọi trang bạn truy cập, mọi tìm kiếm bạn thực hiện, mọi liên kết bạn nhấp. Một ID người dùng liên tục được lưu trữ trong cả bộ nhớ local và sync tồn tại ngay cả khi cài đặt lại trình duyệt.

- Gian lận liên kết: Nhắm vào các liên kết liên kết Taobao và JD.com, chiếm hoa hồng thông qua chuyển hướng ẩn.

Toàn bộ payload được bọc trong nhiều lớp làm rối – mã hóa tùy chỉnh, mã hóa XOR và JavaScript được đóng gói. Mọi phần của tiện ích mở rộng này được thiết kế để tránh phát hiện.

WeTab: Phần Mềm Gián Điệp Hàng Đầu

WeTab vẫn là phần mềm gián điệp toàn diện nhất trong kho vũ khí ShadyPanda. Nó thực hiện:

- Thu thập lịch sử duyệt web đầy đủ

- Ghi lại truy vấn tìm kiếm

- Theo dõi nhấp chuột với độ chính xác cấp pixel

- Đánh cắp dữ liệu cá nhân đến 17 tên miền khác nhau (8 máy chủ Baidu ở Trung Quốc, 7 máy chủ WeTab ở Trung Quốc và Google Analytics)

Nó duy trì sự hiện diện kép trong thị trường Chrome với hơn 300.000 lượt cài đặt kết hợp. Vẫn đang hoạt động. Vẫn đang thu thập dữ liệu.

Playbook B: GhostPoster – Ảnh Trojan (1,05 Triệu Nạn Nhân)

GhostPoster đại diện cho một cách tiếp cận kỹ thuật khác, nhắm vào 1,05 triệu người dùng Firefox và Opera qua 18 tiện ích mở rộng. Mục tiêu là phân phối payload một cách lén lút cho người dùng Firefox.

Kỹ Thuật Steganography: Ẩn Mã Trong Hình Ảnh

GhostPoster sử dụng kỹ thuật steganography – nghệ thuật ẩn mã độc bên trong các tệp biểu tượng PNG. Tiện ích mở rộng tải biểu tượng logo của chính nó (một tệp PNG có vẻ vô tội), trích xuất JavaScript ẩn từ bên trong dữ liệu hình ảnh, sau đó thực thi nó.

Kỹ thuật này đặc biệt hiệu quả vì:

- Các công cụ phân tích tĩnh thường không kiểm tra bên trong tệp hình ảnh để tìm mã

- Tệp PNG trông hoàn toàn bình thường khi xem bằng mắt thường

- Mã độc thực sự không xuất hiện trong mã nguồn JavaScript của tiện ích mở rộng

Tải Nhiều Giai Đoạn và Tránh Phát Hiện

GhostPoster sử dụng hệ thống tải đa giai đoạn với độ trễ 48 giờ và xác suất kích hoạt 10%. Điều này có nghĩa là:

- Sau khi cài đặt, tiện ích mở rộng chờ đợi 2 ngày đầy đủ trước khi kích hoạt

- Ngay cả sau đó, nó chỉ kích hoạt trên 1 trong 10 lượt tải trang

- Điều này làm cho việc phát hiện trong thời gian đánh giá hoặc kiểm tra thường quy trở nên cực kỳ khó khăn

Cơ Sở Hạ Tầng Chung

Điều quan trọng nhất là GhostPoster sử dụng cùng cơ sở hạ tầng C2 như ShadyPanda: liveupdt.com và dealctr.com. Đây là bằng chứng kết nối quyết định cho thấy cả hai chiến dịch được vận hành bởi cùng một tác nhân.

Playbook C: The Zoom Stealer – Gián Điệp Doanh Nghiệp (2,2 Triệu Nạn Nhân)

The Zoom Stealer đại diện cho mục tiêu nguy hiểm nhất của DarkSpectre với 2,2 triệu người dùng trên 18 tiện ích mở rộng trên Chrome, Edge và Firefox. Đây không phải là gian lận tiêu dùng – đây là cơ sở hạ tầng gián điệp doanh nghiệp.

Mục Tiêu Khác Biệt

Trong khi ShadyPanda và GhostPoster tập trung vào giám sát, gian lận liên kết và backdoor RCE – kiếm tiền từ dữ liệu người dùng trong khi duy trì truy cập liên tục, The Zoom Stealer đại diện cho điều gì đó có mục tiêu hơn: thu thập có hệ thống thông tin cuộc họp doanh nghiệp.

Các Tiện Ích Mở Rộng: Công Cụ Hữu Ích Với Mặt Tối

Đây không phải là phần mềm độc hại hiển nhiên. Chúng là các công cụ chức năng cung cấp giá trị thực sự:

- Trình tải video xuống (hoạt động thực sự)

- Bộ đếm thời gian cuộc họp (hoạt động thực sự)

- Trợ lý tự động chấp nhận (hoạt động thực sự)

- Trợ lý ghi âm (hoạt động thực sự)

Người dùng nhận được những gì được quảng cáo. Các tiện ích mở rộng kiếm được niềm tin và đánh giá tích cực. Trong khi đó, giám sát chạy âm thầm trong nền. Một tiện ích mở rộng nổi bật: Chrome Audio Capture với hơn 800.000 lượt cài đặt riêng lẻ.

Dấu Hiệu Từ Quyền Truy Cập

Bất kể chức năng đã nêu, mọi tiện ích mở rộng Zoom Stealer đều yêu cầu truy cập vào 28+ nền tảng hội nghị truyền hình: Zoom, Microsoft Teams, Google Meet, Cisco WebEx, GoToWebinar, ON24, Demio và 21+ nền tảng khác.

Một trình tải video Twitter không có lý do gì để truy cập Zoom. Một bộ đếm thời gian Google Meet không có lý do gì để truy cập WebEx. Nhưng mọi tiện ích mở rộng trong chiến dịch này đều yêu cầu truy cập vào tất cả chúng.

Công Cụ Thu Thập Dữ Liệu

Khi bạn truy cập trang đăng ký hội thảo trên web với một trong những tiện ích mở rộng này được cài đặt, script nội dung của tiện ích mở rộng bắt đầu hành động, thu thập trang để lấy mọi thông tin có giá trị:

- URL cuộc họp với mật khẩu nhúng

- ID cuộc họp

- Chủ đề và mô tả

- Thời gian đã lên lịch

- Trạng thái đăng ký

Nhưng nó không dừng lại ở chi tiết cuộc họp. Các tiện ích mở rộng thu thập có hệ thống thông tin chuyên nghiệp từ diễn giả và người tổ chức hội thảo trên web:

- Tên và chức danh

- Tiểu sử

- Ảnh hồ sơ

- Liên kết công ty

Đối với mọi hội thảo trên web bạn đăng ký, các tiện ích mở rộng xây dựng hồ sơ chuyên nghiệp của diễn giả. Ngoài con người, chúng thu thập logo công ty, đồ họa quảng cáo và thời gian phiên – theo dõi xem đăng ký có thành công hay thất bại.

Đánh Cắp Dữ Liệu Theo Thời Gian Thực

Khía cạnh đáng báo động nhất không chỉ là loại dữ liệu được thu thập – mà là cách nó được truyền đi. Kết nối WebSocket để truyền trực tiếp:

Đây không phải là các tiện ích mở rộng kiểm tra định kỳ. Chúng thiết lập kết nối WebSocket liên tục truyền hoạt động cuộc họp của bạn theo thời gian thực. Ngay khi bạn tham gia cuộc họp, mở trang đăng ký hoặc điều hướng đến nền tảng hội nghị truyền hình, dữ liệu đó chảy ngay lập tức đến máy chủ của kẻ tấn công.

Cơ Sở Hạ Tầng

Các tiện ích mở rộng thu thập dữ liệu trong Firebase Realtime Database (zoocorder.firebaseio.com) và theo dõi mọi lượt truy cập trang thông qua Google Cloud Function. Hoạt động này sử dụng dịch vụ ghi âm hợp pháp – Zoomcorder.com – làm mặt tiền công khai, tạo độ tin cậy cho cơ sở hạ tầng đồng thời đóng vai trò là kênh kiếm tiền.

Tất cả 18 tiện ích mở rộng trong cụm này sử dụng webinarstvus[.]cloudfunctions[.]net cho đánh cắp dữ liệu.

Giá Trị Của Thông Tin Cuộc Họp

DarkSpectre hiện có dữ liệu cuộc họp trị giá 2,2 triệu người dùng. Nó có giá trị như thế nào?

Gián điệp doanh nghiệp: Đối thủ cạnh tranh có thể mua quyền truy cập vào các cuộc họp chiến lược, thảo luận lộ trình sản phẩm, đàm phán M&A. Cơ sở dữ liệu có các liên kết tham gia thực tế.

Thông tin bán hàng: Biết công ty nào tham dự hội thảo nào tiết lộ sở thích, điểm đau và dòng thời gian mua hàng của họ.

Kỹ thuật xã hội: Được trang bị tên, chức danh, tiểu sử và ảnh diễn giả, kẻ tấn công tạo ra các chiến dịch lừa đảo có tính thuyết phục cao. “Xin chào, đây là Sarah từ hội thảo trên web về lộ trình sản phẩm mà bạn đã tham dự…”

Truy cập trực tiếp: Bán liên kết cuộc họp cho người trả giá cao nhất. Bạn muốn nghe lén bản xem trước thu nhập của đối thủ cạnh tranh?

Mối Đe Dọa Lớn Hơn

Các cuộc tấn công giả mạo và gián điệp doanh nghiệp đã tăng vọt trong những năm gần đây. Chiến dịch này dường như đang xây dựng cơ sở hạ tầng để kích hoạt chính xác các cuộc tấn công này ở quy mô lớn. Bằng cách thu thập có hệ thống liên kết cuộc họp, danh sách người tham gia và thông tin doanh nghiệp trên 2,2 triệu người dùng, DarkSpectre đã tạo ra một cơ sở dữ liệu có thể cung cấp năng lượng cho các hoạt động giả mạo quy mô lớn.

Phân Tích Nguồn Gốc: Kết Nối Trung Quốc

Mọi bằng chứng các nhà nghiên cứu phát hiện đều chỉ về một hướng duy nhất – một hoạt động có nguồn gốc từ Trung Quốc được tài trợ tốt.

Cơ Sở Hạ Tầng

- Máy chủ C2 liên tục được lưu trữ trên cơ sở hạ tầng Alibaba Cloud tại Trung Quốc

- Đăng ký ICP (Internet Content Provider) liên kết với các tỉnh Trung Quốc, đặc biệt là Hồ Bắc

Dấu Vết Mã Nguồn

- Các chuỗi ngôn ngữ Trung Quốc xuyên suốt codebase

- Bình luận và tên biến bằng tiếng Trung

- Các mẫu phát triển phù hợp với hoạt động múi giờ Trung Quốc

Mục Tiêu Tấn Công

- Các sơ đồ gian lận liên kết được thiết kế đặc biệt cho nền tảng thương mại điện tử Trung Quốc (JD.com, Taobao)

- Khớp mẫu URL được điều chỉnh theo cấu trúc thị trường Trung Quốc

Đặc Điểm Hoạt Động

- Sự kiên nhẫn cực độ: Duy trì các tiện ích mở rộng hợp pháp trong 5+ năm trước khi vũ khí hóa

- Khả năng đa nền tảng: Hoạt động đồng thời trên Chrome, Edge và Firefox

- Mục tiêu đa dạng: Gian lận tiêu dùng, giám sát và gián điệp doanh nghiệp

- Quy mô: 8,8 triệu+ nạn nhân đòi hỏi đầu tư cơ sở hạ tầng đáng kể

Đánh Giá Tổng Thể

Sự kết hợp giữa sự kiên nhẫn, quy mô, tinh vi kỹ thuật và đa dạng hoạt động chỉ ra một đối thủ với nguồn lực đáng kể và mục tiêu chiến lược dài hạn. Cho dù DarkSpectre được nhà nước tài trợ, gần gũi với nhà nước, hay một tổ chức tội phạm được tài trợ tốt với sự dung túng của nhà nước, họ hoạt động ở mức độ mà hầu hết các tác nhân đe dọa không thể duy trì. Kỷ luật để duy trì hàng chục tiện ích mở rộng hợp pháp trong nhiều năm – chỉ chờ đợi thời điểm phù hợp để vũ khí hóa – đòi hỏi tài trợ, tổ chức và tầm nhìn chiến lược.

Mối Đe Dọa Tiếp Tục

Các nhà nghiên cứu xác định DarkSpectre vì họ có các IOC cơ sở hạ tầng để xoay từ. Họ có thể theo dõi những mảnh vụn từ ShadyPanda đến GhostPoster đến The Zoom Stealer vì họ chia sẻ cơ sở hạ tầng. DarkSpectre có khả năng có nhiều cơ sở hạ tầng hơn đang hoạt động ngay bây giờ – các tiện ích mở rộng trông hoàn toàn hợp pháp vì chúng thực sự hợp pháp, hiện tại.

Chúng vẫn đang trong giai đoạn xây dựng niềm tin, tích lũy người dùng, kiếm huy hiệu, chờ đợi. Chỉ có thời gian mới cho biết họ đã chuẩn bị những gì khác trong khi chúng ta đang phát hiện ba hoạt động này.

Và DarkSpectre chỉ là một nhóm. Có bao nhiêu tác nhân đe dọa khác – Trung Quốc, Nga, Triều Tiên hoặc khác – đang chạy các hoạt động dài hạn tương tự? Tổng cộng, nhóm này có gần 300+ tiện ích mở rộng mà họ tìm thấy trên nhiều chiến dịch. Tổng số tiện ích mở rộng ngủ đông trên tất cả các tác nhân đe dọa là không thể biết được.

Khuyến Nghị Bảo Mật

Dựa trên phát hiện về DarkSpectre, người dùng và tổ chức nên:

- Kiểm tra định kỳ các tiện ích mở rộng đã cài đặt: Xóa những tiện ích không còn sử dụng

- Xem xét quyền truy cập: Nghi ngờ các tiện ích mở rộng yêu cầu quyền truy cập quá mức so với chức năng đã tuyên bố

- Triển khai giám sát liên tục: Các thị trường chỉ kiểm tra một lần; cần giám sát hành vi liên tục

- Nâng cao nhận thức: Đào tạo nhân viên về rủi ro từ tiện ích mở rộng trình duyệt

DarkSpectre đã chứng minh rằng mô hình bảo mật hiện tại của các cửa hàng tiện ích mở rộng không đủ để ngăn chặn các tác nhân có tổ chức, kiên nhẫn và được tài trợ tốt.

Ioc

Domains – The Zoom Stealer

- meetingtv[.]us

- webinarstvus.cloudfunctions[.]net

- zoocorder.firebaseio[.]com

New Domains – Shady Panda

- infinitynewtab[.]com

- infinitytab[.]com

- jt2x[.]com

- zhuayuya[.]com

- 58.144.143.27

- muo[.]cc

- websiteshare[.]cn

- diytab[.]com

- userscss[.]top

- istartnewtab[.]com

- letsearchesp[.]com

- policies.extfans[.]com

New Domains – GhostPoster

- gmzdaily[.]com

Tham khảo

- DarkSpectre Browser Extension Campaigns Exposed After Impacting 8.8 Million Users Worldwide

- DarkSpectre Hackers Infected 8.8 Million Chrome, Edge, and Firefox Users with Malware

- DarkSpectre: Unmasking the Threat Actor Behind 8.8 Million Infected Browsers

- “DarkSpectre” extensions harvest meeting data from 2.2 million browsers

- DarkSpectre Browser Extension Campaigns Exposed After Impacting 8.8 Million Users Worldwide

| Tác giả Đinh Văn Mạnh

Trung tâm An toàn, bảo mật thông tin FPT |