PassiveNeuron – chiến dịch APT bí ẩn nhắm vào hạ tầng công nghiệp toàn cầu

Tổng quan

Một chiến dịch mới đây đã được phát hiện nhắm vào các máy chủ Windows (Windows Server) ở các tổ chức chính phủ, tài chính và công nghiệp tại các khu vực châu Á, châu Phi và châu Mỹ Latinh. Chiến dịch lần này đã được Kaspersky phát hiện và đặt tên là PassiveNeuron. Chiến dịch được phát hiện lần đầu vào năm 2024, sau đó tạm dừng khoảng 6 tháng, rồi tái hoạt động từ tháng 12 năm 2024 đến ít nhất tháng 8 năm 2025.

Mục tiêu chính của những kẻ tấn công này là các máy chủ Windows và thường xuyên chạy dịch vụ như MS SQL. Tại đây chúng sẽ thực hiện trèn các Backdoor và tải lên các Payload, thu thập thông tin cũng như làm tiền đề cho tấn công sâu hơn. Trong chiến dịch các implant (phần mềm độc hại chuyên dụng) mới phát hiện, chưa từng ghi nhận trước đây.

Tác động chính

Xâm nhập và kiểm soát hệ thống

- Chiếm quyền kiểm soát máy chủ

- Thiết lập kênh C2 (Command & Control)

Rò rỉ và đánh cắp và thao túng thông tin

- Đánh cắp dữ liệu nhạy cảm

- Thao túng và phá hủy dữ liệu

- Di chuyển ngang hàng trong hệ thống mạng nội bộ

Gián điệp và đe dọa dài hạn

- Thu thập thông tin tình báo

- Xây dựng “bàn đạp” cho tấn công sau

- Ảnh hưởng uy tín và pháp lý

Chi tiết chiến dịchĐầu tiên ta cần đi qua bối cảnh ban đầu của chiến dịch này, trong quá trình điều tra và xử lý sự cố liên quan tới các máy nhiễm PassiveNeuron vào cả năm 2024 và 2025, các nhà phân tích đã thấy được rằng phần lớn các máy mục tiêu đang chạy Windows Server. Cụ thể trong chiến dịch này những kẻ tấn công có được khả năng thực thi lệnh từ xa ban đầu rên máy chủ bị xâm nhập thông qua phần mềm Microsoft SQL. Những kẻ tấn công sẽ có ba cách thực hiện khai thác các máy chủ SQL này:

- Khai thác lỗ hổng trong chính phần mềm máy chủ.

- Khai thác lỗ hổng SQL có trong các ứng dụng chạy trên máy chủ.

- Truy cập vào tài khoản quản trị cơ sở dữ liệu.

Để tránh bị phát hiện Webshell, kẻ tấn công đã cài đặt chúng theo các cách sau:

- Thả một tệp chứa web shell được mã hóa Base64 vào hệ thống.

- Loại bỏ tập lệnh PowerShell chịu trách nhiệm giải mã Base64 tệp shell web.

- Khởi chạy tập lệnh PowerShell nhằm cố gắng ghi Payload web shell đã được giải mã vào hệ thống tệp.

Như đã đề cập thì để thực hiện chiến dịch những kẻ tấn công sẽ mất 3 giai đoạn thực hiện:

- Giai đoạn xâm nhập ban đầu.

- Triển khai implant và payload độc hại.

- Implant và công cụ sử dụng.

Với giai đoạn đầu tiên – xâm nhập ban đầu, những kẻ tấn công sẽ nhắm vào máy chủ SQL, có khả năng thông qua khai thác lỗ hổng SQL server, SQL injection hoặc chiếm thông tin quản trị SQL để thực thi câu lệnh tùy ý. Sau khi có quyền thực thi, kẻ tấn công sẽ triển khai một web shell (ví dụ tập tin ASPX) để truy cập từ xa.

Sau khi đã xâm nhập ban đầu vào hệ thống, kẻ tấn công sẽ thực hiện triển khai các implant và payload độc hại. Bạn có tự hỏi implant là gì không? mà trong chiến dịch này kẻ tấn công sử dụng nhiều như vậy. Implant là một thành phần mã độc (malware) được “cấy” vào hệ thống nạn nhân nhằm duy trì quyền truy cập, thu thập thông tin, hoặc thực thi lệnh từ xa. Hay hiểu nôm na: “implant” là một dạng backdoor đặc biệt. Theo các chuyên gia ghi nhận đã có 3 implant được sử dụng:

- Neursite: backdoor viết bằng C++ với khả năng modular, quản lý tiến trình, proxy traffic qua máy bị nhiễm, và tải plugin để hỗ trợ các chức năng như shell commands, quản lý file hệ thống, TCP socket.

- NeuralExecutor: loader viết bằng .NET, hỗ trợ nhiều giao thức giao tiếp và tải và khởi chạy các assembly .NET được gửi từ máy chủ command-and-control (C&C).

- Cobalt Strike: một công cụ “red-teaming” thương mại, nhưng ở đây được kẻ tấn công sử dụng như phần của payload.

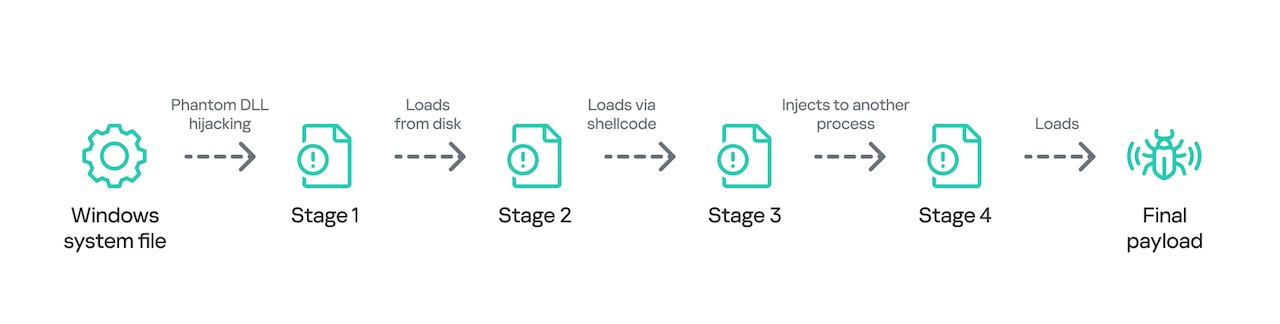

Các implant thường được tải thông qua chuỗi loader DLL (DLL loader chain). Những file DLL được đặt vào thư mục C:\Windows\System32 với tên giả như “wlbsctrl.dll”, “TSMSISrv.dll”, “oci.dll” để khai thác kỹ thuật hijacking DLL hoặc ensure khi khởi động hệ thống là sẽ bị load.

Ngay sau đó những kẻ tấn công sẽ thực hiện lấy credential cục bộ từ memory, tìm misconfig hoặc khai thác lỗ hổng nội bộ để leo quyền tới admin hoặc domain admin. Một khi đã có được credentials, chúng sẽ thực hiện di chuyển sang host khác hoặc remote service abuse (SMB, WMI, RDP) nhằm mục đích triển khai loader và implant trên server khác để mở rộng phạm vi.

Đương nhiên bất kể một chiến dịch nào thì những kẻ tấn công vẫn thực hiện các kết nối C2 để tập hợp dữ liệu quan trọng (DB dumps, config files), đóng gói và gửi ra ngoài.

Khuyến nghị

-

Kiểm soát truy cập

- Giới hạn máy chủ có thể truy cập từ Internet:

- Chỉ cho phép truy cập vào các dịch vụ thực sự cần thiết (VD: cổng 443, 1433).

- Dùng VPN hoặc Zero Trust Gateway để ẩn dịch vụ quản trị khỏi Internet.

- Đặt ACL (Access Control List) cho SQL Server, IIS, hoặc RDP — chỉ chấp nhận IP cụ thể hoặc subnet được tin cậy.

- Tắt hoặc gỡ bỏ mọi dịch vụ không sử dụng (IIS sample pages, SQL Browser, SMBv1, Telnet, FTP cũ).

- Giới hạn máy chủ có thể truy cập từ Internet:

-

Cập nhật và vá lỗi

- Duy trì chu kỳ vá lỗi định kỳ (ít nhất hàng tháng).

- Tự động kiểm tra các bản vá bảo mật bằng WSUS hoặc Ansible/Puppet.

- Với SQL Server: luôn áp dụng Cumulative Updates (CU) mới nhất để tránh khai thác RCE (điển hình như CVE-2023-21529, CVE-2024-30097).

-

Quản lý quyền hạn và thực thi

- Chạy dịch vụ SQL/IIS dưới tài khoản không phải Administrator.

- Bật Windows Defender Exploit Guard (hoặc tương đương) để chặn DLL injection và memory tampering.

- Áp dụng AppLocker hoặc WDAC (Windows Defender Application Control) để chỉ cho phép chạy các file đã ký số hoặc được whitelisted.

-

Đào tạo và chính sách vận hành

- Đào tạo đội vận hành về:

- Phát hiện dấu hiệu xâm nhập máy chủ.

- Cách kiểm tra web shell, process chain.

- Quy trình cô lập và báo cáo sự cố.

- Thiết lập chính sách bảo mật hệ thống server nội bộ, bao gồm:

- Cấu hình tối thiểu (security baseline).

- Quy trình kiểm tra log định kỳ (ít nhất 1 lần/tuần).

- Cơ chế đánh giá bảo mật nửa năm một lần.

- Đào tạo đội vận hành về:

Kết luậnChiến dịch PassiveNeuron là một lời cảnh báo rõ ràng rằng các máy chủ – đặc biệt máy chủ Windows, SQL Server – vẫn là mục tiêu số 1 của các chiến dịch APT tinh vi, không chỉ “máy trạm” (end-points). Việc nhắm vào máy chủ cho phép kẻ tấn công xâm nhập sâu, duy trì lâu dài và thu thập thông tin lớn.

Với dấu hiệu liên quan đến nhóm nói tiếng Trung và việc sử dụng các kỹ thuật mới (Neursite, NeuralExecutor, dead-drop via GitHub), chiến dịch này cần được các tổ chức chính phủ, tổ chức tài chính và công nghiệp ở mọi khu vực ngay cả Việt Nam cần được xem là mối đe dọa thực sự.

IOC

- FIle Hash

- 751f47a688ae075bba11cf0235f4f6ee

- 12ec42446db8039e2a2d8c22d7fd2946

- 406db41215f7d333db2f2c9d60c3958b

- 44a64331ec1c937a8385dfeeee6678fd

- 8dcf258f66fa0cec1e4a800fa1f6c2a2

- d587724ade76218aa58c78523f6fa14e

- f806083c919e49aca3f301d082815b30

Tham khảo

- Government, Industrial Servers Targeted in China-Linked ‘PassiveNeuron’ Campaign – SecurityWeek

- Cyberespionage campaign PassiveNeuron targets machines running Windows Server | Securelist

Bài viết độc quyền của chuyên gia FPT IS Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT