PDF Editor: Khi một công cụ văn phòng trở thành nơi phát tán mã độc

Tổng quan

Thời gian gần đây một phần mềm chỉnh sửa PDF miễn phí phổ biến đã bị lạm dụng để phát tán mã độc trojan. Phần mềm này được thiết kế để biến thiết bị người dùng thành các nút proxy — đóng góp vào cơ sở hạ tầng botnet cho các hoạt động trái phép.

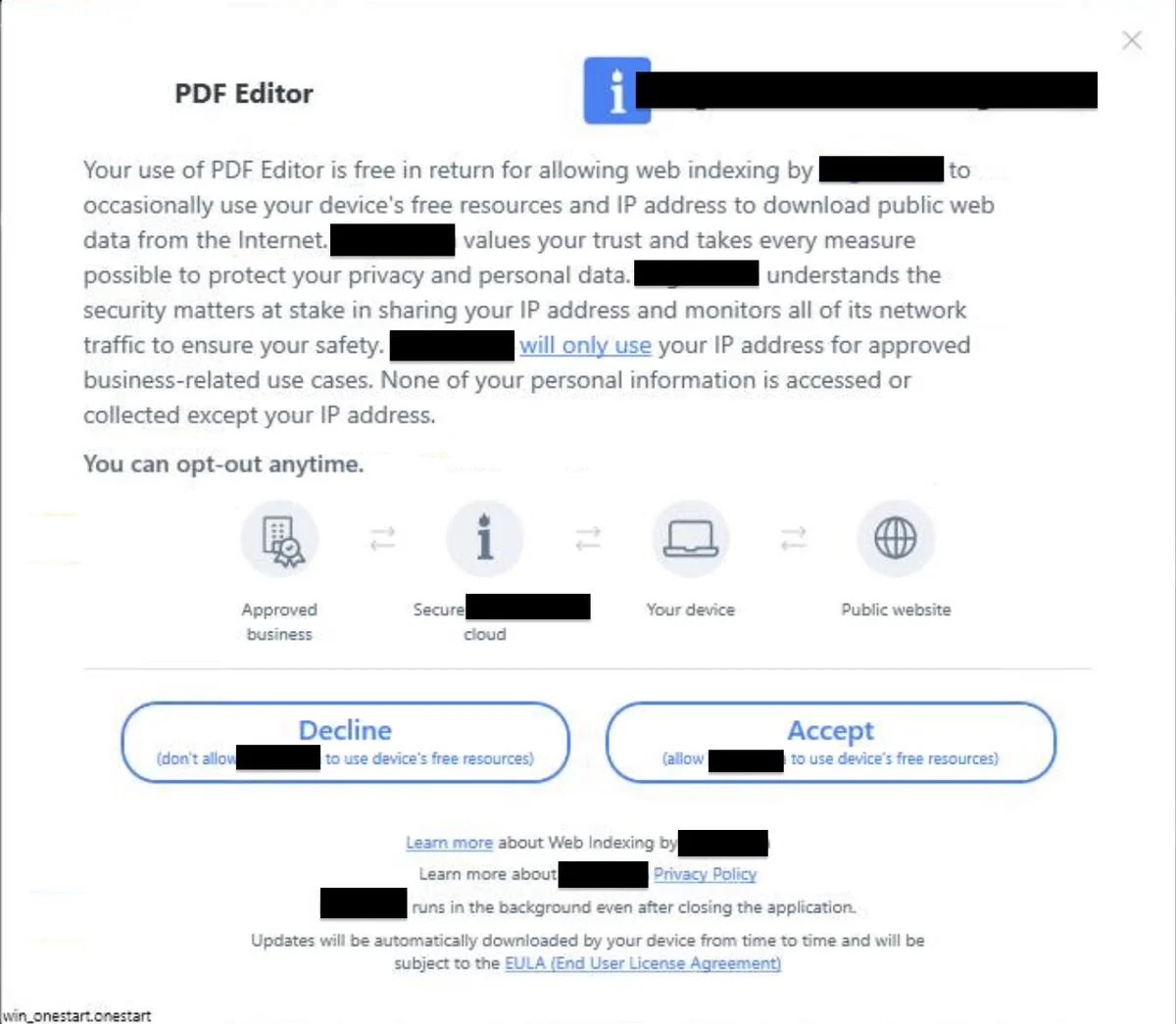

Bề ngoài, PDF Editor này trình bày một cách hợp pháp rằng người dùng đồng ý cho phép phần mềm sử dụng tài nguyên thiết bị và địa chỉ IP để “tải dữ liệu web công cộng”. Tuy nhiên, đây chỉ là vỏ bọc ẩn cho hành vi nguy hại. Trojan sẽ được cài đặt âm thầm mà không cần tương tác từ người dùng. Nó tự động sửa registry, tạo các tiến trình nền để duy trì truy cập ngay cả sau khi khởi động lại máy.

Phạm vi ảnh hưởng

- Chiếm quyền kiểm soát hệ thống người dùng

- Lợi dụng máy nạn nhân làm proxy (Proxy Botnet)

- Rò rỉ dữ liệu cá nhân và thông tin hệ thống

- Vượt qua cơ chế bảo mật truyền thống

- Tái lây nhiễm hoặc cài mã độc bổ sung

Chi tiết chiến dịch

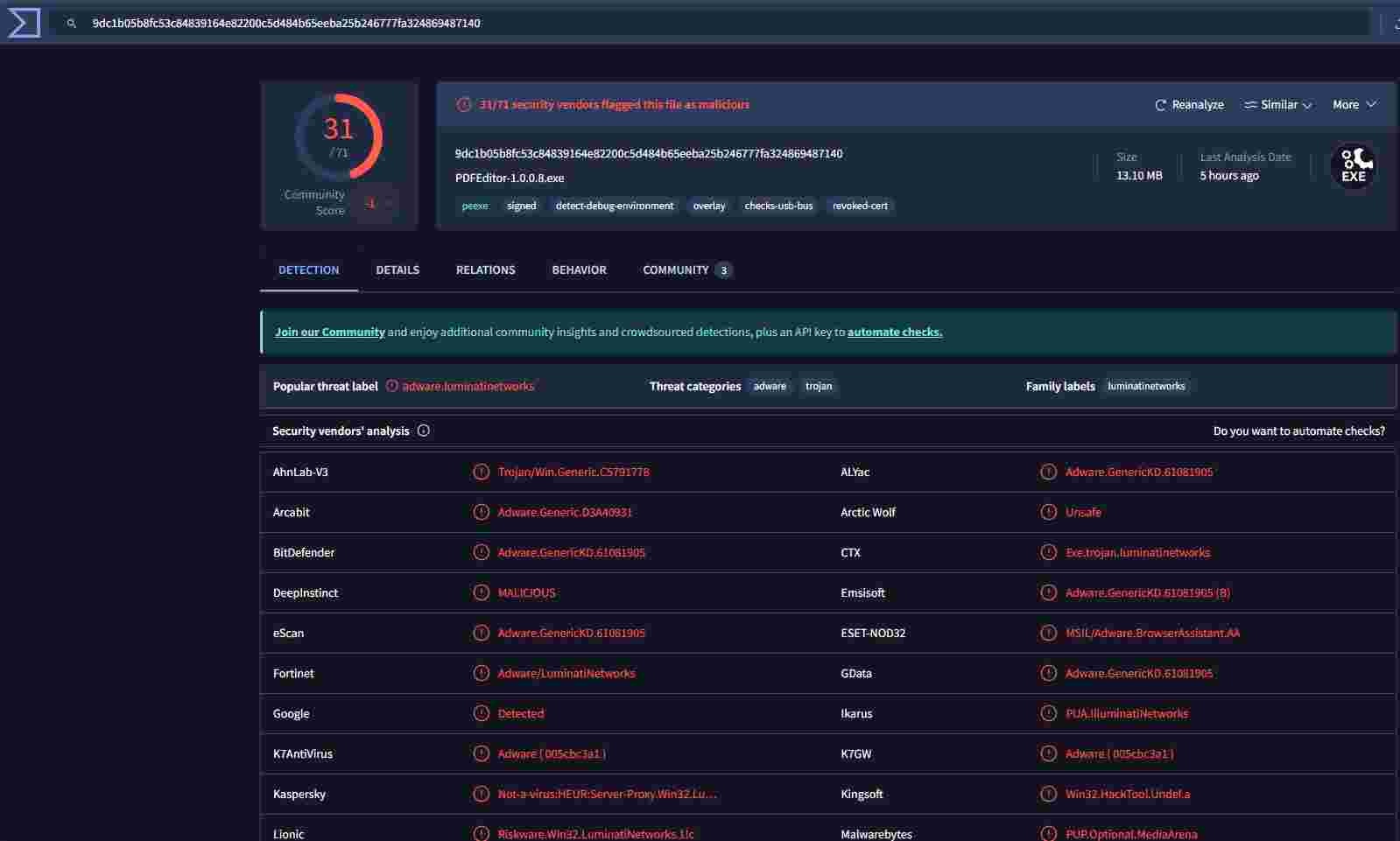

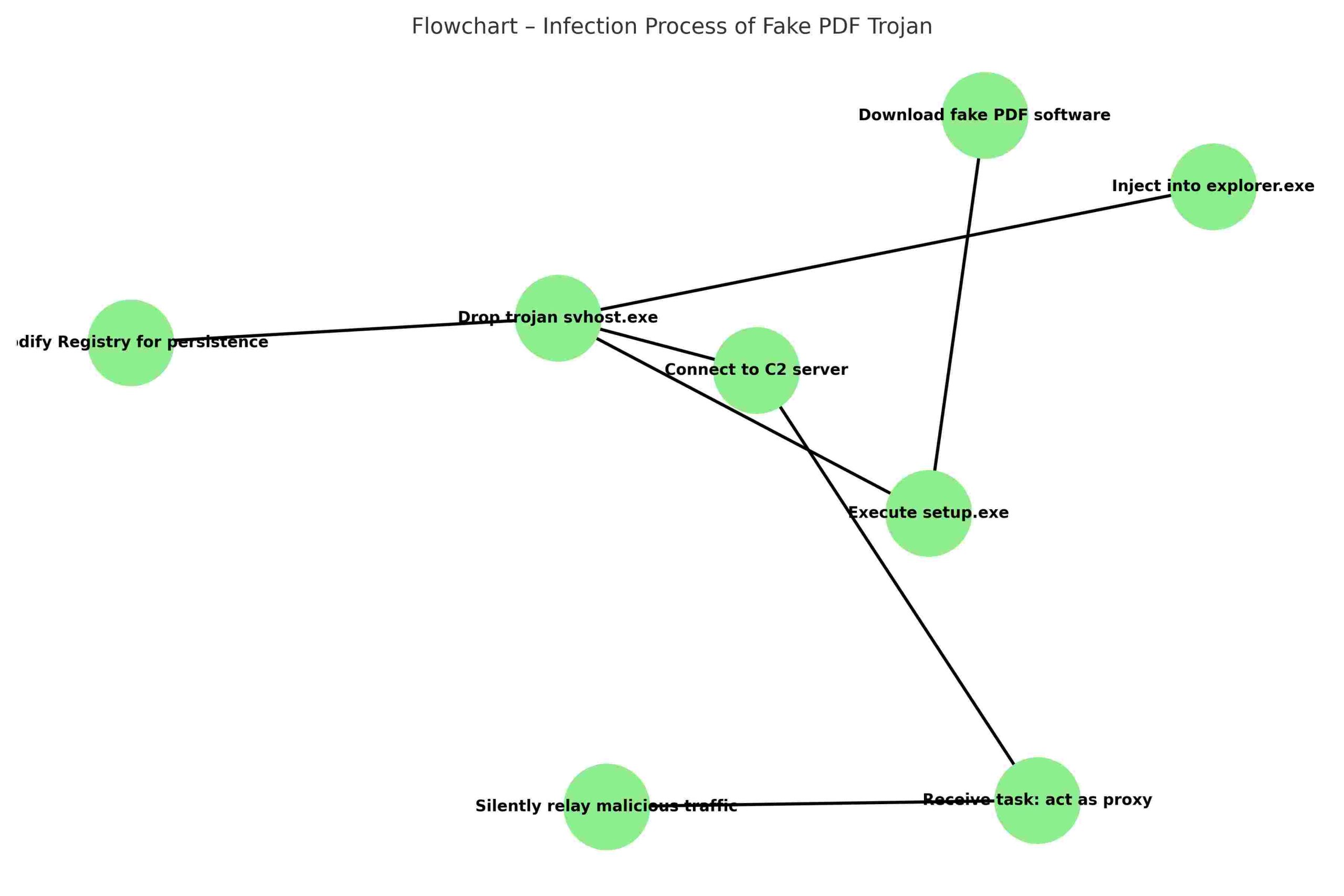

Ban đầu những kẻ tấn công sẽ lừa nạn nhân tải phần mềm độc hại thông qua các lời chào hấp dẫn. File độc hại PDFEditor_Setup.exe được ghi nhận thường được quảng bá trên web giả mạo với nội dung hấp dẫn: “PDF Editor miễn phí”, “không cần đăng ký”. Và đương nhiên các phần mềm này đều có chữ ký số giả mạo, giúp vượt qua cảnh báo của trình duyệt hoặc hệ điều hành.

Sau khi nạn nhân đã tải và cài đặt phần mềm này thì mã độc sẽ được thực thi, nó sẽ bắt đầu giải nén mã độc thực sự (svhost.exe) vào thư mục tạm thời hoặc C:\Users\Public\. Những kẻ tấn công có thể sử dụng kỹ thuật Process Hollowing để chạy svhost.exe ẩn danh dưới tiến trình Windows hợp pháp như explorer.exe.

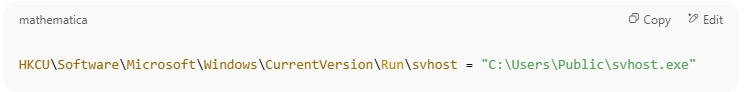

Sau đó mã độc sẽ tạo một cơ chế duy trì bằng cách viết key vào Registry nhằm khởi chạy tự động mỗi khi nạn nhân khởi động lại máy tính

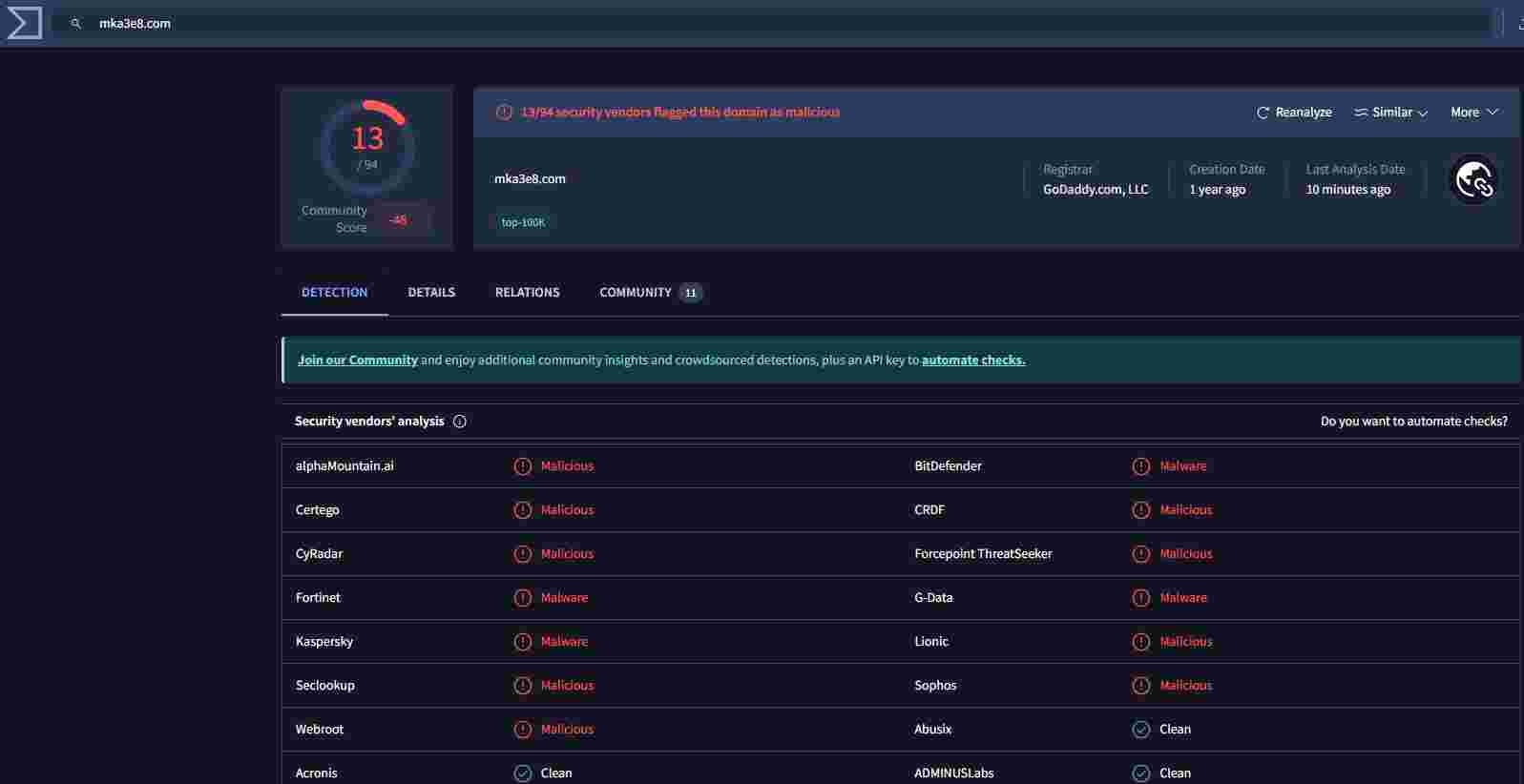

Khi đã duy trì đăng nhập kẻ tấn công sẽ tiếp tục thực hiện kết nối liên tục đến C2 như: mka3e8[.]com hoặc y2iax5[.]com nhằm nhận lệnh từ xa. Tại đây máy nạn nhân sẽ gửi các thông tin mà mã độc đã lấy được về máy chủ C2: OS, IP, hostname, người dùng. Bên cạnh đó Server có thể gửi lệnh:

- Biến máy thành proxy trung gian

- Tải và chạy thêm file độc hại

- Chụp dữ liệu/ảnh màn hình

Cuối cùng thì tin tặc sẽ thực thi các hành vi độc hại cuối cùng trong chiến dịch

- Chuyển tiếp lưu lượng mạng từ các IP khác → bị lợi dụng trong botnet

- Ẩn danh cho kẻ tấn công, giúp thực hiện:

- Truy cập website lậu

- Gửi spam

- Thực hiện DDoS

Khuyến nghị

- Chỉ tải phần mềm từ nguồn đáng tin cậy

- Tránh các website “miễn phí” không rõ nguồn gốc.

- Ưu tiên tải từ:

- Trang chính thức của nhà phát hành

- Microsoft Store, Apple Store, hoặc các kho phần mềm uy tín

-

Không chạy file “.exe” từ quảng cáo hoặc email

- Nguy hiểm khi chạy các file có đuôi

.exe,.bat,.scr,.commà không rõ nguồn gốc.

- Cài phần mềm bảo mật đáng tin cậy

- Sử dụng phần mềm antivirus/anti-malware được cập nhật định kỳ (Windows Defender, Kaspersky, ESET…)

- Kích hoạt tính năng:

- Giám sát hành vi (behavior monitoring)

- Cảnh báo thay đổi registry hoặc tiến trình bất thường

Kết luận

IOC

- File Hash

- 27fb60fa0e002bdb628ecf23296884d3

- d09b667391cb6f58585ead314ad9c599

- 1efaffcd54fd2df44ab55023154bec9b

- Domain C2

- mka3e8[.]com

- y2iax5[.]com

Tham khảo

- PDF Editor Turns Malicious – Hackers Deploy Trojan to Hijack Devices as Proxies

- Threat Actors Weaponize PDF Editor Trojan to Convert Devices into Proxies

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |