Xu hướng an ninh mạng nổi bật cho công nghệ vận hành (OT)/ hệ thống điều khiển công nghiệp (ICS)

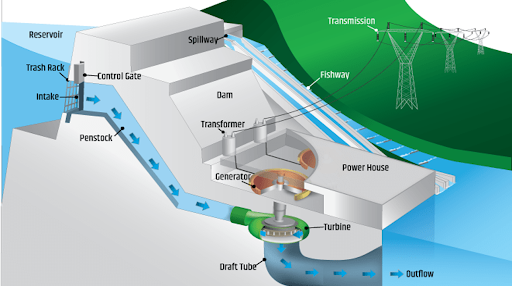

Trong bối cảnh các cuộc tấn công mạng liên tục gia tăng với mức độ ngày càng tinh vi, phức tạp, các hệ thống OT/ICS – với vai trò giám sát, điều khiển các thiết bị, tiến trình vật lý trong các cơ sở công nghiệp như nhà máy điện, nước, dầu khí…, các hệ thống giao thông, tòa nhà thông minh… – cũng đang phải đối mặt với nhiều nguy cơ, thách thức.

Trong khi đó, với đặc thù gắn hệ thống, các hệ thống OT/ICS nếu bị xâm nhập, phá hoại, có thể gây ra những tổn thất vật lý về môi trường, sản xuất, sinh hoạt bình thường, sức khỏe và tính mạng con người. Do đó, việc nắm bắt được các xu hướng bảo mật cho OT/ICS sẽ giúp các cơ quan, tổ chức xây dựng “hàng rào số” vững chắc cho các cơ sở hạ tầng trọng yếu quốc gia, qua đó góp phần đảm bảo sự ổn định và chất lượng cuộc sống cho người dân.

Mô hình hoạt động của một nhà máy thủy điện. Tất cả được điều khiển bên dưới bởi một hệ thống điều khiển công nghiệp. (Ảnh: Bộ Năng lượng Hoa Kỳ)

1. Rủi ro an ninh mạng đối với hệ thống OT/ICS

Sự hội tụ IT/OT bộc lộ điểm yếu bảo mật

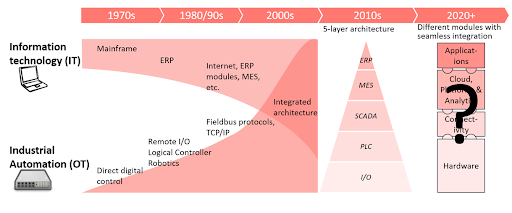

Năm vừa qua, 7% các tổ chức hoạt động trong lĩnh vực công nghiệp đã trở thành mục tiêu tấn công mạng, 26% trong số đó bị tấn công hàng tuần. Trước đây, các hệ thống điều khiển công nghiệp được bảo vệ bởi 2 nguyên lý: (1) Bảo mật do tách biệt (Air Gap security): Các hệ thống OT/ICS nằm trọn vẹn trong nhà máy, cơ sở, được bảo vệ bởi tường rào, camera an ninh, cổng bảo vệ, nhân viên bảo vệ… mà không có bất cứ kết nối nào với mạng bên ngoài; (2) Bảo mật do khác lạ (Security by obscurity): Các hệ thống OT/ICS sử dụng công nghệ, thiết bị, kết nối, giao thức khác biệt hẳn so với các hệ thống công nghệ thông tin (IT) nên không thể bị hacker IT tấn công, xâm nhập.

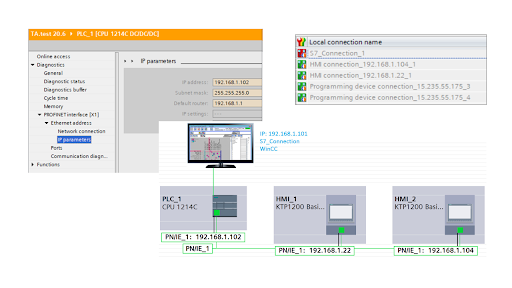

Tuy nhiên, khi xu hướng hội tụ IT/OT diễn ra, các công nghệ, sản phẩm, giao thức, kết nối IT được ứng dụng ngày càng nhiều vào hệ thống OT/ICS, khiến cho hệ thống không còn tách biệt về vật lý như trước nữa; đồng thời sự kết nối khiến nhiều lỗ hổng, điểm yếu bảo mật bộc lộ ra như: Kiến trúc OT/ICS hướng tới vận hành, không hướng tới bảo mật; giao tiếp mạng không được mã hóa; tồn tại các asset ẩn hoặc bị bỏ quên trong quá trình nâng cấp, thử nghiệm; không nhìn được rõ ràng mạng OT; nhận thức về mối đe dọa an ninh mạng còn hạn chế; hệ điều hành, firmware, phần mềm lạc hậu do vòng đời cao (15-20 năm), tồn tại nhiều lỗ hổng bảo mật; một số giao thức phi chuẩn, không được tài liệu hóa; khó triển khai vá lỗi; thiếu nhân sự kiêm đủ kỹ năng bảo mật và hiểu biết về hệ thống OT/ICS…

Các vấn đề này là nguyên nhân khiến các hệ thống trọng yếu có nguy cơ cao bị tấn công, với tiềm năng gây thiệt hại nghiêm trọng.

Xu hướng hội tụ IT/OT. (Nguồn: IoT Analytics)

Sự gia tăng mối đe dọa an ninh mạng

Có thể chia các đe dọa an ninh mạng thành 3 loại, gồm: Hacker dòng chính, Tội phạm mạng có tổ chức và Nhóm được tài trợ bởi khủng bố/quốc gia.

Một số vụ việc OT/ICS điển hình trên thế giới có thể kể đến như: Hệ thống công tơ thông minh tại Puerto Rico bị hack, hệ thống hóa đơn bị can thiệp, gây thiệt hại 400 triệu USD (năm 2012); Các nhà nghiên cứu demo cách làm giả máy chủ BMW, từ đó mở khóa xe từ xa (năm 2015); Mã độc Industroyer tấn công các công ty điện lực tại Kyiv, Ukraine, gây mất điện diện rộng (năm 2015 và 2016); Mã độc tống tiền tấn công hệ thống IT của Colonial Pipeline (Mỹ) khiến công ty phải ngắt hệ thống OT, gây khủng hoảng năng lượng trên 16 bang (2021); Biến thể của mã độc BlackEnergy, tấn công hệ thống điện Ukraine trong bối cảnh cuộc chiến với Nga (năm 2022)…

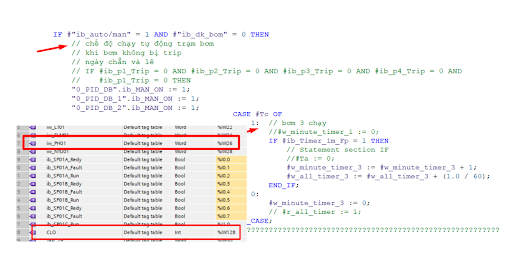

Tại Việt Nam, một nhóm làm bảo mật đã từng nghiên cứu, tìm cách truy cập được vào một PLC chưa được thiết lập bảo mật (hardening) đầy đủ, từ đó thu thập mã nguồn điều khiển, phân tích tìm ra một số thông tin kết nối nội bộ, đọc được danh sách và giá trị các biến điều khiển, phát hiện lỗi cấu hình PLC cho phép thay đổi các giá trị điều khiển này, đồng thời thay đổi mã nguồn.

Qua phân tích, nhóm đồng thời xác định PLC đó thuộc hệ thống điều khiển của một nhà máy nước, tham gia điều khiển lịch bơm nước và một số thông số chất lượng nguồn nước như độ pH, hàm lượng Clo. Mặc dù nhóm không tiến hành thay đổi thông số, chương trình điều khiển nhưng sự kiện này cho thấy rủi ro an ninh mạng cho hệ thống OT/ICS ở Việt Nam là có thực.

PLC tại một nhà máy nước ở Việt Nam chưa được thiết lập bảo mật đầy đủ (hardening).

2. Xu hướng an ninh mạng cho OT/ICS

Điều chỉnh chiến lược tiếp cận

Với thực tế không thể đảo ngược trong cuộc cách mạng 4.0 và xu hướng chuyển đổi số quốc gia, các hệ thống OT/ICS đang và sẽ tiếp tục được kết nối nhiều hơn, gắn liền với nhiều lĩnh vực hơn trong đời sống, sản xuất. Do đó, thay vì phòng thủ đường biên, ngăn ngừa không để xảy ra tấn công như trước đây, hiện nay, các cơ quan, tổ chức đang có xu hướng chuyển dịch sang triển khai các giải pháp, dịch vụ bảo mật giúp phát hiện, phản hồi sớm trước các nguy cơ tấn công mạng.

Theo đó, các biện pháp được đề xuất ưu tiên bao gồm: Tăng cường phân tách, phân đoạn mạng (network segmentation/zone & conduit); Nâng cao tính rõ ràng (visibility) của hệ thống; Giám sát, phát hiện sớm lỗ hổng, sự cố bảo mật (monitoring & incident response); Lưu tâm việc cập nhật, cài đặt bản vá (patch management) hoặc triển khai vá ảo (virtual patching).

Tiếp tục mở rộng & chuyên môn hóa

Sự quan tâm và xu hướng mở rộng, chuẩn hóa cho mảng bảo mật hệ thống OT/ICS được thể hiện khá rõ trong series tài liệu của Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST National Institute of Standards and Technology):

- Năm 2002, NIST ban hành tài liệu báo cáo nội bộ về An toàn CNTT cho hệ thống điều khiển công nghiệp (NIST IR 6859: IT Security for Industrial Control Systems).

- Sau 9 năm, vào năm 2011, NIST thay thế IR 6859 bằng Ấn bản đặc biệt Hướng dẫn về Bảo mật Hệ thống Điều khiển Công nghiệp (ICS) (NIST SP 800-82: Guide to Industrial Control Systems (ICS) Security) với sự tập trung hẳn vào môi trường công nghiệp khi nhận thấy những đặc thù khiến cho giải pháp an ninh mạng cho môi trường IT không phù hợp với các hệ thống ICS.

- Trong các năm 2013, 2015, NIST lần lượt công bố các phiên bản nâng cấp R1, R2 đối với NIST 800-82 với cùng tên gọi nhưng với nội dung mở rộng, chi tiết hơn.

- Tháng 9/2023, NIST đưa ra phiên bản R3 đồng thời đổi tên ấn bản thành Hướng dẫn Bảo mật Công nghệ Vận hành (OT) (Guide to Operational Technology (OT) Security) nhằm bao phủ nội dung rộng hơn (OT) so với hệ thống điều khiển công nghiệp (ICS). Với OT, NIST không chỉ đưa ra hướng dẫn cho các hệ thống công nghiệp mà cả với các hệ thống không có bản chất công nghiệp nhưng có mô hình vận hành, đặc điểm kỹ thuật tương đồng như các hệ thống quản lý tòa nhà (BMS), hệ thống kiểm soát nhiệt độ, độ ẩm và chất lượng không khí (HVAC – Heating, Ventilation and Air-conditioning), camera thông minh…

Bên cạnh NIST, một số cơ quan, tổ chức khác trên thế giới cũng đưa ra các tiêu chuẩn, khung tham chiếu, hướng dẫn thực hành giúp cơ quan, tổ chức sở hữu, vận hành hệ thống OT/ICS hiểu và bảo vệ tốt hơn, ví dụ Tiêu chuẩn Bảo vệ hạ tầng trọng yếu (CIP – Critical Infrastructure Protection) của NERC (Mỹ), loạt tiêu chuẩn ISA/IEC 62443 của Hiệp hội Tự động hóa thế giới (ISA)/Ủy ban Kỹ thuật điện quốc tế (IEC).

3. Khuyến nghị dành cho các cơ quan nhà nước và đơn vị vận hành OT/ICS

Từ những phân tích ở trên, chúng ta có thể nhận thấy việc tích hợp công nghệ, giải pháp CNTT vào hệ thống OT/ICS sẽ giúp tăng cường tự động hóa trong điều hành, thu thập và phân tích dữ liệu vận hành, sản xuất theo thời gian (gần) thực, phục vụ điều chỉnh, tối ưu hóa hoạt động sản xuất, tiết kiệm chi phí, nâng cao hiệu quả kinh doanh.

Đồng thời, điều này cũng đặt ra những rủi ro mới về an ninh, bảo mật mà nếu để xảy ra thành các vụ tấn công, xâm nhập, phá hại…, có thể gây ra thiệt hại lớn về con người, môi trường và đời sống bình thường của xã hội.

Theo đó, dựa trên những kiến thức và kinh nghiệm thực tiễn trong việc nghiên cứu, triển khai các giải pháp bảo mật, TS. Nguyễn Thanh Bình – Chuyên gia tư vấn An ninh mạng Toàn cầu, FPT IS đưa ra các đề xuất nhằm đảm bảo an ninh mạng cho OT/ICS, cụ thể như sau:

Đối với tổ chức sở hữu/quản lý/vận hành hệ thống:

- Tổ chức đào tạo, nâng cao nhận thức cho cấp lãnh đạo, kỹ sư vận hành hệ thống công nghiệp và người dùng văn phòng về các rủi ro an ninh mạng thực tế đối với hệ thống điều khiển trong hạ tầng, nhà máy của họ; các phương thức phổ biến mà đối tượng xấu thường sử dụng để xâm nhập bước đầu (ví dụ phishing email).

- Xây dựng bộ máy nhân sự kiêm nhiệm, hướng tới chuyên trách về an ninh mạng cho hệ thống OT/ICS, trong đó, bảo đảm có nhân sự cấp lãnh đạo, bộ phận bảo mật (Security) và kỹ sư hệ thống (Engineering).

- Định kỳ rà soát, tăng cường bảo mật (hardening) cho các hệ thống, thiết bị OT/ICS, đặc biệt đối với những hệ thống kết nối với mạng (WAN, Internet).

- Nghiên cứu tổ chức thử nghiệm, dần triển khai các giải pháp kỹ thuật để bảo vệ môi trường OT/ICS, trong đó ưu tiên: Phân tách mạng và kiểm soát kết nối (zone and conduit), quan sát mạng (visibility), giám sát và phát hiện sự cố (IDS), kiểm soát truyền dữ liệu (cổng 1 chiều, 2 chiều, USB kiosk), vá ảo lỗ hổng bảo mật (virtual patching).

- Định kỳ (ít nhất 1 lần/năm) tiến hành đánh giá bảo mật toàn diện cho tổ chức theo một tiêu chuẩn/khung nhất định có hỗ trợ môi trường OT/ICS, ví dụ CIS Control, NIST CSF, C2M2, hoặc IEC 62443. Lưu ý rằng Việt Nam chưa có tiêu chuẩn/hướng dẫn nào cho môi trường OT, trong khi thông tư 12, nghị định 85 về hệ thống thông tin theo cấp độ do Bộ Thông tin & Truyền thông ban hành chỉ hướng tới môi trường IT.

Đối với cơ quan quản lý nhà nước:

- Xác định vai trò của an ninh mạng OT/ICS đối với các hệ thống OT/ICS thuộc diện quan trọng về an ninh quốc gia (theo Luật an ninh mạng) và/hoặc được đánh giá cấp độ 4, 5 (theo Luật An toàn thông tin); tiến hành rà soát, nắm bắt đầy đủ và cập nhật thực trạng an ninh các hệ thống này.

- Nghiên cứu, thử nghiệm, tiến tới triển khai một số giải pháp cơ bản để nhanh chóng cung cấp lớp bảo vệ, giảm thiểu rủi ro cho các hệ thống nêu trên, ví dụ giải pháp phân tách mạng, quan sát và phát hiện sự cố, vá ảo, hardening.

- Xây dựng, triển khai, điều chỉnh các chiến lược, chính sách, quy định, hướng dẫn, biện pháp thực hành cho vấn đề an ninh mạng OT/ICS nói chung, các lĩnh vực cụ thể nói riêng như điện lực, dầu khí, giao thông vận tải, y tế…

- Xây dựng trung tâm chia sẻ và phân tích thông tin an ninh mạng cho hệ thống OT/ICS (OT-ISAC) để tập trung, điều phối, hỗ trợ ở quy mô quốc gia; tích cực truyền thông trong phạm vi phù hợp các đơn vị tham gia.

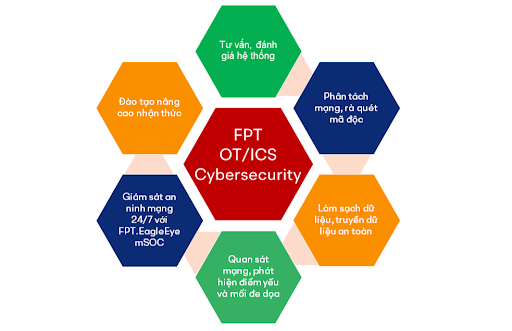

Bộ giải pháp, dịch vụ an ninh mạng OT/ICS từ FPT IS.

Với kinh nghiệm hơn 25 năm kinh nghiệm trong lĩnh vực An toàn thông tin, FPT IS sẵn sàng đồng hành cùng các cơ quan, tổ chức, doanh nghiệp trong việc tăng cường bảo mật cho OT/ICS qua các dịch vụ như: Tư vấn, đánh giá bảo mật hệ thống IT, OT/ICS; Phân tách mạng, truyền dữ liệu an toàn; Rà quét mã độc, làm sạch dữ liệu, kiểm soát dữ liệu vào/ra hệ thống; Tích hợp giải pháp quan sát mạng, phát hiện điểm yếu và mối đe dọa; Giám sát an ninh mạng 24/7 với FPT.EagleEye mSOC; Đào tạo nâng cao nhận thức về an ninh mạng cho hệ thống OT/ICS…, qua đó góp phần bảo vệ toàn diện các cơ sở hạ tầng trọng yếu của quốc gia.

| Bài viết độc quyền bởi Chuyên gia công nghệ FPT IS

Tác giả TS.Nguyễn Thanh Bình – Chuyên gia tư vấn An ninh mạng Toàn cầu – FPT IS |