YouTube Ghost Network – Mạng lưới phát tán mã độc thông qua Youtube

Mới đây, các nhà nghiên cứu bảo mật thuộc Check Point đã cảnh báo về một mạng lưới phát tán mã độc nguy hiểm thông qua nền tảng chia sẻ video trực tuyến lớn nhất thế giới hiện nay – Youtube. Được theo dõi dưới cái tên Youtube Ghost Network, mạng lưới hoạt động từ đầu năm 2021 này đã có hơn 3.000 video phát hành trên nền tảng, đa phần là các video liên quan tới chủ đề cheat/crack game, phần mềm hay vô hiệu hoá các biện pháp bảo mật với ước tính khoảng 500.000 nạn nhân tính tới thời điểm hiện tại.

Thông tin chi tiết

Những năm gần đây, song hành với sự thay đổi và phát triển không ngừng của công nghệ thông tin là sự thích ứng, tiến hoá và thay đổi chiến thuật một cách tinh vi của tội phạm mạng nhằm tìm ra những phương pháp tiếp cận, phân tán tới người dùng những mã độc nguy hiểm một cách hiệu quả hơn. Mặc dù email phishing vẫn là phương pháp phổ biến và được sử dụng rộng rãi nhất, tuy nhiên hiệu quả của nó đã giảm đáng kể bởi các biện pháp bảo mật hiện đại cùng với đó là nhận thức ngày càng cao của người dùng.

Gần đây đã xuất hiện một sự chuyển hướng đáng chú ý, tin tặc lợi dụng các quảng cáo Google được tài trợ hoặc thủ thuật SEO – Search Engine Optimization (tối ưu hóa kết quả tìm kiếm) nhằm quảng bá các trang web mạo danh. Bằng chiến thuật mới này, cộng với tâm lý tin tưởng vào quảng cáo hoặc kết quả top đầu, người dùng dễ dàng bị dẫn dụ tới những trang web độc hại mà tin tặc đã dựng sẵn. Một ví dụ điển hình cho sự chuyển dịch này là chiến dịch giả mạo Github nhằm lây nhiễm mã độc đánh cắp thông tin AMOS cho người dùng MacOS mà phía FPT IS Security đã thông tin cuối tháng 9 vừa qua.

Các chuyên gia an ninh mạng thuộc Check Point Research vừa qua đã xác định một bước chuyển biến mới của tin tặc, một “mạng lưới” vô hình, hoạt động trên nền tảng chia sẻ video trực tuyến lớn nhất thế giới hiện nay – Youtube. Xuất hiện từ khoảng đầu năm 2021, tính tới thời điểm hiện tại, mạng lưới này đã có hơn 3.000 video được phát hành, chủ yếu là các video liên quan tới chủ đề cheat/crack game, phần mềm hoặc vô hiệu hoá các biện pháp bảo mật của hệ điều hành. Theo dõi mạng lưới này dưới cái tên Youtube Ghost Network, các chuyên gia Check Point cho biết, mặc dù chưa kết thúc năm 2025, tuy nhiên số lượng các video độc hại được phát hành từ mạng lưới này đã tăng gấp 3 lần so với các năm trước, cho thấy tính hiệu quả ngày càng lớn của phương thức phân phối, đồng thời cũng đặt ra một thách thức mới trong việc đảm bảo an toàn an ninh không gian mạng nói chung.

Sự phát triển của Youtube Ghost Network

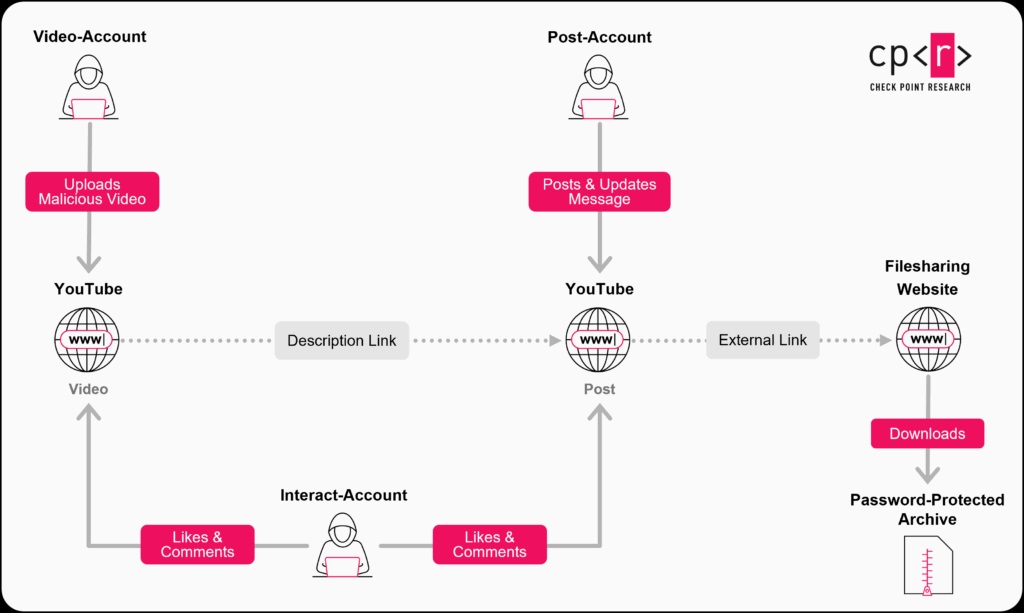

Youtube Ghost Network thực chất là một tập hợp các tài khoản người dùng và channel độc hại trên Youtube. Những tài khoản này lạm dụng các tính năng sẵn có của nền tảng như: video, youtube short, phần mô tả mở rộng bên dưới các video, các posts ,… để quảng bá các nội dung bất hợp pháp và phát tán các phần mềm độc hại tới người dùng bằng cách thao túng họ.

Phần lớn mạng lưới này bao gồm các tài khoản Youtube đã bị đánh cắp thông tin và chiếm quyền điều khiển, đồng thời các tài khoản này đều được phân công những vai trò vận hành cụ thể trong các channel. Điều này giúp cho quá trình phân phối mã độc được vận hành tinh vi và trơn tru, bởi những tài khoản bị Youtube phát hiện và cấm khỏi nền tảng sẽ dễ dàng bị thay thế trong hệ thống mà không phát sinh bất kỳ gián đoạn nào trong hoạt động chung.

Cấu trúc chung của mạng lưới này có thể được chia làm 3 vai trò chính:

- Video-Account: Chịu trách nhiệm đăng tải các video độc hại, cung cấp liên kết dẫn tới các phần mềm giả mạo chứa mã độc trong phần mô tả của video, đồng thời hướng dẫn cho người dùng cách cài đặt và sử dụng các phần mềm nguy hiểm này. Để gia tăng sự tin tưởng từ phía người dùng, tài khoản này thường tương tác với các bình luận xuất hiện bên dưới video, sẵn sàng đóng vai một IT helpdesk với bất kỳ câu hỏi hay vấn đề nào xảy ra trong quá trình người dùng cài đặt phần mềm độc hại được phân phát.

- Post-Account: Chịu trách nhiệm đăng tải các thông điệp và bài viết trên tab cộng đồng. Những tài khoản này thường chia sẻ các liên kết tải từ bên thứ ba và cung cấp mật khẩu giải nén cho các tệp tin được tải xuống. Điểm chung của các tài khoản này là chúng liên tục thay mới các liên kết và mật khẩu giải nén mới, một số còn sử dụng AI để tương tác với các bình luận bên dưới các video độc hại.

- Interact-Account: Chịu trách nhiệm tăng tương tác cho các video độc hại. Các tài khoản này có nhiệm vụ bình luận, bấm thích, đóng vai người dùng tương tác với các bài đăng, từ đó làm cho các nội dung độc hại trông an toàn và đáng tin cậy hơn trong mắt người dùng.

Trong quá trình điều tra, các nhà phân tích nhận thấy những liên kết được các nhóm tài khoản trên cung cấp thường chuyển hướng người dùng đến các dịch vụ lưu trữ và chia sẻ tệp trực tuyến như MediaFire, Dropbox hay Google Drive. Chiến thuật này vốn đã tồn tại từ lâu, được sử dụng rộng rãi để phát tán các phần mềm bất hợp pháp thông qua internet bởi tính thuận tiện của nó. Tuy nhiên, song song với chiến thuật trên, các nhà nghiên cứu cũng phát hiện một số trường hợp chuyển hướng tới các trang web độc hại được lưu trữ trên nền tảng Google Sites, Blogspot hoặc Telegraph. Những trang web này thường được che dấu bằng các URL rút gọn, chứa các liên kết với nhiều quảng cáo độc hại, yêu cầu người dùng trải qua hàng chục bước xác nhận captcha trước khi có thể tải xuống phần mềm mà họ cần.

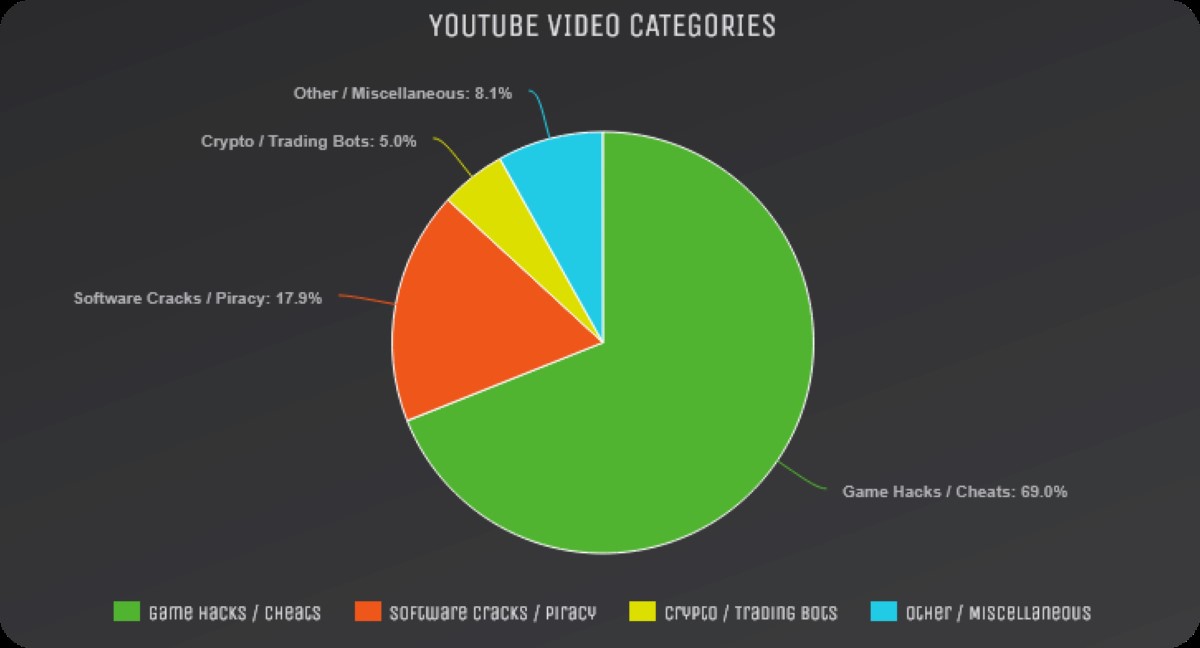

Phương pháp phát tán này tập trung chủ yếu phát tán các loại mã độc đánh cắp thông tin khét tiếng như Lumma, Rhadamanthys, StealC, RedLine, 0debug,… Ngoài ra chúng cũng tích cực phân phối các loader và downloader dựa trên NodeJS nhằm đa dạng hoá khả năng lây nhiễm, tồn tại và ẩn mình trên các hệ thống nạn nhân. Trong báo cáo của Check Point cũng cho biết, chủ đề mà mạng lưới này tập trung khai thác nhiều nhất liên quan tới Game. Video chứa các từ khoá liên quan tới hack game/cheat game chiếm gần 70% tổng số lượng video độc hại mà Youtube Ghost Network phát tán, với Roblox là trò chơi bị nhắm mục tiêu nhiều nhất.

Khắc phục & Khuyến nghị

Sự phát triển và thay đổi chiến thuật phát tán các phần mềm độc hại liên tục cho thấy khả năng thích ứng, sáng tạo đáng kể của tin tặc trong thời điểm hiện nay, giúp chúng dễ dàng vượt qua được các biện pháp phòng thủ bảo mật truyền thống đã lỗi thời. Trong khi email phishing vẫn là phương thức phổ biến, việc xuất hiện các chiến thuật mới như Youtube Ghost Network cho thấy người dùng có thể dễ dàng đối mặt với những rủi ro về an toàn, an ninh mạng dễ dàng đến mức nào. Để bảo vệ bản thân, đội ngũ FPT Threat Intelligence khuyến nghị người dùng nên:

- Sử dụng phần mềm chính thức: Chỉ cài đặt và sử dụng phần mềm từ trang chủ của nhà phát hành, không sử dụng phần mềm tải từ các trang web lạ trên internet. Tuyệt đối không sử dụng các phần mềm crack, các tool cheat trôi nổi không rõ nguồn gốc.

- Sử dụng các biện pháp bảo mật hiện đại: Cài đặt và sử dụng các phần mềm diệt virus. Tuyệt đối không thực hiện vô hiệu hoá các phần mềm bảo mật, hay tải xuống và chạy các tool giúp vô hiệu hoá các phần mềm bảo mật. Ngoài ra, người dùng trong các tổ chức hoặc doanh nghiệp có thể sử dụng kết hợp các giải pháp giám sát bảo mật 24/7, giúp phát hiện và ngăn chặn kịp thời các dấu hiệu bất thường có trong hệ thống.

- Sử dụng xác thực đa lớp: Bật xác thực đa lớp (MFA) với tất cả các tài khoản, hệ thống quan trọng. Đặt mật khẩu mạnh và thường xuyên làm mới mật khẩu với những tài khoản trên. Người dùng cũng nên cập nhật thường xuyên các bản vá bảo mật cho hệ điều hành hay các phần mềm có trong hệ thống

- Nâng cao nhận thức cá nhân: Yếu tố quan trọng nhất và cũng là mắt xích yếu nhất trong sự thành công của mọi giải pháp bảo mật – con người. Người dùng cần nâng cao nhận thức bản thân đối với các phương thức tấn công khai thác mới nhất của tin tặc, quan sát các dấu hiệu social engineering mà tin tặc sử dụng để kịp thời phát hiện và phòng tránh nguy cơ đối mặt với mất an toàn trên không gian mạng.

Tham khảo

- https://research.checkpoint.com/2025/youtube-ghost-network/

- https://blog.fiscybersec.com/canh-bao-phan-mem-gia-mao-tren-github-tan-cong-nguoi-dung-mac

- https://blog.fiscybersec.com/tin-tac-khai-thac-youtube-phat-tan-ma-doc-danh-cap-thong-tin

| Bài viết độc quyền của chuyên gia FPT IS

Nam Anh Mai D. – Trung tâm An toàn, bảo mật thông tin FPT |