Cảnh báo hình thức tấn công mới giả mạo Google Chrome để khởi chạy PowerShell độc hại

Các nhà nghiên cứu bảo mật vừa phát hiện một chiến dịch tấn công mới, trong đó tin tặc sử dụng các thông báo lỗi giả mạo từ Google Chrome, Microsoft Word, và OneDrive để lừa người dùng chạy các script PowerShell độc hại.

Cách thức tấn công

Tin tặc khai thác các trang web có lỗ hổng để hiển thị thêm một lớp phủ (website overlay) nhằm mục đích hiển thị thông báo lỗi giả mạo. Những thông báo này hướng dẫn nạn nhân sao chép và dán script PowerShell vào Windows PowerShell dưới quyền quản trị viên.

Các chuyên gia bảo mật đã xác định được 3 dạng tấn công riêng biệt:

-

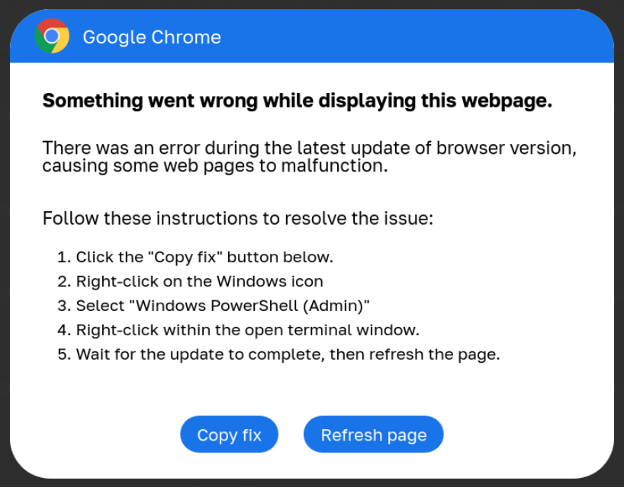

Chiến dịch ClearFake: Nạn nhân truy cập trang web bị xâm nhập để tải tập lệnh độc hại được lưu trữ trên blockchain thông qua các “Smart Chain contract” của Binance. Mã độc sẽ kiểm tra thiết bị của nạn nhân và hiển thị cảnh báo Google Chrome giả mạo, nhắc người dùng cài đặt root certificate thông qua PowerShell script. Khi được thực thi, script sẽ xóa DNS cache, xóa nội dung clipboard, hiển thị tin nhắn mồi nhử và tải xuống các payload bổ sung, bao gồm cả những phần mềm đánh cắp thông tin.

Hình 1. Thông báo Google Chrome giả mạo lừa nạn nhân dán script độc hại

- Chiến dịch ClickFix: Kẻ tấn công lợi dụng tính năng chèn iframe trên các trang web bị xâm nhập để phủ lên thông báo lỗi Google Chrome giả mạo. Nạn nhân được hướng dẫn mở Windows PowerShell dưới quyền quản trị viên và dán script được cung cấp, dẫn đến lây nhiễm nhiều phần mềm độc hại khác nhau, bao gồm

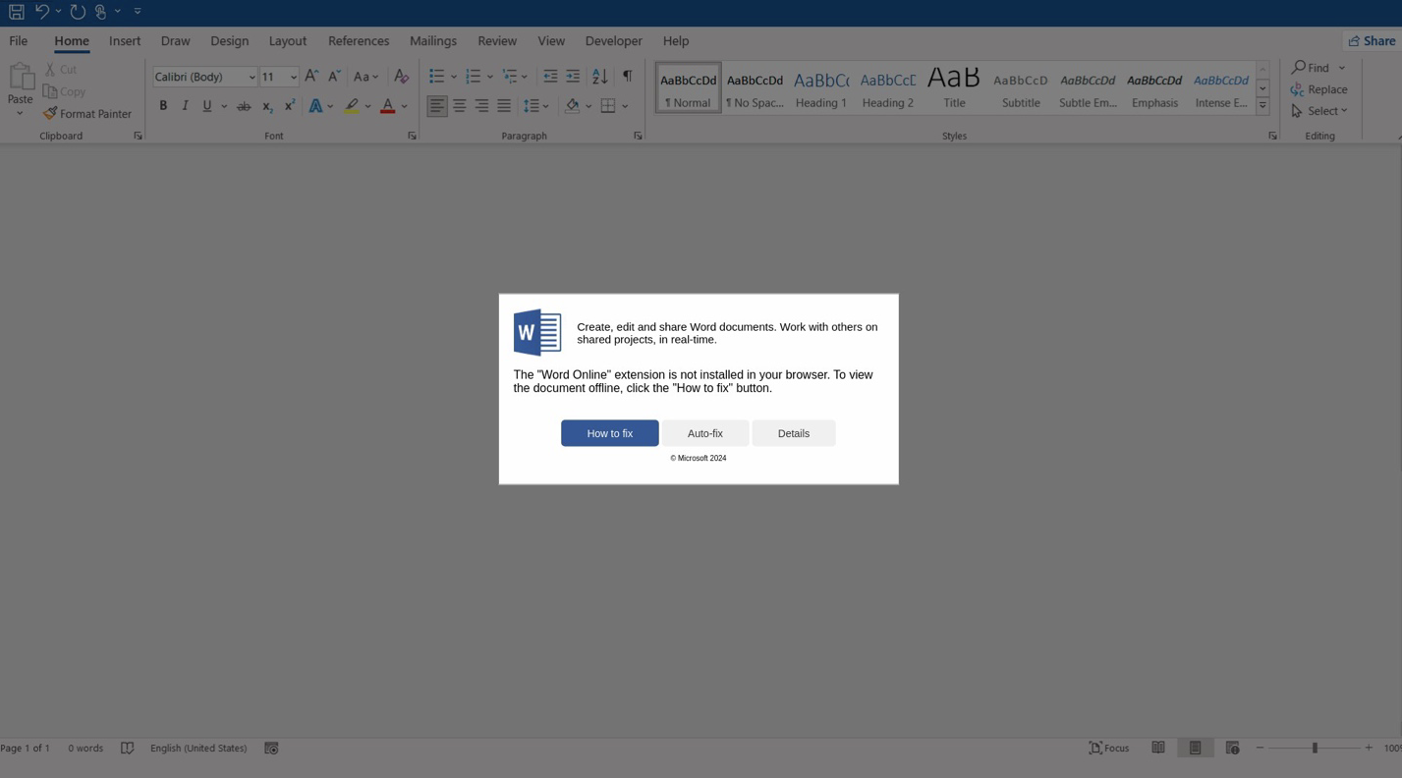

DarkGate,Matanbuchus,… - Chuỗi lây nhiễm dựa trên email: Kẻ tấn công sử dụng tệp đính kèm HTML giống với tài liệu Microsoft Word. Người dùng được nhắc cài đặt tiện ích mở rộng Word Online hoặc sẽ hiển thị thông báo lỗi cung cấp các tùy chọn “How to fix” và “Auto-fix”, trong đó tùy chọn “How to fix” sao chép lệnh PowerShell được mã hóa base64 vào clipboard, hướng dẫn người dùng dán lệnh đó vào PowerShell. “Auto-fix” sử dụng giao thức search-ms để hiển thị tệp fix.msi hoặc fix.vbs được lưu trữ trên WebDAV trên một tệp chia sẻ do kẻ tấn công kiểm soát từ xa.

Hình 2. Trang HTML giả mạo Microsoft Word để lừa nạn nhân dán script độc hại

Dấu hiệu nhận biết tấn công

Dưới đây là một số phương pháp phát hiện chiến dịch tấn công này:

- Các tên miền và trang web độc hại lưu trữ thông báo lỗi giả mạo và tập lệnh PowerShell.

- Các URL độc hại liên quan đến việc tải xuống các payloads.

- Các lệnh PowerShell hướng dẫn người dùng chạy các đoạn mã sửa đổi cài đặt hệ thống, tải xuống phần mềm độc hại hoặc cài đặt chứng chỉ.

- Các payload độc hại như

DarkGate,Matanbuchus,NetSupport,Amadey Loader,XMRig,clipboard hijackers,Lumma Stealer. - Các loại tệp như tệp đính kèm HTML trong email spam, lệnh PowerShell được mã hóa Base64 cũng như tệp MSI và VBS độc hại.

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống chiến dịch tấn công này:

- Đào tạo nhận thức người dùng: Nhấn mạnh về sự nguy hiểm khi thực thi lệnh PowerShell từ các nguồn không đáng tin cậy, đặc biệt là những rủi ro liên quan đến việc tải xuống và chạy tập lệnh từ thông báo lỗi giả mạo.

- Triển khai các giải pháp Email Security: Triển khai tính năng lọc email để phát hiện và chặn các tệp đính kèm và liên kết độc hại.

- Bảo mật trình duyệt và hệ thống: Kích hoạt các tính năng bảo mật trong trình duyệt để chặn các tập lệnh và lớp phủ độc hại.

- Triển khai các giải pháp Endpoint Protection: Nhằm mục đích phát hiện và chặn hoạt động của PowerShell độc hại.

-

Sử dụng các dịch vụ an ninh mạng: Giám sát lưu lượng mạng để phát hiện các dấu hiệu hoạt động bất thường, chẳng hạn như thực thi PowerShell lạ hoặc kết nối với các tên miền độc hại. Sử dụng các tường lửa và hệ thống phát hiện xâm nhập để xác định và ngăn chặn hành vi đáng ngờ.

-

Cập nhật bản vá: Thường xuyên kiểm tra và cập nhật các bản vá của hệ điều hành, trình duyệt, antivirus, phần mềm chống mã độc,…

Tham khảo

| Bài viết độc quyền của chuyên gia FPT IS

Trần Hoàng Phong – Trung tâm An toàn, bảo mật thông tin FPT |