Phát hiện tấn công phishing do AI phát triển nhắm vào người dùng Microsoft

Một chiến dịch phishing đang diễn ra nhắm vào người dùng Microsoft Outlook đã hoạt động từ tháng 3/2025, sử dụng một bộ công cụ tinh vi với các dấu hiệu rõ ràng của phát triển có hỗ trợ bởi AI.

Chiến dịch này được ghi nhận dựa trên một chữ ký đặc biệt gồm bốn biểu tượng nấm (🍄) trong chuỗi “OUTL”, và đã được quan sát trong hơn 75 lần triển khai khác nhau.

Cách hoạt động của bộ công cụ

- Bộ công cụ phishing này giả mạo giao diện đăng nhập Outlook của Microsoft với các yêu cầu bằng ngôn ngữ tuỳ thuộc vào mục đính tấn công nạn nhân thuộc quốc gia nào, tạo ra trang đăng nhập giả rất thuyết phục để lừa người dùng nhập thông tin.

- Khi người dùng nhập tên đăng nhập và mật khẩu, bộ công cụ ngay lập tức bổ sung dữ liệu đã đánh cắp bằng cách truy vấn hai dịch vụ API bên ngoài để thu thập địa chỉ IP và thông tin vị trí (geolocation) của nạn nhân.

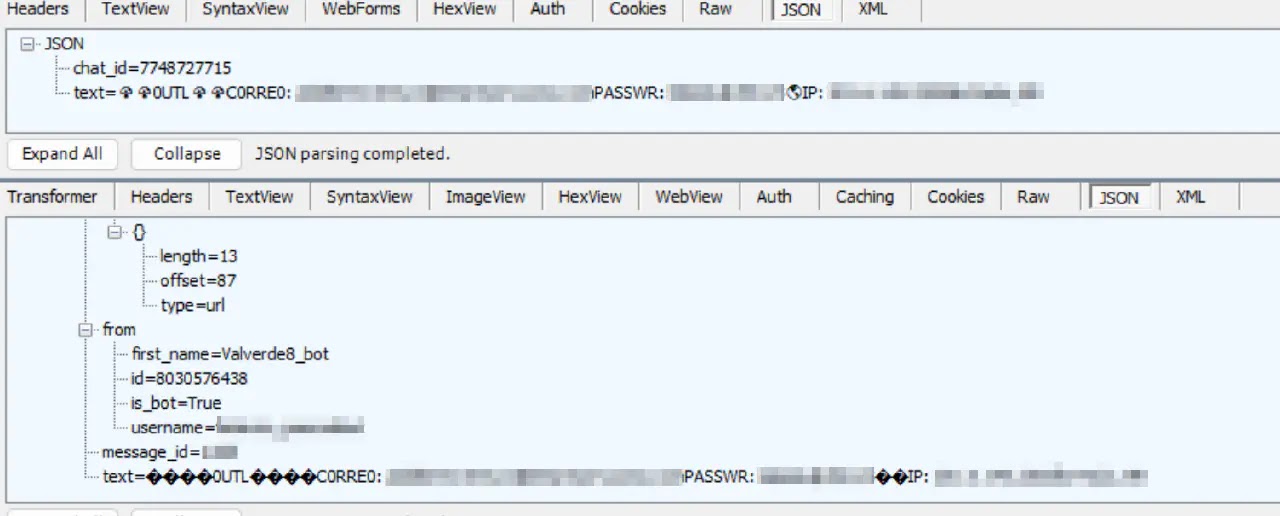

- Toàn bộ dữ liệu này bao gồm email, mật khẩu, địa chỉ IP và thông tin vị trí — sau đó được gửi tự động đến kẻ tấn công thông qua bot Telegram và webhook Discord.

Đặc điểm kỹ thuật đáng chú ý

- Nghiên cứu cho thấy bộ công cụ này có nhiều biến thể khác nhau với các mức độ che giấu mã độc (obfuscation) và bẫy chống phân tích khác nhau nhưng vẫn tuân theo cùng một mô hình hoạt động chung.

- Một phiên bản gần đây được gọi là disBLOCK.js có mã được định dạng rõ ràng, với các hàm và chú thích bằng tiếng Tây Ban Nha, cho thấy rất có thể mã nguồn đã được tạo bằng công cụ AI hơn là viết tay (code generation).

Mô hình tấn công & nền tảng phân phối

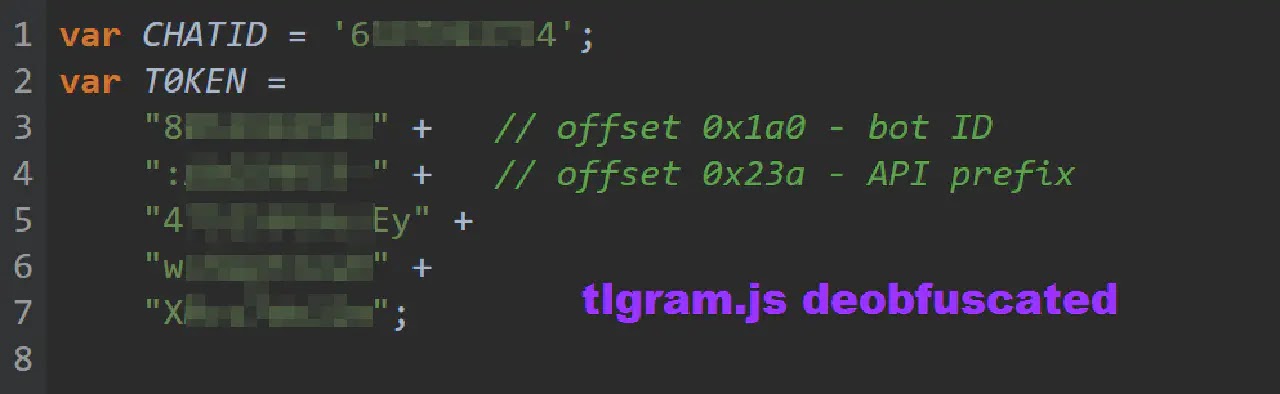

Bộ công cụ này sử dụng kiến trúc modular, tách biệt phần dữ liệu cấu hình khỏi phần logic thực thi, giúp kẻ tấn công dễ dàng thay đổi các thông số (như token bot Telegram, ID chat, v.v.) mà không cần thay đổi toàn bộ mã nguồn.

Ngoài ra bộ công cụ giả mạo giao diện đăng nhập Outlook của Microsoft với hướng dẫn bằng ngôn ngữ mẹ đẻ của nạn nhân, tạo cảm giác chân thực để lừa nạn nhân nhập thông tin đăng nhập email. Sau khi nạn nhân submit, kit ngay lập tức thu thập thêm dữ liệu như địa chỉ IP và vị trí địa lý bằng cách truy vấn các API công khai (api.ipify.org và ipapi.co). Dữ liệu bị đánh cắp được đóng gói theo định dạng chuẩn: “OUTL CORREO: [email] PASSWR: [mật khẩu] IP: [địa chỉ IP]” kèm thông tin vị trí, sau đó gửi về cho tin tặc qua bot Telegram hoặc webhook Discord.

Việc sử dụng webhook Discord như một kênh gửi dữ liệu là một thay đổi chiến thuật đáng chú ý vì các webhook chỉ cho phép viết (write-only), tức là ngay cả khi một nhà phân tích an ninh phát hiện được URL webhook, họ cũng không thể xem lại dữ liệu lịch sử đã gửi.

Nhận định

Chiến dịch này cho thấy một xu hướng mới trong phishing:

Kết hợp công nghệ AI vào việc tạo và tùy biến mã độc để giảm bớt yêu cầu kỹ thuật của kẻ tấn công.

Phối hợp với các nền tảng phân phối dữ liệu hiện đại như Telegram và Discord để ẩn nấp và tăng tốc thu thập dữ liệu.

Mô hình này phù hợp với cách thức phát triển “Phishing-as-a-Service (PhaaS)”, tức là bộ công cụ được dùng và tái sử dụng bởi nhiều nhóm tấn công khác nhau.

\=» AI đang thay đổi cuộc chơi trong tấn công phishing năm 2026

Không chỉ riêng trường hợp này, năm 2026 đang chứng kiến sự bùng nổ của các bộ phishing kit sử dụng AI để phát triển và vận hành. Theo các báo cáo từ Barracuda, Hoxhunt và các chuyên gia an ninh mạng:

- Hơn 90% các vụ đánh cắp thông tin đăng nhập dự kiến sẽ liên quan đến phishing kit tinh vi vào cuối 2026.

- AI giúp tin tặc tạo email cá nhân hóa siêu thuyết phục, không lỗi chính tả, đa ngôn ngữ, thậm chí sử dụng deepfake giọng nói hoặc video để lừa nạn nhân.

- Các kit mới như BlackForce hay Salty2FA có khả năng bypass MFA (xác thực đa yếu tố) bằng kỹ thuật Man-in-the-Browser hoặc tấn công realtime.

- Xu hướng PhaaS 2.0: Tin tặc không cần kỹ năng lập trình cao, chỉ cần thuê kit với gói subscription, hỗ trợ khách hàng và tích hợp AI tự động.

Những bộ kit như thế này hạ thấp ngưỡng tham gia tội phạm mạng, khiến số lượng tấn công tăng vọt, một số báo cáo ghi nhận hàng triệu chiến dịch phishing mỗi quý. Đây không còn là “trò chơi số lượng” mà đã trở thành cuộc chiến công nghệ cao, nơi AI hỗ trợ cả tấn công lẫn phòng thủ.

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị một số biện pháp giúp nâng cao nhận thưc và bảo vệ cho tổ chức, cá nhân khỏi các cuộc tấn công phishing đầy tinh vi trong tương lai như sau:

- Kích hoạt MFA phishing-resistant (như FIDO2 hoặc passkey) thay vì SMS/push notification dễ bị bypass.

- Đào tạo nhân viên liên tục: Nhận diện dấu hiệu lạ như yêu cầu đăng nhập bất ngờ, kiểm tra URL thực sự (hover chuột hoặc click phải).

- Sử dụng công cụ AI phòng thủ: Các giải pháp hiện đại như Secure Email Gateway nâng cao hoặc training simulation dựa trên AI để mô phỏng tấn công thực tế.

- Theo dõi dấu hiệu bất thường: IP lạ, vị trí địa lý không khớp khi đăng nhập.

- Không bao giờ nhập mật khẩu vào trang không phải domain chính thức của Microsoft (outlook.com hoặc microsoft.com).

Tham khảo

- New Phishing Kit with AI-assisted Development Attacking Microsoft Users to Steal Logins

- New Advanced Phishing Kits Use AI and MFA Bypass Tactics to Steal Credentials at Scale

- Phishing Trends Report (Updated for 2026) (Hoxhunt)

- Threat Intelligence Report 2025 (Hoxhunt)

| Bài viết độc quyền của chuyên gia FPT IS

Nguyễn Văn Trung – Trung tâm An toàn, bảo mật thông tin FPT |