Ransomware Mallox: Biến thể mới và xu hướng mối đe dọa ransomware hiện nay.

Một chi nhánh của tổ chức ransomware Mallox, còn được gọi là TargetCompany, đã được phát hiện sử dụng một phiên bản sửa đổi của ransomware Kryptina để tấn công các hệ thống Linux.

Thông tin chi tiết của biến thể mới

Biến thể mới của ransomware Mallox cho Linux dựa trên mã Kryptina bị rò rỉ

Biến thể mới liên kết với tổ chức ransomware Mallox đã tạo ra một biến thể mới nhắm vào hệ thống Linux. Biến thể này dựa trên mã nguồn của ransomware Kryptina bị rò rỉ.

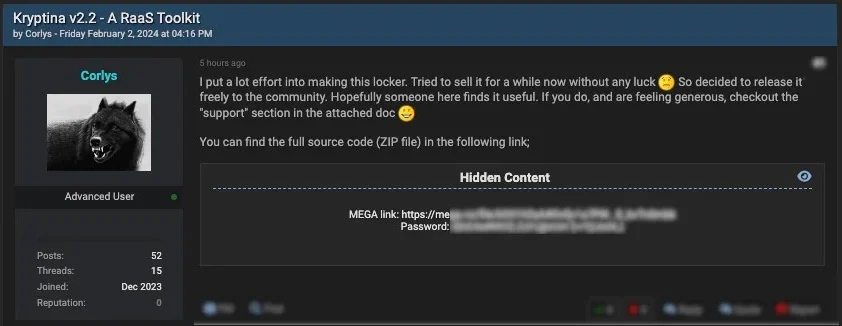

Kryptina được ra mắt như một nền tảng ransomware-as-a-service (RaaS) giá rẻ (500-800 đô la) nhắm vào các hệ thống Linux vào cuối năm 2023 nhưng không thu hút được cộng đồng tội phạm mạng.

Đây là một ví dụ về cách các nhóm tội phạm mạng tận dụng mã nguồn bị rò rỉ để phát triển các công cụ tấn công mới. Việc chuyển sang nhắm mục tiêu Linux cho thấy Mallox đang mở rộng phạm vi hoạt động của mình.

Nguồn gốc của biến thể mới:

- Vào tháng 2 năm 2024, người quản trị được cho là của Kryptina, sử dụng bí danh “Corlys”, đã rò rỉ mã nguồn của Kryptina miễn phí trên các diễn đàn hacking, có lẽ đã được các tác nhân ransomware ngẫu nhiên quan tâm đến việc có được một biến thể Linux đang hoạt động thu thập.

Điều này minh họa cách thức các nhóm tội phạm mạng có thể nhanh chóng tận dụng các công cụ có sẵn để phát triển các mối đe dọa mới.

Đặc điểm của biến thể mới:

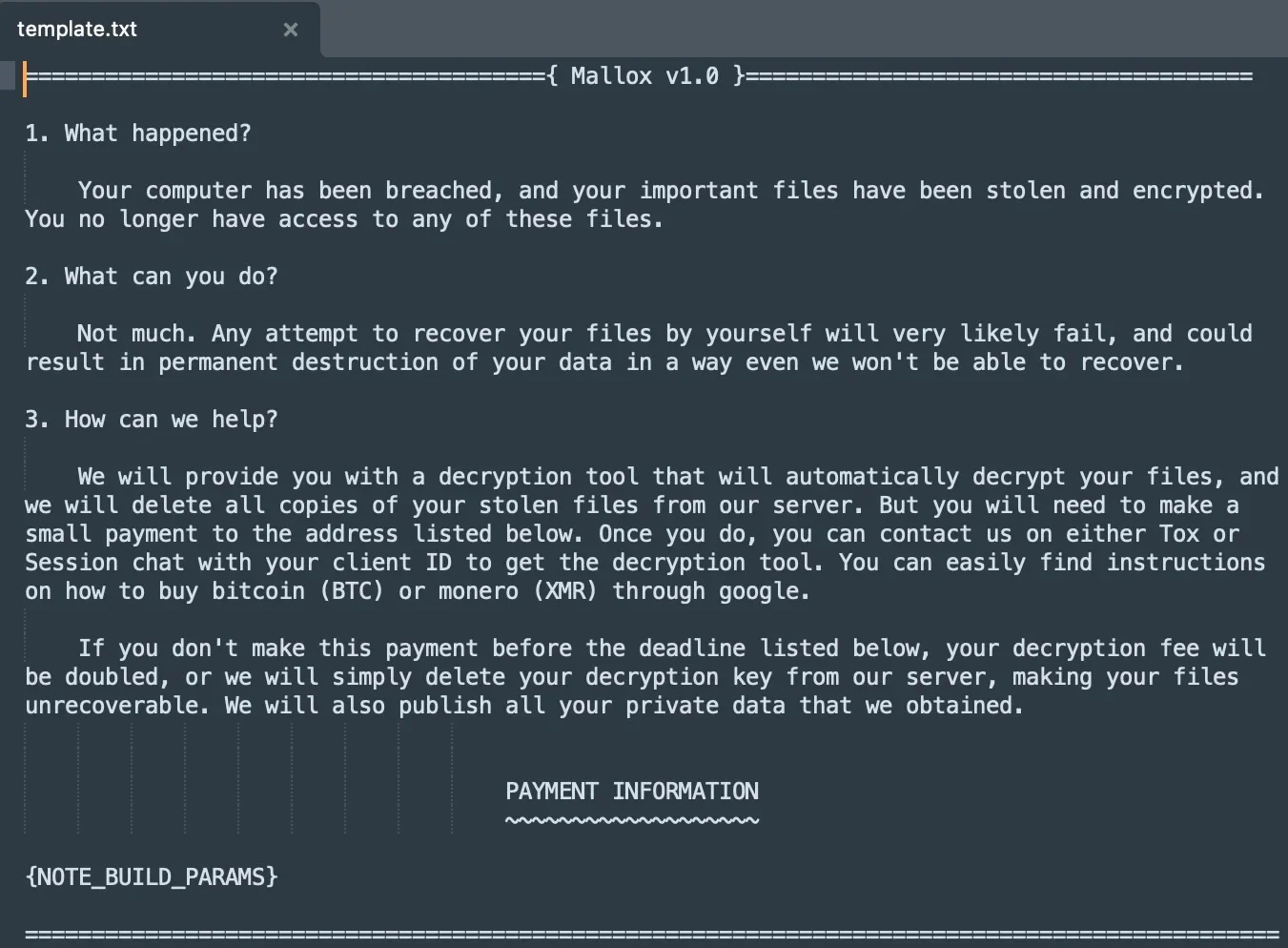

- Được gọi là “Mallox Linux 1.0”

- Sử dụng phần lớn mã nguồn gốc của Kryptina

- Chỉ thay đổi giao diện và loại bỏ các tham chiếu đến Kryptina

Mã độc được đổi tên “Mallox Linux 1.0”, sử dụng mã nguồn cốt lõi của Kryptina, cùng cơ chế mã hóa AES-256-CBC và các quy trình giải mã, cũng như các tham số cấu hình và trình xây dựng dòng lệnh giống nhau.

Mallox chỉ sửa đổi giao diện và tên, loại bỏ các tham chiếu đến Kryptina trên các ghi chú đòi tiền chuộc, tập lệnh và tệp, và chuyển đổi tài liệu hiện có thành dạng “tinh gọn”, để lại tất cả phần còn lại không thay đổi.

Ghi chú đòi tiền chuộc của Mallox Linux 1.0

Mức độ ảnh hưởng

Việc sử dụng mã nguồn Kryptina cho phép Mallox nhanh chóng phát triển một biến thể Linux hiệu quả. Điều này có thể dẫn đến sự gia tăng nhanh chóng các cuộc tấn công nhắm vào hệ thống Linux.

Do biến thể này dựa trên mã Kryptina đã biết, các giải pháp bảo mật hiện có có thể dễ dàng cập nhật để phát hiện nó. Tuy nhiên, các tổ chức chưa cập nhật hệ thống bảo mật của mình vẫn có thể gặp rủi ro.

Các tổ chức cần nhanh chóng đánh giá lại chiến lược bảo mật của mình, đặc biệt chú ý đến việc bảo vệ hệ thống Linux và cập nhật các biện pháp phòng ngừa ransomware

IOCs

Hash SHA-256:

0427a9f68d2385f7d5ba9e9c8e5c7f1b6e829868ef0a8bc89b2f6dae2f2020c4

Files SHA1

0b9d2895d29f7d553e5613266c2319e10afdda78 0de92527430dc0794694787678294509964422e6 0e83d023b9f6c34ab029206f1f11b3457171a30a 0f1aea2cf0c9f2de55d2b920618a5948c5e5e119 0f632f8e59b8c8b99241d0fd5ff802f31a3650cd 1379a1b08f938f9a53082150d53efadb2ad37ae5 21bacf8daa45717e87a39842ec33ad61d9d79cfe 262497702d6b7f7d4af73a90cb7d0e930f9ec355 29936b1aa952a89905bf0f7b7053515fd72d8c5c 2b3fc20c4521848f33edcf55ed3d508811c42861 341552a8650d2bdad5f3ec12e333e3153172ee66 43377911601247920dc15e9b22eda4c57cb9e743 58552820ba2271e5c3a76b30bd3a07144232b9b3 5cf67c0a1fa06101232437bee5111fefcd8e2df4 88a039be03abc7305db724079e1a85810088f900 9050419cbecc88be7a06ea823e270db16f47c1ea 93ef3578f9c3db304a979b0d9d36234396ec6ac9 a1a8922702ffa8c74aba9782cca90c939dfb15bf b07c725edb65a879d392cd961b4cb6a876e40e2d b27d291596cc890d283e0d3a3e08907c47e3d1cc b768ba3e6e03a77004539ae999bb2ae7b1f12c62 c20e8d536804cf97584eec93d9a89c09541155bc c4d988135e960e88e7acfae79a45c20e100984b6 d46fbc4a57dce813574ee312001eaad0aa4e52de d618a9655985c33e69a4713ebe39d473a4d58cde dc3f98dded6c1f1e363db6752c512e01ac9433f3 ee3cd3a749f5146cf6d4b36ee87913c51b9bfe93 ef2565c789316612d8103056cec25f77674d78d1 f17d9b3cd2ba1dea125d2e1a4aeafc6d4d8f12dc

Network Comms

185[.]73.125[.]6

grovik71[.]theweb[.]place

whyers[.]io

https://whyers[[.]]io/QWEwqdsvsf/ap.php

http://80.66[[.]]75.44

http://80.66[[.]]76.251

http://87.251[[.\75.92

Tox ID

290E6890D02FBDCD92659056F9A95D80854534A4D76EE5D3A64AFD55E584EA398722EC2D3697

BTC Address18CUq89XR81Y7Ju2UBjER14fYWTfVwpGP3

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống mã độc Ransomware Mallox:

- Thường xuyên cập nhật hệ điều hành, ứng dụng và phần mềm bảo mật trên cả Windows và Linux u tiên vá các lỗ hổng bảo mật nghiêm trọng

- Triển khai tường lửa thế hệ mới (NGFW) và hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS). Phân đoạn mạng để hạn chế sự lây lan của malware trong trường hợp bị xâm nhập.

- Sử dụng VPN cho truy cập từ xa và mã hóa dữ liệu truyền tải.

- Áp dụng nguyên tắc đặc quyền tối thiểu (Principle of Least Privilege).

- Sử dụng xác thực đa yếu tố (MFA) cho tất cả tài khoản, đặc biệt là tài khoản quản trị.

- Thực hiện sao lưu dữ liệu thường xuyên theo quy tắc 3-2-1 (3 bản sao, 2 loại phương tiện, 1 bản ngoại tuyến). Kiểm tra tính toàn vẹn của bản sao lưu và thực hành khôi phục dữ liệu định kỳ. Lưu trữ bản sao lưu offline hoặc air-gapped để tránh bị mã hóa trong trường hợp tấn công.

- Triển khai hệ thống SIEM (Security Information and Event Management) để theo dõi hoạt động bất thường. Xây dựng và duy trì một đội ngũ ứng phó sự cố (CSIRT) phát triển và thực hành kế hoạch ứng phó sự cố ransomware.Khuyến nghị

Tham khảo

New Mallox ransomware Linux variant based on leaked Kryptina code <https://www.bleepingcomputer.com/news/security/new-mallox-ransomware-linux-variant-based-on-leaked-kryptina-code/\>

| Tác giả Trần Hoàng Phong

Kỹ sư bảo mật Công nghệ thông tin, FPT IS |

Điều này minh họa cách thức các nhóm tội phạm mạng có thể nhanh chóng tận dụng các công cụ có sẵn để phát triển các mối đe dọa mới.

Điều này minh họa cách thức các nhóm tội phạm mạng có thể nhanh chóng tận dụng các công cụ có sẵn để phát triển các mối đe dọa mới.