Chỉ cách bạn 10 mét, kẻ tấn công có thể biến tai nghe thành thiết bị gián điệp

Một lỗ hổng Bluetootht có thể biến tai nghe không dây thành công cụ nghe lén và bàn đạp xâm nhập điện thoại mà không cần tương tác từ người dùng.

Tổng quan

Tai nghe Bluetooth từ lâu đã được xem như là một thiết bị cá nhân “vô hại” với những mục đích cụ thể như: nghe nhạc, gọi điện hay hỗ trợ trợ lý ảo. Tuy nhiên cuối tháng 12 năm 2025, các nghiên cứu bảo mật thuộc ERNW đã tìm ra chuỗi lổ hổng zero-day làm thay đổi hoàn toàn suy nghĩ trên. Một loạt lỗ hổng nghiêm trọng trong chip Bluetooth do Airoha Systems phát triển cho thấy: tai nghe không dây có thể trở thành công cụ nghe lén cũng như một điểm xâm nhập hoàn hảo cho hacker trong thế giới tội phạm mạng ngày nay.

Bộ ba lỗ hổng nghiêm trọng lần lượt là CVE-2025-20700, CVE-2025-20701 và CVE-2025-20702 đã được tìm thấy. Những lỗ hổng này không nằm ở ứng dụng hay hệ điều hành, mà nó xuất phát trực tiếp từ firmware và giao thức nội bộ của chip Bluetooth. Đáng lo ngại hơn, kẻ tấn công không cần kết nối, không cần xác thực hay các tương tác người dùng mà thay vào đó chúng chỉ cần ở trong phạm vi Bluetooth là đủ để khai thác. Từ việc đọc/ghi bộ nhớ tai nghe, nghe trộm qua microphone, cho đến đánh cắp khóa kết nối để mạo danh thiết bị và truy cập smartphone, phạm vi ảnh hưởng vượt xa những rủi ro Bluetooth truyền thống.

Danh sách thiết bị ảnh hưởng

- Beyerdynamic

- Amiron 300

- Bose

- QuietComfort Earbuds

- EarisMax

- Bluetooth Auracast Sender

- Jabra

- Elite 8 Active

- JBL

- Endurance Race 2

- Live Buds 3

- Jlab

- Epic Air Sport ANC

- Marshall

- ACTON III

- MAJOR V

- MINOR IV

- MOTIF II

- STANMORE III

- WOBURN III

- MoerLabs

- EchoBeatz

- Sony

-

- CH-720N

- Link Buds S

- ULT Wear

- WF-1000XM3

- WF-1000XM4

- WF-1000XM5

- WF-C500

- WF-C510-GFP

- WH-1000XM4

- WH-1000XM5

- WH-1000XM6

- WH-CH520

- WH-XB910N

- WI-C100

- Teufel

- Tatws2

Ảnh hưởng chính

-

- Nghe lén trái phép.

- Xâm phạm quyền riêng tư cá nhân.

- Chiếm quyền thiết bị đã ghép nối.

- Mở rộng tấn công sang smartphone.

- Rủi ro lan rộng trên quy mô lớn.

- Khó phát hiện và giám sát.

Mô tả lỗ hổng

- CVE-2025-20700

- Mã định danh: CVE-2025-20700

- Mức độ nguy hiểm: High

- Điểm CVSS: 8.8

- Loại lỗ hổng: EoP

- Mô tả: Lỗ hổng cho phép leo thang đặc quyền từ xa mà không cần thêm đặc quyền thực thi nào. Với lố hổng này sự tương tác của người dùng là không cần thiết.

- CVE-2025-20701

- Mã định danh: CVE-2025-20701

- Mức độ nguy hiểm: High

- Điểm CVSS: 8.8

- Loại lỗ hổng: EoP

- Mô tả: Lỗ hổng cho phép bỏ qua quyền và truy cập dữ liệu quan trọng của giao thức RACE thông qua dịch vụ Bluetooth LE GATT.

- CVE-2025-20702

- Mã định danh: CVE-2025-20702

- Mức độ nguy hiểm: Critical

- Điểm CVSS: 9.6

- Loại lỗ hổng: EoP

- Mô tả: Lỗ hổng cho phép bỏ qua quyền và truy cập dữ liệu quan trọng của giao thức RACE thông qua dịch vụ Bluetooth LE GATT.

Định nghĩa ban đầu

Bluetooth LE GATT ?

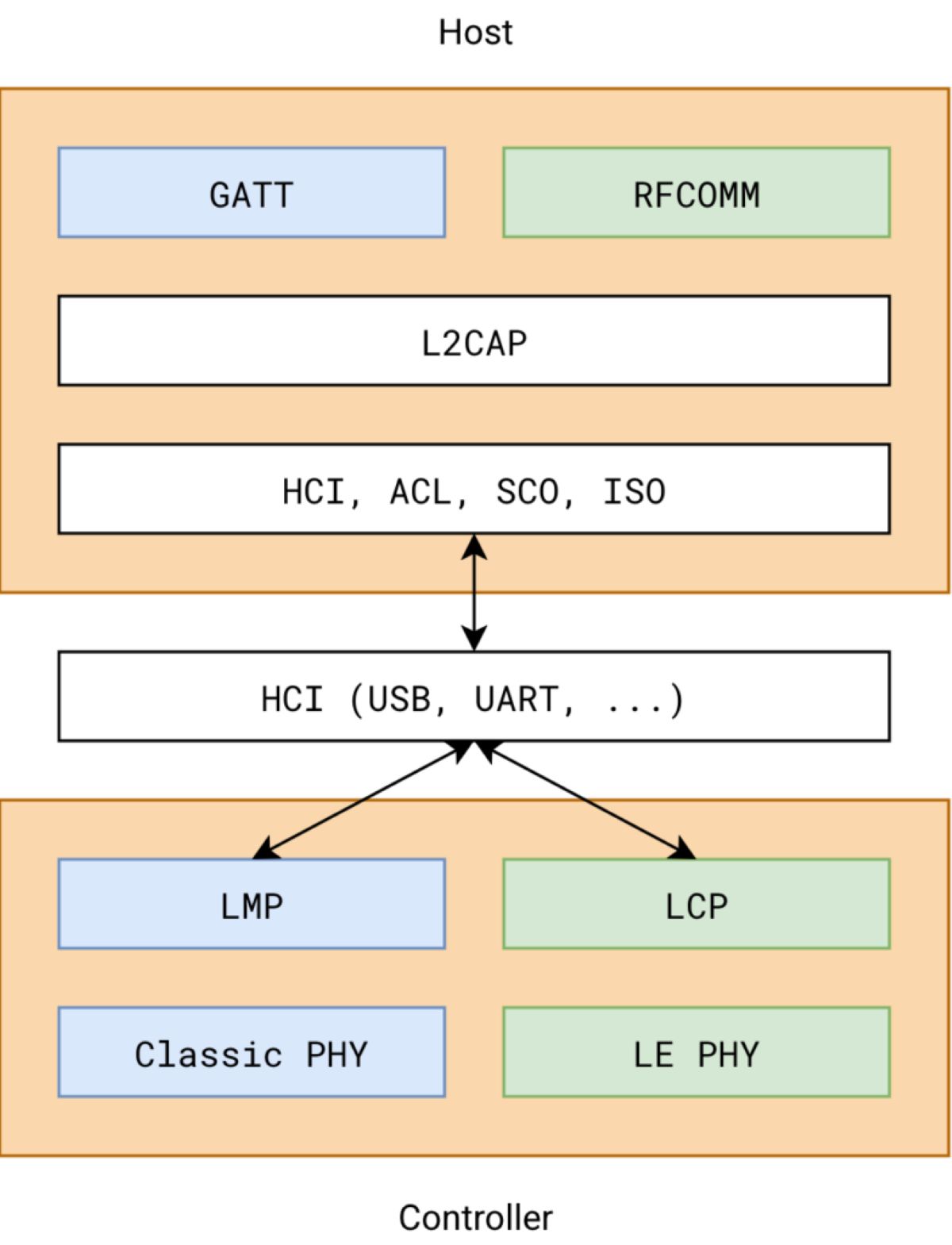

Như có đề cập bên trên thì chuỗi lỗ hổng này liên quan tới Bluetooth LE GATT (Generic Attribute Profile) và giao thức RACE. Trước khi đào sâu vào chi tiết lỗ hổng chúng ta cùng đi qua một vài định nghĩa trong phần mở đầu trên.

Bluetooth LE GATT (Generic Attribute Profile) là mô hình giao tiếp dữ liệu được sử dụng trong Bluetooth Low Energy (BLE), cho phép các thiết bị Bluetooth trao đổi dữ liệu theo cấu trúc chuẩn, nhẹ và tiết kiệm năng lượng. Hiểu một cách đơn giản thì GATT định nghĩa cách một thiết bị đọc hoặc ghi dữ liệu từ thiết bị Bluetooth khác.

GATT được tổ chức theo kiểu dữ liệu mô hình phân cấp

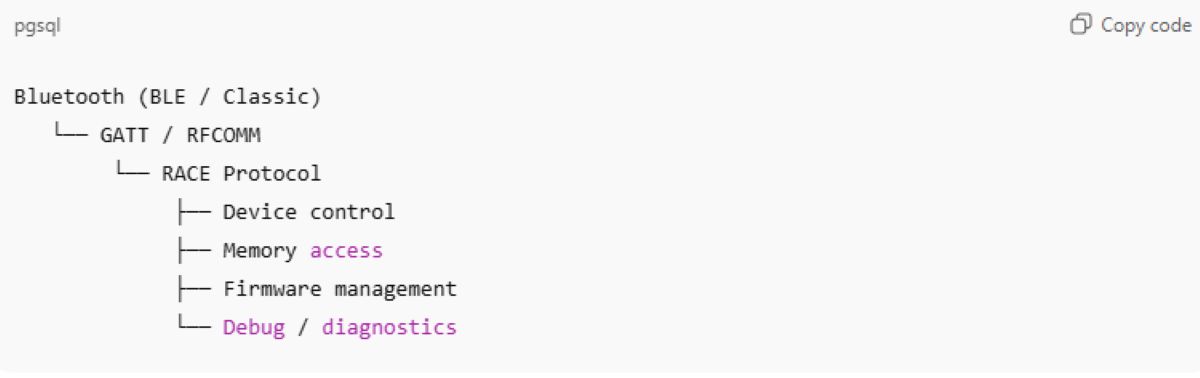

Giao thức RACE ?

RACE (Remote Access Control Engine) là giao thức nội bộ (vendor-specific) do Airoha Systems thiết kế, được tích hợp trong firmware chip Bluetooth dùng cho tai nghe, earbuds và thiết bị âm thanh không dây. Trong kiến trúc Airoha, RACE hoạt động như “cổng quản trị” của thiết bị:

Chính mô hình cấu trúc như này đã để lại một số vấn đề bảo mật nghiêm trọng của RACE

- RACE bị phơi bày ra bên ngoài

- Thiếu xác thực và phân quyền

- Quyền truy cập quá cao

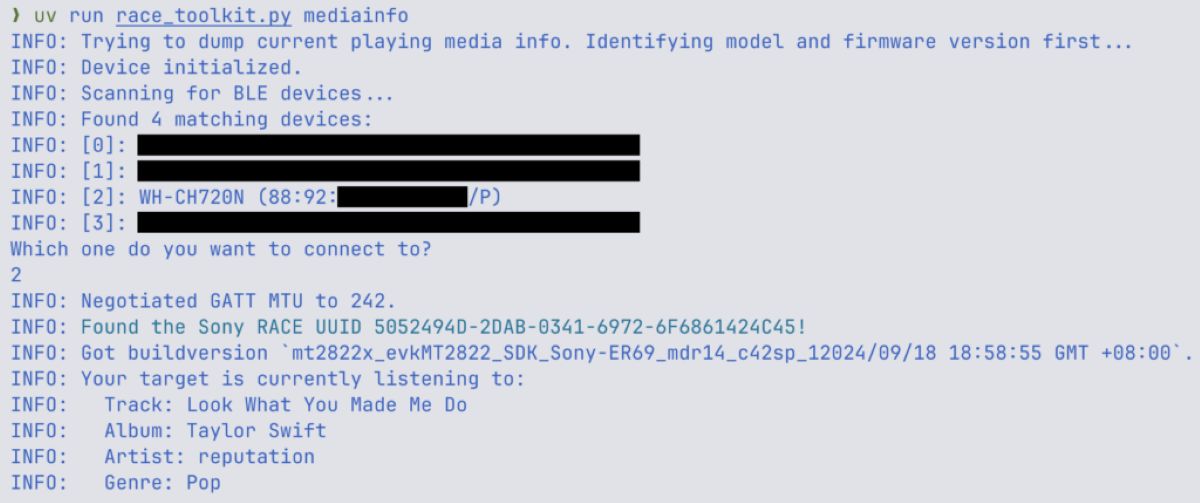

Trong quá trình phân tích các chuyên gia đã ghi nhận có 4 Command mà những kẻ tấn công có thể sử dụng để khai thác:

- Get Build Version (0x1E08): Command này sẽ trả về mô hình SOC cũng như phiên bản SDK / firmware. Điều này vô tình cho phép fingerprinting chính xác thiết bị.

- Dòng chip cụ thể.

- Phiên bản SDK dễ bị tổn thương.

- Khoảng thời gian build → suy đoán patch level.

- Read Flash (0x0403): Command sẽ đọc dữ liệu trực tiếp từ flash memory bao gồm: Vùng lưu trữ, số trang, địa chỉ bộ nhớ. Điều này cũng sẽ gây ra rò rỉ Firmware độc quyền giúp kẻ tấn công trích xuất: Bluetooth keys, Pairing data hay cả logic nội bộ của thiết bị.

- Read/Write RAM (0x1680 / 0x1681): Command này sẽ có chức năng đọc toàn bộ không gian RAM. Như đã biết thì RAM là nơi lưu trữ và chứa trạng thái runtime, điều khiển luồng thực thi cũng như giao tiếp trực tiếp với phần cứng. Một khi sử dụng các yếu tố này kẻ tấn công có thể thao túng trạng thái thiết bị hay đơn giản là bypass logic bảo vệ.

- Get BD_ADDR (0x0CD5): Trả về Bluetooth Classic public address (MAC) của thiết bị nhằm vô hiệu hóa các biện pháp randomization ở tầng cao hơn hoặc hỗ trợ tracking thụ động trong không gian công cộng.

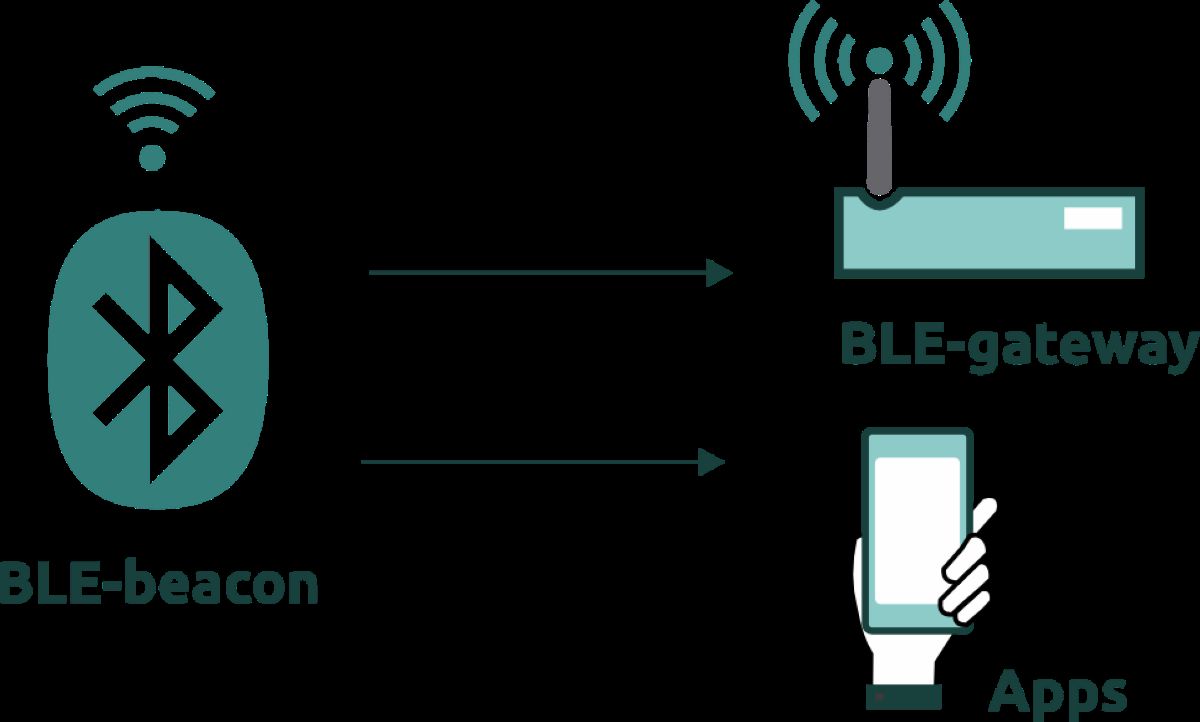

BLE là gì?

Bluetooth Low Energy (BLE) còn được gọi là Bluetooth Smart, xuất hiện từ Bluetooth 4.0.

Mục tiêu chính của BLE:

- Tiết kiệm pin tối đa

- Hỗ trợ thiết bị nhỏ, IoT

- Giao tiếp ngắt quãng, không cần kết nối liên tục

BLE hoạt động theo mô hình Client – Server

- GATT Server: Thiết bị BLE (ví dụ: tai nghe, smartwatch)

- GATT Client: Điện thoại, máy tính

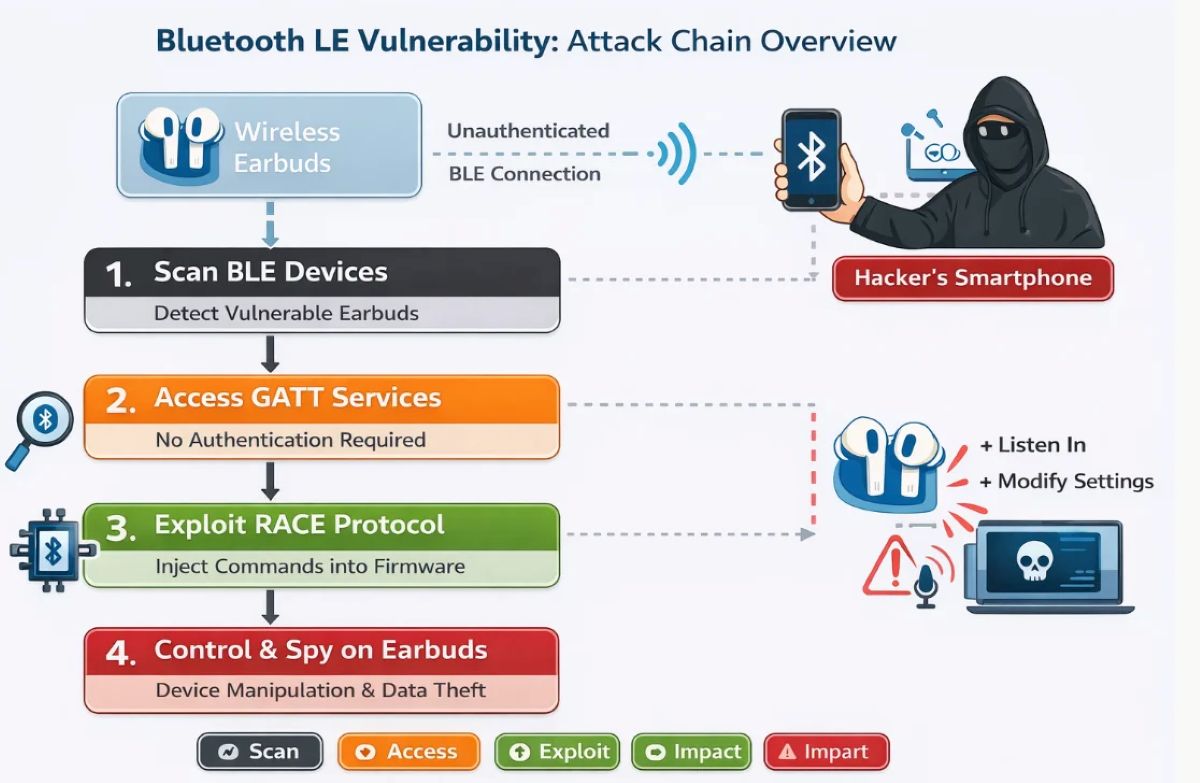

Quá trình tấn công

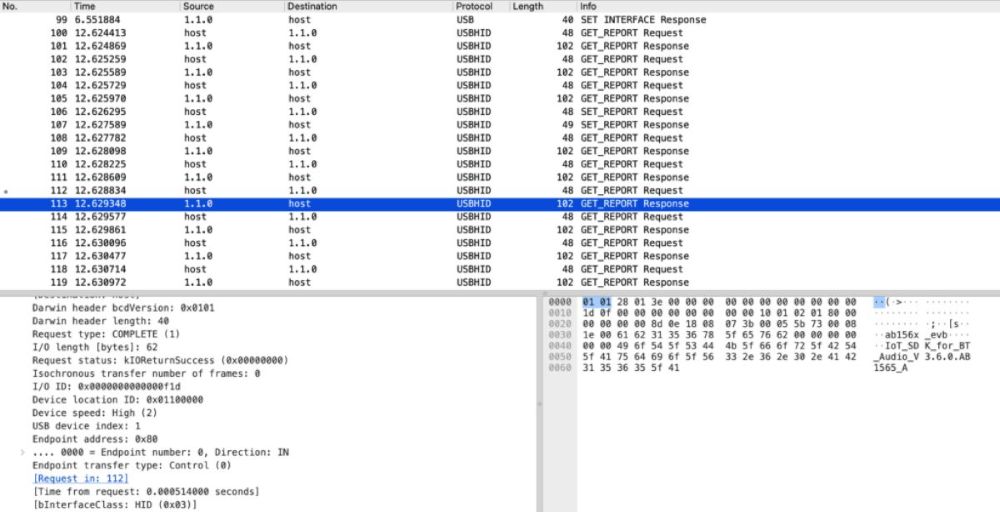

Đầu tiên để có thể thực hiện khai thác một cặp tai nghe thì kẻ tấn công sẽ cần kết nối với chúng. Để có thể làm điều đó thì kẻ tấn công đã tận dụng CVE-2025-20700 cho bước phát hiện và kết nối ban đầu. Như đã đề cập trước đó thì các dòng tai nghe trên thường quảng cáo sự hiện diện của chúng thông qua BLE. Bất kỳ ai trong phạm vi phủ sóng (từ 10m đến 30m) đều có thể quét tìm thiết bị BLE, kết nối với chúng và sử dụng dịch vụ GATT thích hợp để nói giao thức RACE. Đây là điểm then chốt: không cần user đồng ý hay nhấn nút để kết nối – điều mà Bluetooth thiết kế ban đầu phải có.

Sau khi đã thực hiện kết nối dịch vụ RACE protocol thành công, kẻ tấn công tiếp tục dò quét và tìm thấy GATT service mở cho RACE và truy cập nó. Trên Bluetooth Classic attacker sử dụng RFCOMM để mở kênh tương tự. Đương nhiên là cả 2 quy trình này đều không có yêu cầu xác thực. Do RACE được thiết kế để debug và flash firmware nên có quyền rất cao trên thiết bị.

Kẻ tấn công đã lợi dụng CVE-2025-20701 trong giai đoạn này để thêm một kênh Bluetooth Classic, và dùng chính nó để:

- Truyền dữ liệu lớn hơn

- Ổn định hơn BLE

- Tương tác sâu với firmware

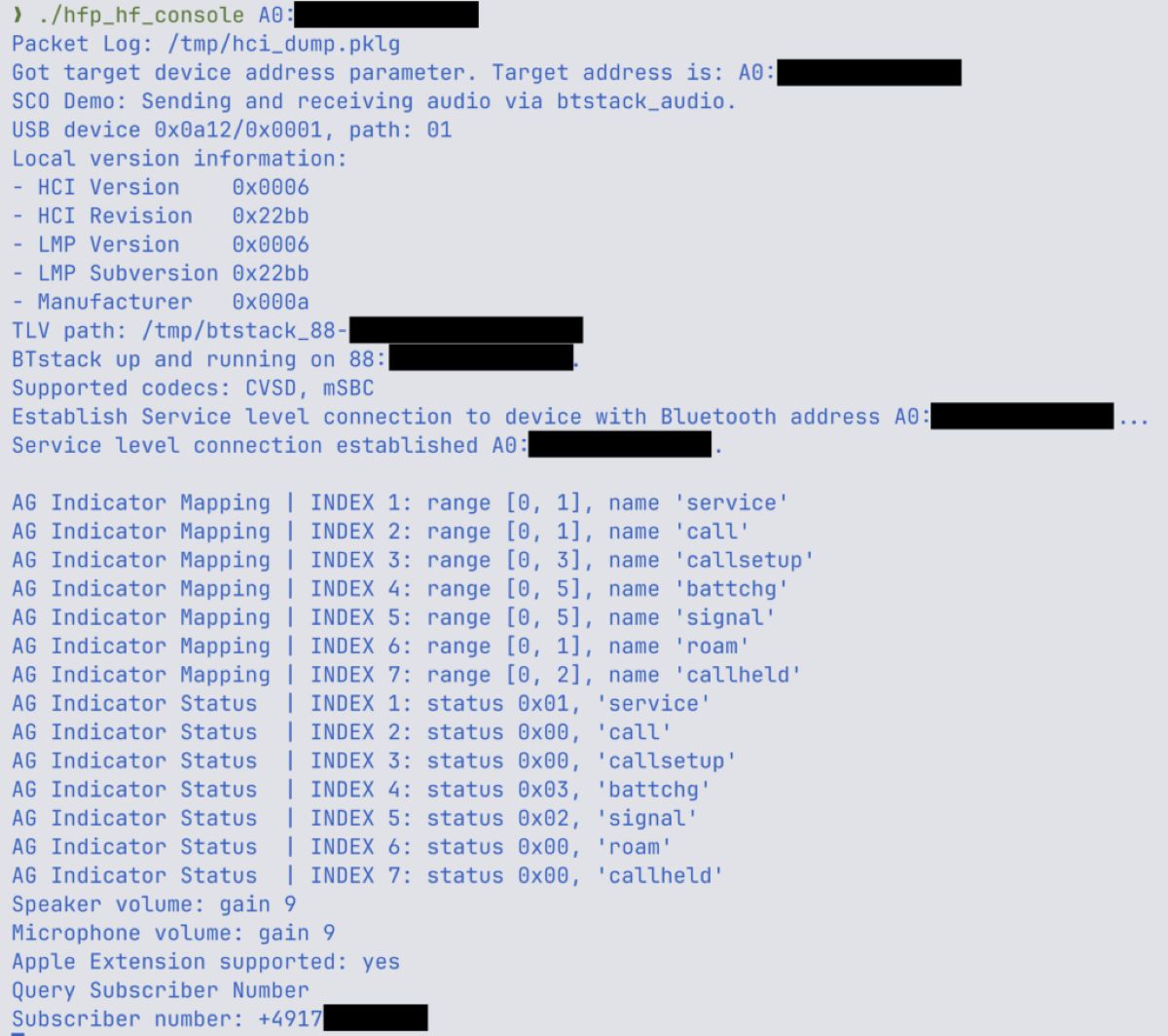

Sau khi đã nằm được trong thiết bị mục tiêu, kẻ tấn công sẽ tìm cách chiếm quyền điều khiển với CVE-2025-20702 – đây cũng là CVE có điểm cao nhất trong chuỗi tấn công lần này và là mục đích cuối cùng của những Attacker. Bằng cách điều khiển RACE, attacker có thể dễ dàng thực hiện:

- Đọc thông tin RAM

- Đọc thông tin Flash

- Dump firmware để phân tích

Với những hành động trên thì kẻ tấn công đã có thể kiểm soát cặp tai nghe của bạn, chúng có thể sử dụng Bluetooth Hands-Free Profile (HFP) để gọi/nhận cuộc gọi thông qua tai nghe. Điều này có thể dẫn tới nghe lén micro hoặc đặt cuộc gọi bất kỳ nếu lợi dụng khóa liên kết đã lấy được.

Một điểm đáng chú ý nữa là khi có khóa liên kết (link keys) có thể dễ dàng mạo danh thiết bị chính chủ nhằm đánh cắp dữ liệu.

Kết luận

Chuỗi lỗ hổng Bluetooth Low Energy được phân tích trong bài viết cho thấy một thực tế đáng lo ngại: các thiết bị tưởng chừng “đơn giản” như tai nghe không dây lại đang sở hữu bề mặt tấn công sâu và phức tạp hơn nhiều so với nhận thức phổ biến. Việc để lộ các dịch vụ BLE và giao thức điều khiển nội bộ mà không có cơ chế xác thực, phân quyền và kiểm soát truy cập phù hợp đã vô tình biến tai nghe thành một điểm truy cập firmware từ xa.

Từ góc nhìn rộng hơn, nghiên cứu này là lời cảnh báo cho toàn bộ hệ sinh thái IoT: mọi giao diện debug, giao thức proprietary và chức năng nội bộ đều cần được xem là bề mặt tấn công tiềm năng. Chỉ khi bảo mật được tích hợp ngay từ khâu thiết kế – thay vì vá lỗi bị động – các thiết bị thông minh mới thực sự an toàn trong môi trường không dây ngày càng phức tạp.

Khuyến nghị

- Cập nhật firmware tai nghe ngay khi có thể

- Kiểm tra và cập nhật firmware thông qua ứng dụng chính hãng của nhà sản xuất (Sony Headphones Connect, Bose Music, JBL Headphones, v.v.).

- Ưu tiên cập nhật ngay khi nhà sản xuất công bố bản vá bảo mật liên quan đến Bluetooth.

- Tránh sử dụng firmware cũ hoặc không rõ nguồn gốc.

- Đối với phiên bản Sony

- Đối với phiên bản Bose

- Đối với phiên bản JBL

- Đối với phiên bản Jabra

- Tắt Bluetooth khi không sử dụng

- Không để Bluetooth luôn bật trên điện thoại hoặc laptop nếu không cần thiết.

- Đặc biệt lưu ý khi ở:

- Quán cà phê

- Sân bay

- Hội nghị, sự kiện đông người

- Văn phòng làm việc

- Gỡ bỏ các thiết bị đã ghép nối không còn sử dụng

- Xóa các tai nghe, thiết bị Bluetooth cũ khỏi danh sách “Paired devices”.

- Điều này giúp:

- Giảm nguy cơ bị lợi dụng khóa kết nối Bluetooth (Link Key).

- Hạn chế attacker mạo danh thiết bị hợp lệ.

- Hạn chế dùng tai nghe Bluetooth trong môi trường nhạy cảm

- Không sử dụng tai nghe Bluetooth khi:

- Họp nội bộ

- Thảo luận thông tin nhạy cảm

- Làm việc liên quan đến dữ liệu quan trọng

- Ưu tiên:

- Tai nghe có dây

- Hoặc thiết bị đã được xác nhận vá lỗi

- Không sử dụng tai nghe Bluetooth khi:

- Tăng cường bảo mật cho thiết bị đã ghép nối

- Bật khóa màn hình mạnh (PIN dài, sinh trắc học).

- Hạn chế quyền của:

- Trợ lý ảo

- Tính năng gọi điện/nhắn tin qua Bluetooth khi màn hình khóa.

- Thường xuyên cập nhật hệ điều hành điện thoại.

Tham khảo

- New Vulnerabilities in Bluetooth Headphones Let Hackers Hijack Connected Smartphone

- This Bluetooth Flaw Turns Popular Headphones Into Eavesdropping Devices

- Bluetooth Headphone Jacking: Full Disclosure of Airoha RACE Vulnerabilities – Insinuator.net

- Product Security Bulletin 2025 | Airoha Technology

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |