OctoV2 Android Banking Trojan – Mã độc mới ngụy trang thành Deepseek AI

Các chuyên gia bảo mật đã phát hiện ra một chiến dịch Android banking Trojan tinh vi giả mạo chatbot AI mới xuất hiện để lừa người dùng. Mã độc này được gọi là OctoV2, đang được phát tán thông qua các trang web lừa đảo bắt chước ứng dụng chatbot AI Deepseek chính thức.

Cách thức lừa đảo

Phần mềm độc hại này được phát tán thông qua một đường link lừa đảo độc hại hxxps://deepsekk[.]sbs

Hình 1. Trang web giả mạo ứng dụng DeepSeek

Khi người dùng nhấp vào tin nhắn, nó sẽ tải xuống tệp DeepSeek.apk độc hại (Hash: e1ff086b629ce744a7c8dbe6f3db0f68) từ trang web hxxps://deepsekk[.]sbs/DeepSeek.apk và lưu tệp vào thư mục “Sdcard/Downloads” của thiết bị như trong Hình 2.

Hình 2. Vị trí lưu ứng dụng Deepseek

Khi người dùng mắc bẫy và cài đặt ứng dụng độc hại “DeepSeek.apk”, ứng dụng sẽ giả mạo icon DeepSeek trong màn hình chính của thiết bị.

Hình 3. Biểu tượng ứng dụng Deepseek giả mạo được tạo bởi phần mềm độc hại

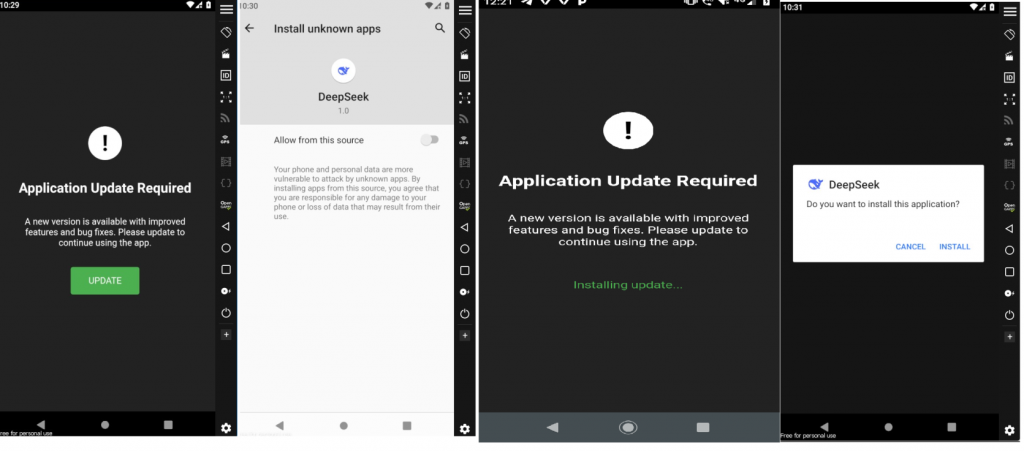

Khi người dùng khởi chạy ứng dụng Deepseek độc hại, màn hình cập nhật sẽ xuất hiện. Khi người dùng nhấp vào “Cập nhật”, một bảng thông báo “Cho phép từ nguồn này” hiện lên và yêu cầu cài đặt một ứng dụng bổ sung khác.

Hình 4. Cài đặt ứng dụng Deepseek client giả mạo

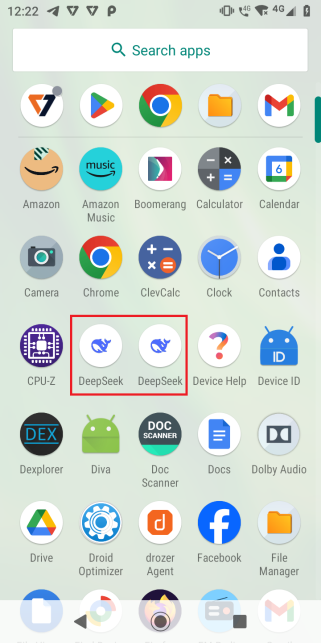

Sau khi hoàn tất quy trình này, một biểu tượng ứng dụng Deepseek khác sẽ xuất hiện trong màn hình chính của thiết bị, như trong Hình 6. Dựa trên điều này, các nhà nghiên cứu kết luận rằng có hai phiên bản phần mềm độc hại Deepseek được cài đặt trên thiết bị, mỗi phiên bản có tên gói khác nhau.

Hình 5. Nhiều biểu tượng Deepseek được tạo bởi phần mềm độc hại

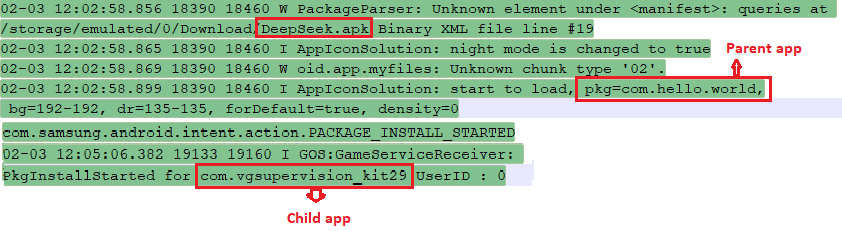

Để xác minh điều này, sử dụng Logcat để hiển thị quá trình cài đặt của hai APK, như trong Hình 6 bên dưới.

Hình 6. Nhật ký logccat

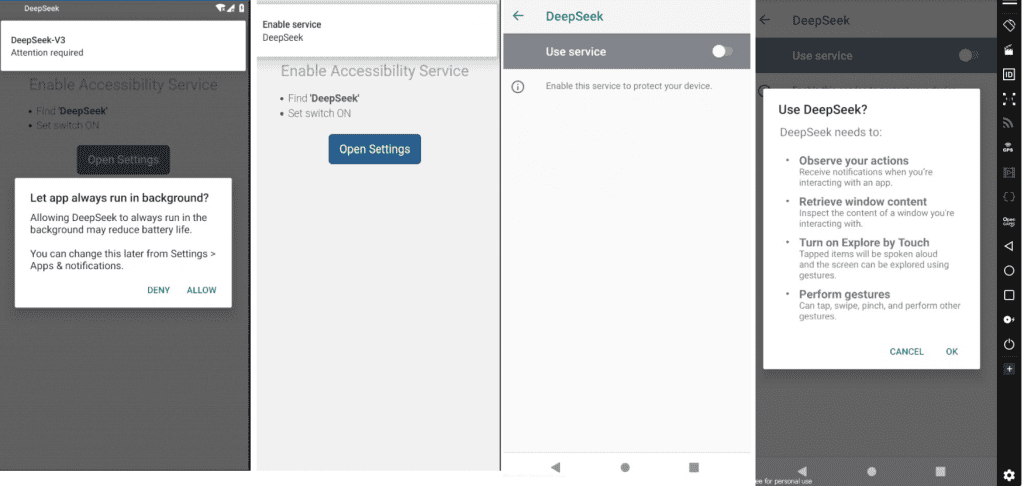

Sau khi phân tích, các nhà nghiên cứu xác định gói “com.hello.world” là ứng dụng cha và “com.vgsupervision_kit29” là ứng dụng con. Sau khi ứng dụng con “com.vgsupervision_kit29” được cài đặt trên thiết bị, nó thường đưa ra gợi ý để người dùng bật Dịch vụ trợ năng trên thiết bị, cho đến khi người dùng cho phép ứng dụng này bật Dịch vụ trợ năng.

Hình 7. Yêu cầu dịch vụ trợ năng từ ứng dụng độc hại

Phân tích kỹ thuật

Trích xuất thông tin

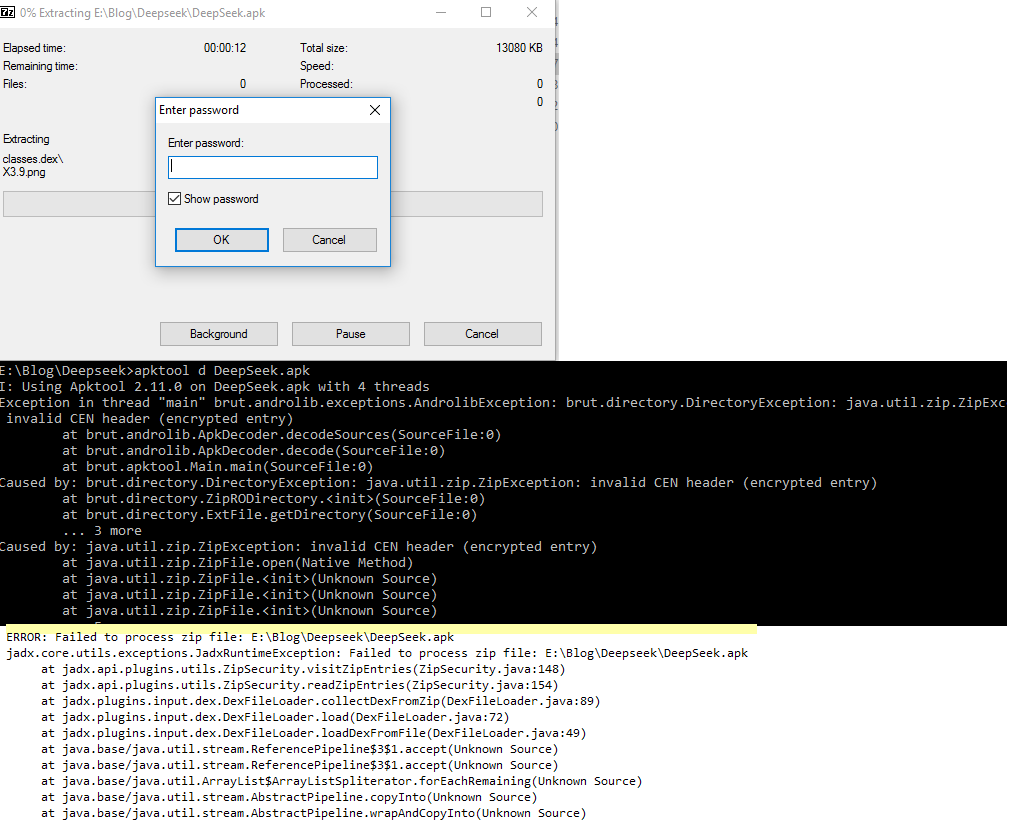

Để tiếp tục phân tích, các nhà nghiên cứu bảo mật đã thử trích xuất apk gốc “deepseek.apk” bằng 7-Zip, nhưng file này đã được mã hoá bằng mật khẩu. Đây là một trong những cơ chế tự bảo vệ của mã độc và nó đang có xu hướng ngày một phổ biến. Hơn nữa, các công cụ đảo ngược như APKTool và Jadx không phân tích được các tệp APK này, như trong Hình 8.

Hình 8. 7zip và các công cụ dịch ngược không phân tích được mã độc

Tuy nhiên, khi mã độc được cài đặt thì công cụ Android SDK aapt đã phân tích thành công và có thể trích xuất các tệp do ứng dụng tạo.

Hình 9. Đã phân tích thành công bởi aapt

Phân tích hành vi cài đặt ứng dụng con trong môi trường Android

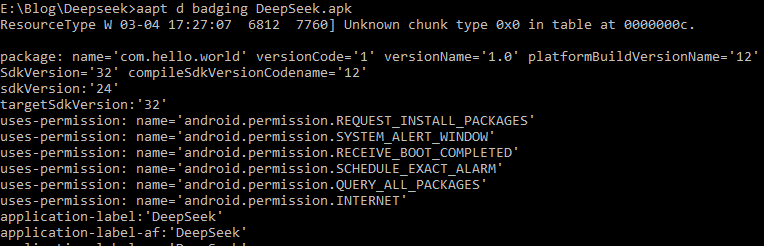

Khi người dùng khởi chạy ứng dụng có tên gói “com.hello.world”, ứng dụng sẽ thực hiện tìm kiếm trong thư mục tài nguyên đi kèm để xác định sự tồn tại của một tệp có đuôi mở rộng .cat, như minh họa trong Hình 10.

Hình 10. Quá trình quét tệp .cat trong thư mục tài nguyên của ứng dụng

Sau khi phát hiện tệp .cat, ứng dụng thực hiện trích xuất nội dung và ghi vào thư mục cache nội bộ với tên tạm là Verify.apk. Sau đó, ứng dụng sử dụng phương thức getPackageArchiveInfo() để xác thực tính hợp lệ của tệp này dưới dạng một tệp cài đặt (APK). Nếu xác thực thành công, hệ thống tiến hành khởi tạo quy trình cài đặt ứng dụng, được ghi nhận trong Hình 11. Một điểm đáng lưu ý là tệp .cat có thể đi kèm cơ chế bảo vệ bằng mật khẩu.

Hình 11. Quy trình xử lý và cài đặt ứng dụng từ tệp .cat

Giao tiếp với máy chủ điều khiển (C2)

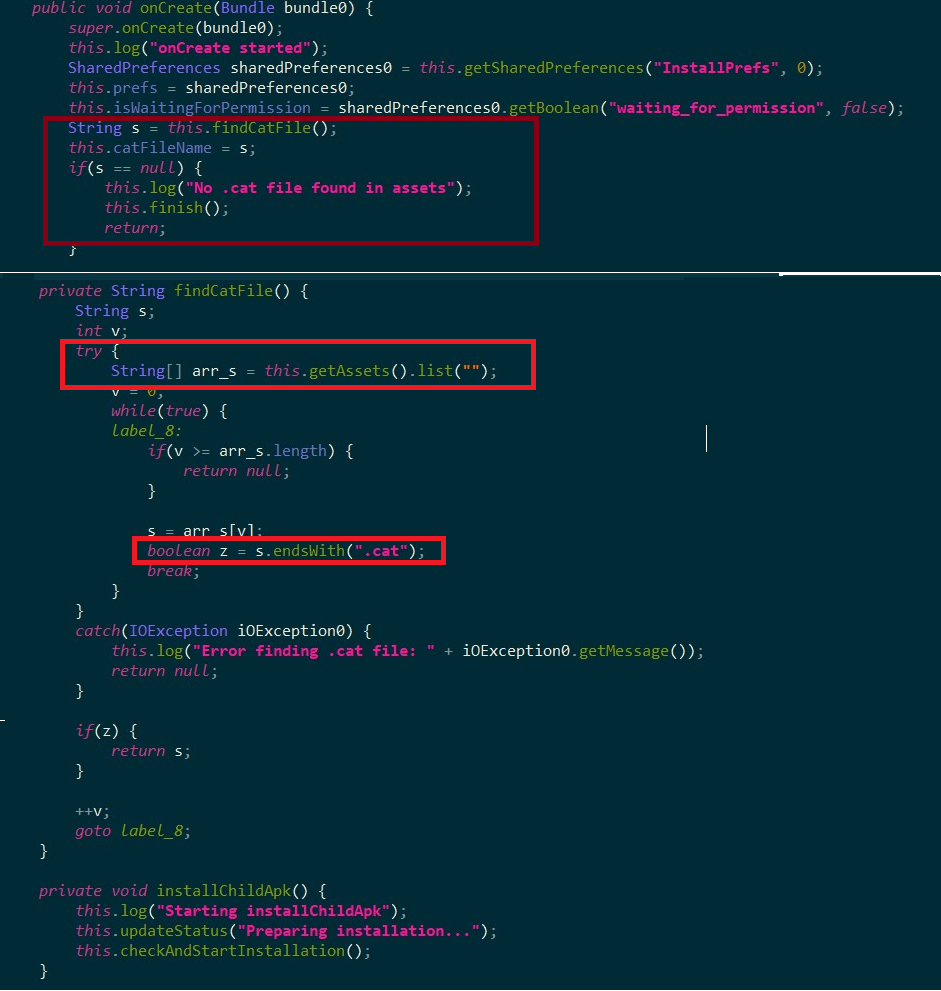

Sau khi ứng dụng con được cài đặt (gói ứng dụng được ghi nhận là “com.vgsupervision_kit29”), cơ chế hoạt động tiếp theo bao gồm việc sử dụng thuật toán sinh tên miền (Domain Generation Algorithm – DGA) nhằm tạo ra các tên miền liên lạc động. Mục tiêu thường là để tránh bị phát hiện hoặc chặn bởi các danh sách chặn tên miền tĩnh.

Mã độc tiếp theo sẽ quét danh sách các ứng dụng đã cài đặt trên thiết bị, và gửi thông tin này đến C2 server. Các câu lệnh điều khiển mã độc và thông tin C2 server thường được lưu trữ trong tệp cấu hình XML bên trong thư mục shared_prefs, như thể hiện trong Hình 12.

Hình 12. Các câu lệnh điều khiển mã độc và thông tin C2 server

Các IOCs liên quan đến mã độc OctoV2

Package Name

| Package Name | Hash | Detection Name |

| com.vgsupervision_kit29 | 99fe380d9ef96ddc4f71560eb8888c00 | Trojan ( 0056e5201 ) |

| com.hello.world | E1FF086B629CE744A7C8DBE6F3DB0F68 | Trojan ( 005bc2f21 ) |

URL

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống chiến dịch tấn công mã độc này:

- Sao lưu dữ liệu an toàn: Đảm bảo có các bản sao lưu ngoại tuyến định kỳ để phục hồi dữ liệu trong trường hợp bị mã hóa hoặc mất mát dữ liệu do mã độc.

- Cập nhật hệ thống: Luôn cập nhật các bản vá bảo mật hệ điều hành, ứng dụng và firmware để bảo vệ thiết bị khỏi các lỗ hổng đã biết.

- Quản lý quyền hạn: Giới hạn quyền truy cập ứng dụng chỉ ở mức cần thiết, đặc biệt là với các ứng dụng yêu cầu quyền truy cập nhạy cảm như SMS, gọi điện, truy cập bộ nhớ, v.v.

- Bảo mật tài khoản: Sử dụng mật khẩu mạnh, duy nhất và bật xác thực đa yếu tố (MFA) cho mọi tài khoản quản trị, tài khoản Google và dịch vụ liên quan.

- Mã hóa dữ liệu: Thực hiện mã hóa dữ liệu nhạy cảm để bảo vệ khỏi nguy cơ bị đánh cắp hoặc truy cập trái phép nếu thiết bị bị xâm nhập.

- Giảm thiểu bề mặt tấn công: Gỡ bỏ hoặc vô hiệu hóa các ứng dụng và dịch vụ không cần thiết để giảm khả năng bị khai thác.

- Nâng cao nhận thức bảo mật: Đào tạo nhân viên về nhận diện phần mềm độc hại trên thiết bị di động, phương thức lây nhiễm qua file đính kèm, QR code và ứng dụng giả mạo.

- Kiểm tra và giám sát ứng dụng cài đặt: Thiết lập công cụ theo dõi và cảnh báo nếu có ứng dụng lạ được cài đặt ngầm hoặc có hành vi bất thường như tự động gửi dữ liệu ra ngoài.

- Hạn chế cài đặt ngoài Google Play: Cấu hình thiết bị để chỉ cho phép cài đặt ứng dụng từ các kho uy tín như Google Play. Hạn chế việc bật tùy chọn “Nguồn không xác định”.

- Sử dụng phần mềm bảo mật di động: Cài đặt giải pháp bảo mật uy tín để giám sát các hành vi bất thường, kiểm tra ứng dụng chứa mã độc và cung cấp bảo vệ thời gian thực.

Tham khảo

| Bài viết độc quyền của chuyên gia FPT IS

Trần Hoàng Phong – Trung tâm An toàn, bảo mật thông tin FPT |

![[Cập nhật] 7+ mô hình ngôn ngữ lớn (LLMs) tốt nhất](https://cdn.fpt-is.com/vi/2025/08/mo-hinh-ngon-ngu-tot-nhat-llms-1755587934-406x271.jpg)

![[Giải đáp A – Z] Xu hướng mới: Trợ lý AI cho ngành thuế](https://cdn.fpt-is.com/vi/tro-ly-ai-nganh-thue-1751876024-406x271.jpg)