Chủ động phòng thủ không gian mạng P2: đối phó với mã độc Stealer cho cá nhân doanh nghiệp

Trong kỷ nguyên số, an ninh mạng trở thành mối quan tâm hàng đầu của cả cá nhân và doanh nghiệp. Mã độc stealer là một trong những mối đe dọa nguy hiểm, âm thầm đánh cắp thông tin nhạy cảm, gây thiệt hại to lớn. Bài viết thứ 2 nằm trong series “Chủ động phòng thủ mã độc stealer” sẽ cung cấp về cách thức hoạt động của các loại mã độc stealer và giải pháp cho chiến lược phòng thủ chủ động chống lại mã độc stealer cho cá nhân và doanh nghiệp.

Giới thiệu chi tiết về “Mã độc stealer là gì?” và “Các loại mã độc stealer phổ biến” đã được giới thiệu chi tiết trong phần 1 “Chủ động phòng thủ không không gian mạng: hiểu về mã độc Stealer”

1. Cơ chế hoạt động của Stealer

Có nhiều lý do dẫn đến việc người dùng bị nhiễm mã độc nói chung hay cụ thể hơn là Stealer, dưới đây là các con đường phổ biến nhất:

- Email lừa đảo (Phishing): Phương pháp phổ biến nhất là qua email lừa đảo, trong đó email được thiết kế để nhắm vào người dùng với nội dung độc hại hoặc tập tin đính kèm chứa mã độc. Người dùng mở email và tải xuống tập tin đính kèm này, khiến cho máy tính bị nhiễm.

- Tải xuống từ các trang web không an toàn: Người dùng có thể bị nhiễm Stealer khi tải xuống các phần mềm từ các trang web không tin cậy hoặc có chứa tập tin độc hại. Các tập tin này có thể được ngụy trang như phần mềm hữu ích nhưng thực tế là mã độc.

- Tệp đính kèm trong các cuộc trò chuyện và tài liệu chia sẻ: Các nền tảng nhắn tin và chia sẻ tài liệu trực tuyến cũng có thể là con đường để phát tán Stealer. Các tập tin đính kèm hoặc liên kết trong các cuộc trò chuyện có thể chứa mã độc, và khi người dùng tải xuống hoặc nhấp vào, họ có thể bị nhiễm.

- Lỗ hổng bảo mật trong phần mềm và hệ điều hành: Một số Stealer có thể tận dụng các lỗ hổng bảo mật trong phần mềm hoặc hệ điều hành để xâm nhập vào hệ thống mà không cần sự can thiệp trực tiếp của người dùng. Điều này có thể xảy ra khi người dùng không cập nhật các bản vá bảo mật mới nhất cho hệ thống hoặc phần mềm.

- Quảng cáo độc hại và trang web độc hại: Các quảng cáo trực tuyến có thể chứa liên kết đến các trang web độc hại hoặc tải xuống tập tin độc hại trực tiếp khi người dùng nhấp vào. Việc truy cập vào các trang web không an toàn này có thể dẫn đến nhiễm Stealer một cách không mong muốn.

- Các ứng dụng và tiện ích bổ sung: Các tiện ích bổ sung và ứng dụng mở rộng trên trình duyệt web có thể bị lợi dụng để phát tán Stealer. Khi người dùng cài đặt các tiện ích này từ các nguồn không an toàn, chúng có thể bao gồm mã độc để thực hiện việc đánh cắp thông tin.

- Kết nối USB và thiết bị ngoại vi: Stealer có thể lây nhiễm qua các thiết bị lưu trữ như USB, ổ cứng ngoài khi người dùng kết nối chúng với máy tính mà không có phần mềm bảo vệ phù hợp để quét và ngăn chặn mã độc.

- Quản lý từ xa và phần mềm hỗ trợ: Các phần mềm quản lý từ xa và phần mềm hỗ trợ có thể bị tấn công và lợi dụng để lây nhiễm Stealer vào hệ thống của người dùng. Các lỗ hổng trong các phần mềm này có thể được sử dụng để tấn công và xâm nhập.

Mã độc Stealer hoạt động bằng cách xâm nhập vào hệ thống của nạn nhân và lặng lẽ thu thập các thông tin nhạy cảm mà người dùng nhập vào hoặc lưu trữ trên máy tính. Cơ chế hoạt động chung của Stealer bao gồm:

- Xâm nhập và Lây nhiễm: Stealer thường được phát tán qua các con đường đã nêu ở trên. Khi nạn nhân tải và thực thi tập tin này, Stealer lây nhiễm vào hệ thống một cách lén lút.

- Thu thập thông tin: Sau khi nhiễm vào hệ thống, Stealer bắt đầu thu thập các thông tin nhạy cảm như mật khẩu, thông tin tài khoản ngân hàng, chi tiết thẻ tín dụng, thông tin đăng nhập vào các dịch vụ trực tuyến, lịch sử duyệt web, và các dữ liệu cá nhân khác.

- Giao tiếp với máy chủ điều khiển: Thông tin mà Stealer thu thập được sau đó được nén và gửi đi thông qua mạng internet đến máy chủ điều khiển (Command and Control – C&C) mà kẻ tấn công điều khiển. Các giao tiếp này thường được mã hóa để bảo vệ khỏi sự phát hiện từ các công cụ bảo mật.

- Ẩn danh và duy trì quyền truy cập: Stealer thường sử dụng các kỹ thuật làm rối mã (obfuscation) và chống phân tích (anti-analysis) để tránh bị phát hiện bởi các phần mềm bảo mật. Nó có thể tự động cập nhật hoặc có khả năng tự động tải về các phiên bản mới nhằm duy trì khả năng hoạt động lâu dài trên hệ thống nạn nhân.

- Sử dụng cho các mục đích tấn công: Các thông tin đánh cắp được từ Stealer thường được sử dụng để tiến hành các hoạt động tấn công khác như lừa đảo, cướp tài khoản ngân hàng, hoặc bán trên thị trường ngầm để kiếm lợi nhuận.

Dưới đây là chuỗi lây nhiễm điển hình của một số dòng Stealer phổ biến:

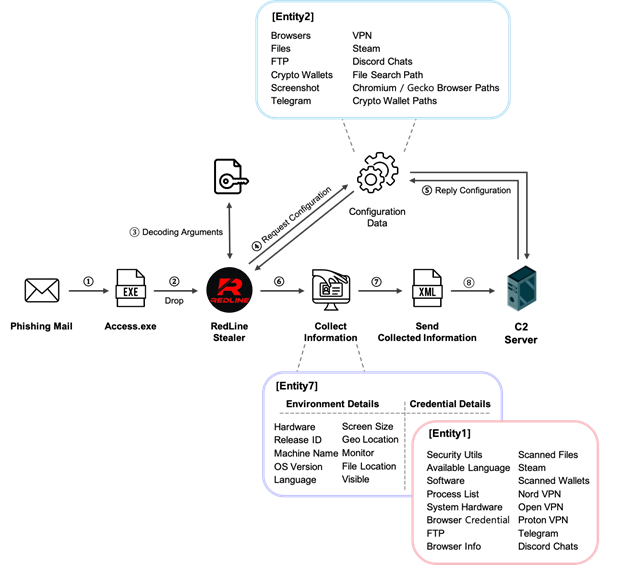

- Mã độc RedLine Stealer:

Nguồn: https://medium.com/s2wblog

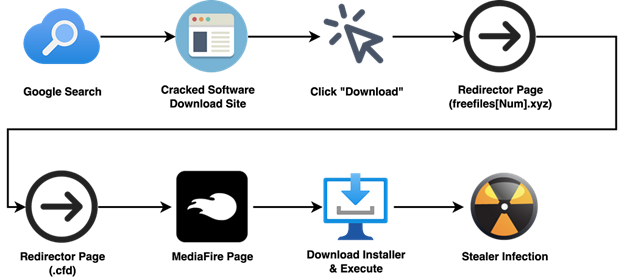

- Mã độc Raccoon Stealer:

Nguồn: malware.news

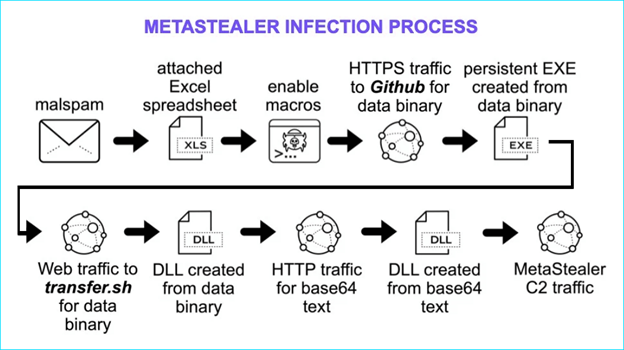

- Mã độc Meta Stealer:

Nguồn: gridinsoft.com

2. Nguy cơ và mức độ ảnh hưởng của Stealer

Việc bị nhiễm mã độc Stealer gây ra nhiều nguy cơ và ảnh hưởng nghiêm trọng đối với cả cá nhân và doanh nghiệp. Dưới đây là một số nguy cơ và mức độ ảnh hưởng đối với từng đối tượng.

Đối với cá nhân:

- Mất mát tài chính

- Thông tin thẻ tín dụng và tài khoản ngân hàng: Mã độc Stealer có thể đánh cắp thông tin thẻ tín dụng và tài khoản ngân hàng, dẫn đến mất mát tài chính trực tiếp do giao dịch không hợp lệ.

- Ví tiền điện tử: Các ví tiền điện tử cũng có thể bị đánh cắp, gây ra thiệt hại lớn về tài sản kỹ thuật số.

- Vi phạm quyền riêng tư

- Thông tin cá nhân: Thông tin nhạy cảm như tên, địa chỉ, số điện thoại, và dữ liệu cá nhân khác có thể bị đánh cắp và sử dụng cho các mục đích xấu, như giả mạo danh tính hoặc tống tiền.

- Lịch sử duyệt web và thông tin đăng nhập: Lịch sử duyệt web và thông tin đăng nhập vào các tài khoản trực tuyến có thể bị lộ, dẫn đến việc truy cập trái phép vào các tài khoản cá nhân.

- Mất dữ liệu quan trọng

- Tài liệu và tập tin cá nhân: Các tài liệu, hình ảnh, và tập tin quan trọng có thể bị mã độc Stealer đánh cắp và sử dụng trái phép.

- Tổn hại đến uy tín

- Lạm dụng danh tính: Danh tính cá nhân có thể bị lợi dụng để thực hiện các hành vi bất hợp pháp, gây tổn hại đến uy tín và hình ảnh cá nhân. Ví dụ như các tài khoản mạng xã hội, tài khoản email cá nhân.

- Khả năng bị theo dõi và giám sát

- Keylogging: Một số Stealer có chức năng ghi lại các phím bấm (keylogging), giúp kẻ tấn công thu thập thông tin chi tiết về các hoạt động trực tuyến của nạn nhân, bao gồm cả mật khẩu và các thông tin nhạy cảm khác.

- Chụp màn hình: Một số Stealer có thể chụp ảnh màn hình, giúp kẻ tấn công theo dõi các hoạt động của nạn nhân và đánh cắp thông tin nhạy cảm.

Đối với doanh nghiệp:

- Thiệt hại tài chính nghiêm trọng

- Thông tin tài chính và giao dịch: Mã độc Stealer có thể đánh cắp thông tin tài chính của doanh nghiệp, gây ra thiệt hại trực tiếp từ các giao dịch không hợp lệ hoặc mất mát tài sản.

- Chi phí khắc phục và bảo mật: Doanh nghiệp sẽ phải chịu chi phí lớn để khắc phục hậu quả và tăng cường các biện pháp bảo mật.

- Mất mát thông tin nhạy cảm

- Dữ liệu khách hàng: Thông tin khách hàng bị đánh cắp có thể dẫn đến mất niềm tin từ khách hàng và đối tác kinh doanh, ảnh hưởng đến danh tiếng của doanh nghiệp.

- Tài sản trí tuệ: Các thông tin liên quan đến sản phẩm, công nghệ, và bí mật kinh doanh có thể bị lộ, gây thiệt hại đến khả năng cạnh tranh.

- Gián đoạn hoạt động kinh doanh

- Tấn công từ chối dịch vụ: Stealer có thể kết hợp với các mã độc khác để thực hiện các cuộc tấn công từ chối dịch vụ, làm gián đoạn hoạt động kinh doanh.

- Mất năng suất: Việc khắc phục hậu quả của mã độc sẽ làm mất nhiều thời gian và tài nguyên, ảnh hưởng đến hiệu suất và hoạt động hàng ngày của doanh nghiệp.

- Tổn hại đến danh tiếng và pháp lý

- Vi phạm quy định: Doanh nghiệp có thể đối mặt với các vấn đề pháp lý do vi phạm các quy định bảo mật dữ liệu, đặc biệt là trong các ngành đòi hỏi tiêu chuẩn bảo mật cao như tài chính và y tế.

- Mất lòng tin từ khách hàng và đối tác: Sự cố bảo mật có thể làm giảm lòng tin của khách hàng và đối tác, ảnh hưởng tiêu cực đến uy tín và mối quan hệ kinh doanh.

- Tấn công chuỗi cung ứng

- Lây lan qua đối tác và khách hàng: Mã độc Stealer có thể lây lan qua các đối tác kinh doanh hoặc khách hàng của doanh nghiệp, làm tăng nguy cơ lây nhiễm và mở rộng phạm vi tấn công.

- Lợi dụng phần mềm và dịch vụ: Stealer có thể tấn công vào các phần mềm và dịch vụ doanh nghiệp sử dụng, gây ra các cuộc tấn công chuỗi cung ứng và làm gián đoạn hoạt động kinh doanh.

3. Phương án phòng chống sự tấn công từ mã độc Stealer

3.1. Đối với cá nhân

– Sử dụng phần mềm chống mã độc

- Cài đặt và duy trì phần mềm chống mã độc: Đảm bảo phần mềm chống mã độc luôn được cập nhật để bảo vệ chống lại các mối đe dọa mới nhất.

- Quét định kỳ: Thực hiện các quét hệ thống định kỳ để phát hiện và loại bỏ mã độc.

– Cẩn trọng khi mở email và tải xuống tập tin

- Kiểm tra nguồn gốc email: Không mở email hoặc tải xuống tập tin từ các nguồn không tin cậy hoặc không rõ nguồn gốc.

- Tránh các liên kết lạ: Không nhấp vào các liên kết không rõ nguồn gốc trong email hoặc tin nhắn.

– Sử dụng mật khẩu mạnh và quản lý mật khẩu

- Quản lý mật khẩu: Sử dụng công cụ quản lý mật khẩu để lưu trữ và quản lý mật khẩu an toàn.

- Mật khẩu phức tạp: Sử dụng mật khẩu mạnh, bao gồm cả chữ hoa, chữ thường, số và ký tự đặc biệt. Tốt nhất nên sử dụng mật khẩu được sinh ra từ các trình quản lý mật khẩu.

– Cập nhật phần mềm và hệ điều hành

- Bản vá bảo mật: Đảm bảo hệ điều hành và tất cả các phần mềm đều được cập nhật các bản vá bảo mật mới nhất.

- Tự động cập nhật: Bật tính năng tự động cập nhật cho các ứng dụng và hệ điều hành.

– Kích hoạt xác thực hai yếu tố (2FA)

- Tài khoản trực tuyến: Kích hoạt 2FA cho các tài khoản trực tuyến, các tài khoản quan trọng, các tài khoản giao dịch ngân hàng… để tăng cường bảo mật.

– Hạn chế quyền truy cập và sử dụng các tiện ích bổ sung

- Tiện ích bổ sung an toàn: Chỉ cài đặt các tiện ích bổ sung từ các nguồn tin cậy và hạn chế quyền truy cập của chúng.

– Sử dụng mạng riêng ảo (VPN)

- Bảo vệ kết nối: Sử dụng VPN để bảo vệ kết nối Internet, đặc biệt là khi sử dụng mạng Wi-Fi công cộng.

- Ẩn địa chỉ IP: VPN giúp ẩn địa chỉ IP và bảo vệ thông tin cá nhân khỏi các kẻ tấn công.

3.2. Đối với doanh nghiệp

– Triển khai và duy trì giải pháp bảo mật toàn diện

- Phần mềm chống mã độc và tường lửa: Sử dụng các giải pháp chống mã độc và tường lửa tiên tiến để bảo vệ mạng lưới doanh nghiệp.

- Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS): Triển khai các hệ thống IDS/IPS để phát hiện và ngăn chặn các cuộc tấn công mạng.

- Hệ thống phát hiện và phản hồi điểm cuối (EDR/XDR): Triển khai các hệ thống giám sát và phản hồi ở điếm cuối để phát hiện kịp thời các hành vi bất thường trong hệ thống.

– Đào tạo và nâng cao nhận thức bảo mật cho nhân viên

- Chương trình đào tạo: Tổ chức các khóa đào tạo thường xuyên về nhận thức bảo mật cho nhân viên.

- Phòng chống lừa đảo: Hướng dẫn nhân viên nhận biết và phòng tránh các email lừa đảo và các kỹ thuật tấn công xã hội khác.

- Diễn tập, giả lập tình huống: Định kỳ diễn tập, thực hiện các tình huống giả lập phishing vào người dùng, nhóm người thường xuyên tiếp xúc với các khách hàng bên ngoài, nhóm người dùng có nguy cơ cao bị tấn công mạng.

– Chính sách bảo mật mạnh mẽ và quy trình kiểm soát truy cập

- Chính sách bảo mật: Xây dựng và thực hiện các chính sách bảo mật rõ ràng và mạnh mẽ.

- Quy trình kiểm soát truy cập: Đảm bảo chỉ những nhân viên có quyền hạn cần thiết mới được truy cập vào các thông tin và hệ thống quan trọng.

– Cập nhật phần mềm và quản lý bản vá

- Quản lý bản vá: Triển khai quy trình quản lý bản vá để đảm bảo tất cả phần mềm và hệ điều hành đều được cập nhật các bản vá bảo mật mới nhất.

- Theo dõi và đánh giá lỗ hổng: Thường xuyên kiểm tra và đánh giá hệ thống để phát hiện và khắc phục các lỗ hổng bảo mật.

– Sao lưu dữ liệu và lập kế hoạch khôi phục thảm họa

- Sao lưu định kỳ: Thực hiện sao lưu dữ liệu định kỳ và lưu trữ các bản sao lưu ở nhiều địa điểm an toàn.

- Kế hoạch khôi phục thảm họa: Xây dựng và thử nghiệm kế hoạch khôi phục thảm họa để đảm bảo khả năng khôi phục dữ liệu và hệ thống sau sự cố.

– Sử dụng xác thực hai yếu tố (2FA) và mã hóa dữ liệu

- Xác thực hai yếu tố: Triển khai 2FA cho tất cả các tài khoản và hệ thống quan trọng.

- Mã hóa dữ liệu: Sử dụng các biện pháp mã hóa để bảo vệ dữ liệu nhạy cảm khi lưu trữ và truyền tải.

– Giám sát và kiểm tra an ninh thường xuyên

- Giám sát an ninh: Triển khai các công cụ giám sát an ninh để theo dõi và phát hiện các hoạt động bất thường.

- Kiểm tra và đánh giá bảo mật: Thực hiện các kiểm tra và đánh giá bảo mật định kỳ để xác định và khắc phục các điểm yếu trong hệ thống.

– Chủ động săn tìm mối đe dọa

- Thực hiện threat hunting, chủ động tìm kiếm thông tin lộ lọt, các tài khoản bị đánh cắp và giao bán trên các kênh thông tin public hoặc private để kịp thời phản ứng với sự cố lột lọt dữ liệu.

| Bài viết độc quyền của chuyên gia FPT IS

Tác giả Lê Hồng Hải – Kỹ sư bảo mật Công nghệ thông tin, FPT IS |