Kiểm tra “I’m not a Robot” bị lợi dụng để phát tán phần mềm độc hại

Một hình thức tấn công mã độc tinh vi mới lợi dụng người dùng thông qua các cửa sổ xác minh trình duyệt giả mạo được thiết kế giống với hệ thống CAPTCHA hợp pháp.

Cách thức hoạt động

Cuộc tấn công bắt đầu khi người dùng gặp phải một trang kiểm tra bảo mật trình duyệt trông giống như thật, bao gồm giao diện “Tôi không phải là người máy” quen thuộc, tương tự hệ thống reCAPTCHA của Google.

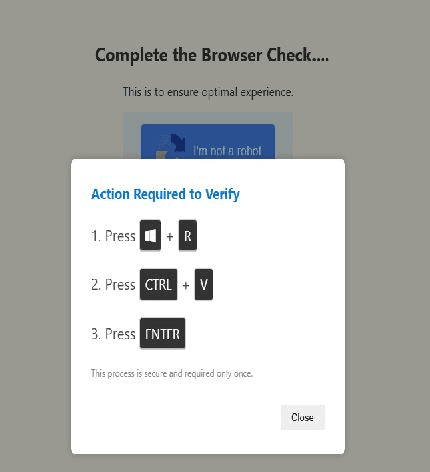

Tuy nhiên, thay vì nhấp vào các ô vuông hay chọn hình ảnh như thông thường, giao diện xác minh giả này hướng dẫn người dùng thực hiện một chuỗi phím tắt để “hoàn tất kiểm tra trình duyệt”.

Giao diện độc hại hiển thị ba bước tưởng chừng vô hại:

- Nhấn phím Windows + R để mở hộp thoại Run,

- Nhấn Ctrl + V để dán nội dung từ clipboard,

- Nhấn Enter để thực thi lệnh.

Hình 1. Quy trình thực hiện hành vi độc hại

Kẻ tấn công đã thiết kế kỹ lưỡng giao diện để trông như thật, sử dụng các yếu tố hình ảnh và ngôn ngữ tương tự như các trình kiểm tra bảo mật hợp pháp.

Phân tích kỹ thuật

Phân tích kỹ thuật cho thấy cốt lõi của cuộc tấn công nằm ở việc thao túng clipboard và sử dụng các kỹ thuật PowerShell obfuscation (làm rối lệnh) tinh vi.

Khi người dùng truy cập vào trang web độc hại, mã JavaScript sẽ tự động sao chép một chuỗi lệnh PowerShell đã bị làm rối vào clipboard mà người dùng không hề hay biết.

Payload PowerShell này sử dụng nhiều lớp làm rối, bao gồm mã hóa base64, nối chuỗi (string concatenation), và thay thế biến (variable substitution) để né tránh công cụ phân tích tĩnh và AV sử dụng phát hiện dựa trên chữ ký.

Lệnh PowerShell bị làm rối thường chứa hướng dẫn tải về và thực thi các payload mã độc bổ sung từ máy chủ từ xa. Điểm đặc điểm là các nhà phân tích an ninh đã quan sát thấy nhiều biến thể tấn công fileless – mã độc chỉ hoạt động trong bộ nhớ (RAM) mà không ghi file ra ổ cứng – khiến việc phát hiện càng khó khăn hơn.

Ngoài ra, việc thực thi PowerShell còn sử dụng các tiến trình và dịch vụ hợp pháp của Windows, khiến mã độc trông giống như các hoạt động hệ thống bình thường đồng thời vẫn duy trì cơ chế tồn tại thông qua sửa đổi registry hoặc scheduled tasks.

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống chiến dịch tấn công nguy hiểm này:

- Cấu hình bảo mật trình duyệt: Vô hiệu hóa quyền truy cập clipboard tự động để ngăn các trang web độc hại tự ý sao chép mã độc vào bộ nhớ tạm của người dùng.

- Tăng cường đào tạo nhận thức an ninh thông tin: Hướng dẫn người dùng cách phân biệt CAPTCHA thật và giả; nhấn mạnh rằng các hệ thống xác minh trình duyệt hợp pháp không yêu cầu thực hiện lệnh qua cửa sổ Run hay Command Prompt.

- Giám sát hành vi thực thi PowerShell: Thiết lập các giải pháp Endpoint Detection and Response (EDR) để phát hiện các mẫu lệnh PowerShell bất thường, đặc biệt là các lệnh có liên quan đến kết nối mạng hoặc thay đổi cấu hình hệ thống.

- Tăng cường bảo mật mạng: Cấu hình thiết bị bảo mật để nhận diện các mẫu lưu lượng tấn công điển hình như quá trình tải mã độc và giao tiếp Command-and-Control (C2).

- Hạn chế bề mặt tấn công bằng chính sách hệ thống: Triển khai cơ chế application whitelisting và các chính sách thực thi PowerShell nghiêm ngặt, nhằm ngăn chặn việc thực thi script không được phép trong hệ thống.

Tham khảo

| Bài viết độc quyền của chuyên gia FPT IS

Trần Hoàng Phong – Trung tâm An toàn, bảo mật thông tin FPT |