Tìm hiểu về FakeCall – mã độc sử dụng kỹ thuật Mishing nhắm vào thiết bị di động

Nhóm nghiên cứu bảo mật của zLabs đã theo dõi sự phát triển một biến thể mới của mã độc FakeCall. Đây là một hình thức Vishing (voice phishing), trong đó kẻ tấn công sử dụng cuộc gọi giả mạo hoặc tin nhắn thoại để lừa nạn nhân cung cấp thông tin nhạy cảm như thông tin đăng nhập, số thẻ tín dụng hoặc chi tiết tài khoản ngân hàng.

1. Các hình thức “Mishing” trong FakeCall

Mishing là thuật ngữ bao hàm các kỹ thuật lừa đảo nhắm mục tiêu vào thiết bị di động, lợi dụng các đặc điểm của các thiết bị này như cuộc gọi, nhắn tin và camera. FakeCall bao gồm các hình thức mishing sau:

- Vishing (voice phishing): Kẻ tấn công sử dụng cuộc gọi giả mạo để lừa nạn nhân tiết lộ thông tin nhạy cảm hoặc thực hiện các hành động bất thường.

- Smishing (SMS phishing): Kẻ tấn công phát tán những tin nhắn SMS lừa đảo nhằm dụ dỗ nạn nhân nhấp vào liên kết độc hại hoặc chia sẻ thông tin nhạy cảm.

- Quishing (QR code phishing): Lợi dụng mã QR độc hại để tấn công lừa đảo.

- Email-based mobile phishing: Kẻ tấn công tạo ra những email được thiết kế đặc biệt để thực hiện lừa đảo khi truy cập thông qua ứng dụng email trên di động.

Đặc biệt, FakeCall là có cơ chế tấn công Vishing cực kỳ tinh vi, lợi dụng mã độc để kiểm soát gần như hoàn toàn thiết bị di động, bao gồm cả việc chặn các cuộc gọi đến và đi. Điều này dẫn đến việc nạn nhân sẽ bị chuyển hướng cuộc gọi đến các số điện thoại độc hại do kẻ tấn công kiểm soát trong khi giao diện trên điện thoại nạn nhân vẫn hiện số điện thoại cuộc gọi bình thường.

2. Cách thức hoạt động của FakeCall

Cuộc tấn công này bắt đầu khi nạn nhân tải xuống một tệp APK vào thiết bị Android. Tệp này được coi là một dropper và nhiệm vụ chính của nó là cài đặt các payload độc hại (FakeCall) vào thiết bị của nạn nhân.

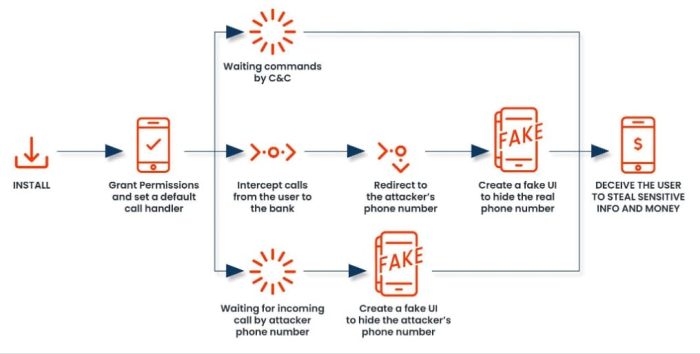

Mã độc FakeCall được thiết kế để giao tiếp với Command and Control (C2) server, cho phép nó nhận lệnh để thực hiện các hành động khác nhau nhằm lừa đảo người dùng.

Hình 1: Attack chain của FakeCall

Khi được khởi chạy, ứng dụng sẽ yêu cầu người dùng đặt nó làm trình xử lý cuộc gọi mặc định. Sau khi được thiết lập làm trình xử lý cuộc gọi mặc định, ứng dụng sẽ có khả năng quản lý tất cả các cuộc gọi đến và đi. Kết hợp với OutgoingCallReceiver, ứng dụng bắt lấy intent android.intent.action.NEW_OUTGOING_CALL và trích xuất số điện thoại bằng cách sử dụng hàm getResultData(). Ứng dụng sau đó hiển thị một giao diện giả mạo ứng dụng com.android.dialer gốc, nhưng được các tích hợp chức năng độc hại.

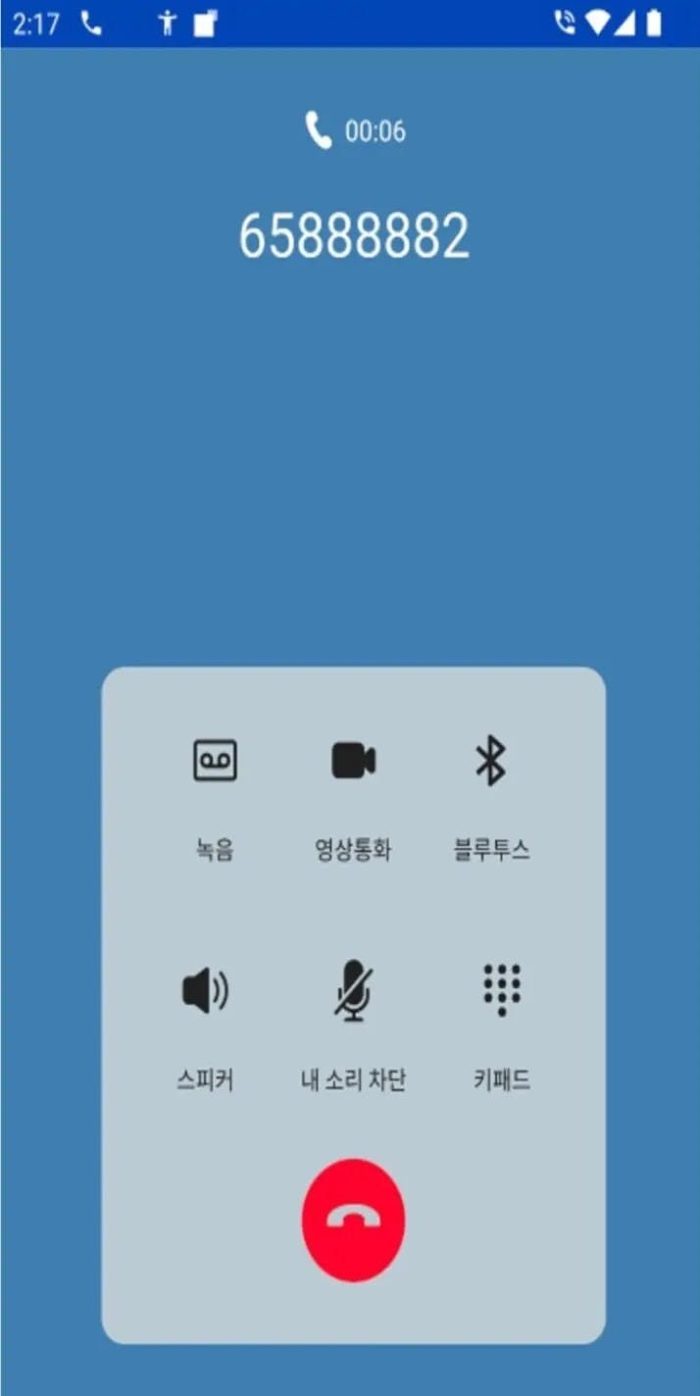

Hình 2: Giao diện giả mạo của FakeCall trên máy nạn nhân

3. Các tính năng của biến thể FakeCall mới

Bluetooth Receiver và Screen Receiver

Biến thể mới của FakeCall bổ sung thêm các tính năng như Bluetooth Receiver (giám sát trạng thái Bluetooth) và Screen Receiver (giám sát trạng thái màn hình bật/tắt). Dù chưa có bằng chứng về hành vi độc hại từ các tính năng này, nhưng chúng có thể đóng vai trò như các chức năng mới trong các phiên bản tiếp theo.

Accessibility Service

Một tính năng nổi bật khác là Accessibility Service cho phép mã độc điều khiển giao diện người dùng và ghi lại các sự kiện trên màn hình. Các tính năng điển hình bao gồm:

- Monitoring Dialer Activity: Giám sát hoạt động quay số, cho phép mã độc nhận diện khi người dùng thực hiện cuộc gọi.

- Automatic Permission Granting: Tự động cấp quyền mà không cần sự cho phép của người dùng.

- Remote Control: Điều khiển từ xa toàn bộ giao diện thiết bị, cho phép kẻ tấn công giả lập các tương tác của người dùng.

Phone Listener Service

Tính năng này hoạt động như một kênh giao tiếp trung gian giữa phần mềm độc hại và máy chủ Command and Control (C2), cho phép kẻ tấn công đưa ra lệnh và thực hiện hành động trên thiết bị bị nhiễm. Một số câu lệnh được liệt kê ở bên dưới:

| Command | Description |

| Connected | Gửi thông tin về thiết bị tới C&C server |

| Load settings | Thực hiện truy vấn tới C&C, gửi IMEI của thiết bị để lấy cấu hình được thiết lập sẵn từ kẻ tấn công cho thiết bị này |

| Send SMS | Gửi tin nhắn SMS đến số điện thoại nhận được từ C&C |

| Delete SMS | Kiểm tra xem nó có quyền OP_READ_SMS hay không và xóa một tin nhắn SMS |

| Upload Contacts | Gửi file JSON chứa tất cả các số điện thoại trong danh bạ của nạn nhân đến C&C server |

| Upload CallLogs | Gửi danh sách các cuộc gọi đến và đi từ thiết bị đến C&C server |

| Upload SMS | Tải lên tin nhắn SMS phù hợp với bộ lọc nhận được từ C&C server |

| Delete App | Xóa một ứng dụng cụ thể khỏi thiết bị |

| Upload Location | Gửi vị trí của thiết bị đến C&C server |

| Start Record | Được sử dụng để bắt đầu ghi âm trong một khoảng thời gian cụ thể và gửi bản ghi đến C&C server |

| End Call | Kết thúc cuộc gọi trên máy nạn nhân |

| Upload AppInfo | Gửi danh sách tất cả các ứng dụng đã cài đặt trên máy nạn nhân tới C&C server |

| Live ON | Mở một luồng phát trực tiếp từ camera của nạn nhân tới C&C server |

| Live Switch | Chuyển đổi giữa camera trước và camera sau |

| Live OFF | Đóng luồng phát trực tiếp từ camera của nạn nhân |

| Add Contact | Thêm một liên hệ mới vào thiết bị với dữ liệu được chỉ định từ C&C server |

| Add Contact | Xóa một liên lạc ra khỏi thiết bị |

| Delete CallLog | Xóa lịch sử cuộc gọi cụ thể thông qua ID của nó |

| Take Pictures | Chụp ảnh từ máy ảnh và gửi tới C&C server |

Hơn thế nữa, biến thể mới này cũng có thêm các lệnh nâng cao hơn nhằm phục vụ cho mục đích kiểm soát , tương tác với thiết bị của nạn nhân:

| Command | Description |

| turnoff_bluetooth | Tắt Bluetooth |

| get_thumbnail_list | Nhận danh sách hình thumbnails từ thư mục DCIM của bộ lưu trữ ngoài và gửi chúng tới C&C server |

| upload_thumbnail_list | Nén hình thumbnails thành .jpg và tải lên C&C server |

| Upload_full_image | Nén và gửi một ảnh cụ thể tới C&C server |

| Delete_image | Xóa một hình ảnh cụ thể được chỉ định bởi C&C server |

| Remote_homekey | Sử dụng dịch vụ trợ năng để mô phỏng thao tác nhấn nút home |

| Remote_wakeup | Lệnh sẽ mở màn hình khóa của thiết bị và vô hiệu hóa chức năng tự động khóa |

| Remote_click | Sử dụng các tính năng trợ năng để mô phỏng thao tác chạm vào thiết bị tại tọa độ do C&C server chỉ định. |

| Request_phoneManager | Kiểm tra ứng dụng nào được đặt làm trình quản lý quay số mặc định |

| Request_phone_call | Đặt phần mềm độc hại làm trình quản lý quay số mặc định |

| Remote_start | Khởi tạo luồng video ghi lại màn hình thiết bị |

| Remote_stop | Dừng luồng video ghi lại màn hình thiết bị |

| Remote_get_image | Chụp ảnh màn hình của thiết bị nạn nhân |

4. Mức độ ảnh hưởng

Chức năng chính của mã độc này là giám sát các cuộc gọi đi và truyền thông tin này tới máy chủ Command and Control (C2) bên ngoài. Tuy nhiên, mức độ ảnh hưởng của nó là rất đáng kể:

- Identity Fraud (Lừa đảo danh tính): Bằng cách lừa người dùng đặt nó trình xử lý cuộc gọi mặc định, ứng dụng có thể thao túng việc quay số bằng cách thay thế số hợp pháp bằng số giả mạo thông qua phương thức setResultData(), đánh lừa người dùng để thực hiện các cuộc gọi lừa đảo.

- Hijack Calls (Chiếm đoạt cuộc gọi): Mã độc có thể chặn và kiểm soát các cuộc gọi đến và đi, thậm chí là tạo cuộc gọi giả. Người dùng có thể không nhận thức được điều này cho đến khi họ gỡ bỏ ứng dụng hoặc khởi động lại thiết bị.

Ví dụ một kịch bản tấn công đó là:

- Khi nạn nhân cố gắng liên hệ với tổ chức tài chính của họ, mã độc sẽ chuyển hướng cuộc gọi này đến một số giả mạo do kẻ tấn công kiểm soát.

- Ứng dụng độc hại này sẽ đánh lừa người dùng bằng cách hiển thị một giao diện cuộc gọi giả mạo giống y hệt giao diện gọi điện của Android, và hiển thị trên máy nạn nhân số điện thoại thật của ngân hàng.

- Nạn nhân sẽ không nhận thức được sự giả mạo này vì kẻ tấn công cũng bắt chước lại các hành vi giống như một ngân hàng thực sự để lừa nạn nhân.

- Cuối cùng, kẻ tấn công lừa nạn nhân tiết lộ những thông tin nhạy cảm và sử dụng nó để truy cập trái phép vào các tài khoản tài của nạn nhân.

5. Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống mã độc này:

- Giáo dục và nâng cao nhận thức cho người dùng: Tăng cường nhận thức về các mối đe dọa Vishing, Smishing và Quishing.

- Không tải xuống ứng dụng từ nguồn không rõ ràng: Khuyến nghị người dùng chỉ nên cài đặt ứng dụng từ Google Play hoặc các nguồn đáng tin cậy.

- Cẩn trọng với quyền ứng dụng: Trước khi cấp quyền cho ứng dụng, người dùng nên kiểm tra xem yêu cầu đó có hợp lý với chức năng của ứng dụng không.

- Sử dụng phần mềm bảo mật di động: Cài đặt ứng dụng bảo mật di động có chức năng chống mã độc.

- Cập nhật phần mềm và hệ điều hành thường xuyên: Google và các nhà sản xuất điện thoại thường xuyên phát hành các bản vá bảo mật. Cập nhật thiết bị giúp người dùng tránh được các lỗ hổng bảo mật mà mã độc có thể khai thác.

- Giới hạn quyền hạn ứng dụng: Sử dụng tính năng hạn chế quyền truy cập theo nhu cầu, cho phép người dùng chỉ cấp quyền khi ứng dụng thực sự cần và tạm ngưng khi không cần thiết.

- Sử dụng xác thực đa yếu tố (MFA): Áp dụng xác thực đa yếu tố cho các tài khoản ngân hàng và tài khoản quan trọng.

- Theo dõi các biến thể mã độc mới: Sử dụng các dịch vụ Threat Intelligence để nhận thông báo mới nhất về các mã độc, chiến dịch độc hại.

6. IOCs liên quan tới mã độc FakeCall

Hashes

| SHA256 | Type |

| 473afda00aaf2bbff5d7c9aaa5933ba5f201b469b8546932c60119b1cf40471b | DEX |

| ce154ff877691c22380cc0e67979f8d9f3ab59986b66c7b03bdab36805cfef8e | DEX |

| 71073653f9992633dfbb38550cd196a7f201a8da6bea6ef88173ee2817ba023e | APK |

| fbdce3dd097f4a01814a14fa0e37c0e9a7618c0801adffb7c4dbd2e6927c220f | APK |

| 543734a2bb06d0433283a3b49d48f38b7ed500af82b47209a6087090bf1796cc | APK |

| fabdf6f305ed33293ffaac8651657426a6fa4a5bba79d95bf6b3ff481e9e6400 | APK |

| 099fce4dd0f15f591f59d9e39d68c669c7ec4e421c113d86605626318e4751b5 | APK |

| f886026ae6b194440eb135329bc9c6b56218560303207bd3ca45134cc6e66eeb | APK |

| d1b6ba52a08cc1eb508cb4abd236a27f5fa4d2299718485969b179cd70ffc072 | APK |

| c1d412b16811f0698dec4276f9ce6f92774e0dd8eb22ffcd386b0341312ef8a5 | APK |

| 2629eaf1a4477638d44797d3eab9bba1b40aeb3dfd46462813923a3ca149ff28 | APK |

| baad3941f6e291aa8288ceb9f72c06c3d3fd802e89865777832f20bd5127e4fd | APK |

| 2bb50b25ecf6263514bf1922967cb93e4768f96485ee3d9f9bb6417c950cc1c7 | APK |

| 9d39ace2806389638878646a90af23c716ad9f2c6d142f91f321b2324cbc2e6e | APK |

| 5daac96d677763c6e4b802501d56251960cc38f2e74fe81e8cf921672aa57c3b | APK |

Package name

| Value |

| com.qaz123789.serviceone |

| com.sbbqcfnvd.skgkkvba |

| com.securegroup.assistant |

| com.seplatmsm.skfplzbh |

| eugmx.xjrhry.eroreqxo |

| gqcvctl.msthh.swxgkyv |

| ouyudz.wqrecg.blxal |

| plnfexcq.fehlwuggm.kyxvb |

| xkeqoi.iochvm.vmyab |

IPs

| Value |

| 47.242.149.4 |

| 47.242.20.245 |

| 47.242.38.176 |

| 47.245.63.185 |

| 47.91.14.5 |

| 8.209.241.108 |

| 8.209.250.15 |

| 8.210.198.162 |

| 8.218.68.96 |

Domains

| Value |

| allcallpush01[.]com |

| allcallpush02[.]com |

| allcallpush09[.]com |

| allcallpush12[.]com |

| allcallpush15[.]com |

| chaowen000[.]com |

| chaowen006[.]com |

| chaowen105[.]com |

| ending052[.]com |

| tewen006[.]com |

| tewen007[.]com |

| vipyaooba[.]com |

| wending015[.]com |

7. Tham khảo

- Mishing in Motion: Uncovering the Evolving Functionality of FakeCall Malware

- FakeCall Android Trojan Evolves with New Evasion Tactics and Expanded Espionage Capabilities

| Tác giả Trần Hoàng Phong

Kỹ sư bảo mật Công nghệ thông tin, FPT IS |